ACL的基本介绍-程序员宅基地

技术标签: 网络

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。每条规则描述报文匹配条件(报文的源地址、目的地址、端口号等)的判断语句,设备基于这些规则进行报文匹配,可以过滤出特定的报文

ACL配置完成后,必须应用在业务模块中才能生效,设备根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

ACL的组成

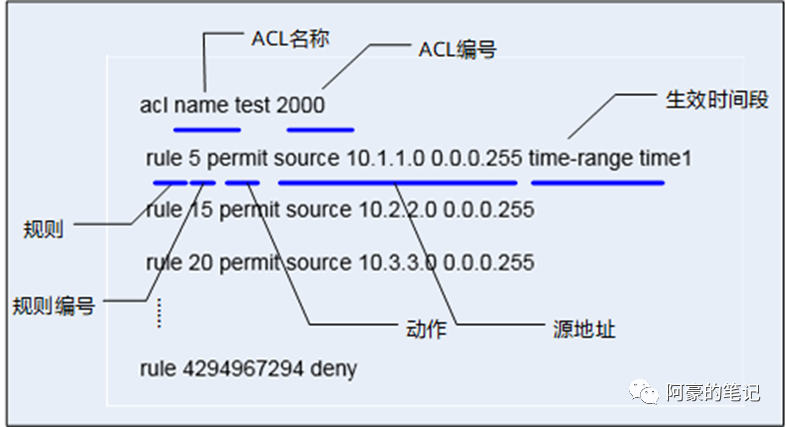

一条ACL的结构组成,如图1所示。

图1 ACL的结构组成

-

ACL名称:通过名称来标识ACL,更加方便记忆,这种ACL,称为命名型ACL。

命名型ACL实际上是“名字+数字”的形式,可以在定义命名型ACL时同时指定ACL编号。

-

ACL编号:用于标识ACL,也可以单独使用ACL编号,表明该ACL是数字型。

不同的ACL类型使用不同的ACL编号取值标识。

-

规则:即描述报文匹配条件的判断语句。

-

规则编号:用于标识ACL规则。可以自行配置规则编号,也可以由系统自动分配。系统按照规则编号从小到大的顺序,将规则依次与报文匹配,一旦匹配上一条规则即停止匹配。

-

动作:报文处理动作,包括permit/deny两种,表示允许/拒绝。

-

匹配项:描述每条规则的报文匹配条件(报文的源地址、目的地址、端口号等)的判断语句,设备基于这些规则的匹配项进行报文匹配

ACL的实现方式

目前设备支持的ACL,有以下两种实现方式:

-

软件ACL:针对与本机交互的报文(必须上送CPU处理的报文),由软件实现来过滤报文的ACL,比如FTP、TFTP、Telnet、SNMP、HTTP、路由协议、组播协议中引用的ACL。

-

硬件ACL:针对所有报文,通过下发ACL资源到硬件来过滤报文的ACL,比如流策略、基于ACL的简化流策略、自反ACL、用户组以及为接口收到的报文添加外层Tag功能中引用的ACL。

两者主要区别在于:

-

过滤的报文类型不同:

-

软件ACL用来过滤与本机交互的报文。

-

硬件ACL可以用来过滤所有报文。

-

报文过滤方式不同:

-

软件ACL是被上层软件引用来实现报文的过滤,通过软件ACL过滤报文时,会消耗CPU资源。

-

硬件ACL是被下发到硬件来实现报文的过滤,通过硬件ACL过滤报文时,则会占用硬件资源。

通过硬件ACL过滤报文的速度更快。

-

对不匹配ACL的报文的处理动作不同:

-

当使用软件ACL时,如果报文未匹配上ACL中的规则,设备对该报文采取的动作为deny,即拒绝报文通过;

-

当使用硬件ACL时,如果报文未匹配上ACL中的规则,设备对该报文采取的动作为permit,即允许报文通过。

ACL匹配项

交换机支持的ACL匹配项种类非常丰富,各种ACL规则支持的匹配项如表1所示:

表1 交换机支持的ACL

| 分类 |

规则定义描述 |

编号范围 |

| 基本ACL/基本ACL6 |

仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则。 |

2000~2999 |

| 高级ACL/高级ACL6 |

既可使用IP报文的源IP地址,也可使用目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口、UDP源/目的端口号、生效时间段等来定义规则。 |

3000~3999 |

| 二层ACL |

使用报文的以太网帧头信息来定义规则,如根据源MAC(Media Access Control)地址、目的MAC地址、二层协议类型等。 |

4000~4999 |

| 用户自定义ACL |

使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则,即以报文头为基准,指定从报文的第几个字节开始与字符串掩码进行“与”操作,并将提取出的字符串与用户自定义的字符串进行比较,从而过滤出相匹配的报文。 |

5000~5999 |

| 用户ACL/用户ACL6 |

既可使用IP报文的源IP地址或源UCL(User Control List)组,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则。 |

6000~9999 |

匹配顺序

设备支持两种ACL匹配顺序:配置顺序(config模式)和自动排序(auto模式)。缺省的ACL匹配顺序是config模式。

-

配置顺序

配置顺序,即系统按照ACL规则编号从小到大的顺序进行报文匹配,规则编号越小越容易被匹配。

-

如果配置规则时指定了规则编号,则规则编号越小,规则插入位置越靠前,该规则越先被匹配。

-

如果配置规则时未指定规则编号,则由系统自动为其分配一个编号。

该编号是一个大于当前ACL内最大规则编号且是步长整数倍的最小整数,因此该规则会被最后匹配。

-

自动排序

自动排序,是指系统使用“深度优先”的原则,将规则按照精确度从高到低进行排序,并按照精确度从高到低的顺序进行报文匹配。规则中定义的匹配项限制越严格,规则的精确度就越高,即优先级越高,系统越先匹配。各类ACL的“深度优先”顺序匹配原则如表2所示。

表2 深度优先”匹配原则

| ACL类型 |

匹配顺序(从高到低) |

| 基本ACL/基本ACL6 |

1.VPN实例。 2. 源IP地址范围,源IP地址范围小的规则优先。 3.规则编号,规则编号小的优先。 |

| 高级ACL/高级ACL6 |

1.VPN实例 2.协议范围,指定了IP协议承载的协议类型的规则优先。 3. 源IP地址范围,源IP地址范围小的规则优先。 4.目的IP地址范围,目的IP地址范围小的规则优先。 5.四层端口号(TCP/UDP端口号)范围,四层端口号范围小的规则优先。 6. 规则编号,规则编号小的优先。 |

| 二层ACL |

1. 二层协议类型通配符掩码,通配符掩码大的规则优先。 2.源MAC地址范围,源MAC地址范围小的规则优先。 3.目的MAC地址范围,目的MAC地址范围小的规则优先。 4.规则编号,规则编号小的优先。 |

| 用户自定义ACL |

用户自定义ACL规则的匹配顺序只支持配置顺序,即规则编号从小到大的顺序进行匹配。 |

| 用户ACL/用户ACL6 |

1.协议范围,指定了IP协议承载的协议类型的规则优先。 2.源IP地址范围。如果规则的源IP地址均为IP网段,则源IP地址范围小的规则优先,否则,源IP地址为IP网段的规则优先于源IP地址为UCL组的规则。 3. 目的IP地址范围。如果规则的目的IP地址均为IP网段,则目的IP地址范围小的规则优先,否则,目的IP地址为IP网段的规则优先于目的IP地址为UCL组的规则。 4.四层端口号(TCP/UDP端口号)范围,四层端口号范围小的规则优先。 5.规则编号,规则编号小的优先。 |

在自动排序的ACL中配置规则时,不允许自行指定规则编号。系统能自动识别出该规则在这条ACL中对应的优先级,并为其分配一个适当的规则编号。

例如,在auto模式的高级ACL 3001中,先后配置以下两条规则:

rule deny ip destination 10.1.0.0 0.0.255.255

rule permit ip destination 10.1.1.0 0.0.0.255

根据表2中高级ACL的深度优先匹配原则,由于permit规则指定的目的地址范围小于deny规则,所以permit规则的精确度更高,系统为其分配的规则编号更小。配置完上述两条规则后,ACL 3001的规则排序如下:

acl number 3001 match-order auto

rule 5 permit ip destination 10.1.1.0 0.0.0.255

rule 10 deny ip destination10.1.0.0 0.0.255.255

此时,如果再插入一条新的规则rule deny ip destination 10.1.1.1 0(目的IP地址范围是主机地址,优先级高于以上两条规则),则系统将按照规则的优先级关系,重新为各规则分配编号。插入新规则后,ACL 3001新的规则排序如下:

acl number 3001 match-order auto

rule 5 deny ip destination 10.1.1.1 0

rule 10 permit ip destination 10.1.1.0 0.0.0.255

rule 15 deny ip destination 10.1.0.0 0.0.255.255

ACL步长

ACL的步长是指系统自动为ACL规则分配编号时,每个相邻规则编号之间的差值。设置步长的作用,在于方便后续在旧规则之间插入新的规则。

例如一条ACL中,已包含了三条规则rule 5、rule 10、rule 15,步长是5。

rule 5 deny source 10.1.1.1 0

rule 10 deny source 10.1.1.2 0

rule 15 permit source 10.1.1.0 0.0.0.255

如果希望源IP地址为10.1.1.3的报文也被拒绝通过,rule 15规则定义的网段包含10.1.1.3。若想让源IP地址为10.1.1.3的报文也被拒绝通过,则必须在rule 15之前插入一条新规则,此时可以配置一条rule 11,配置后rule顺序如下:

rule 5 deny source 10.1.1.1 0

rule 10 deny source 10.1.1.2 0

rule 11 deny source 10.1.1.3 0

rule 15 permit source 10.1.1.0 0.0.0.255

这样源IP地址为10.1.1.3的报文,就会因先命中rule 11而被系统拒绝通过。

ACL的匹配机制

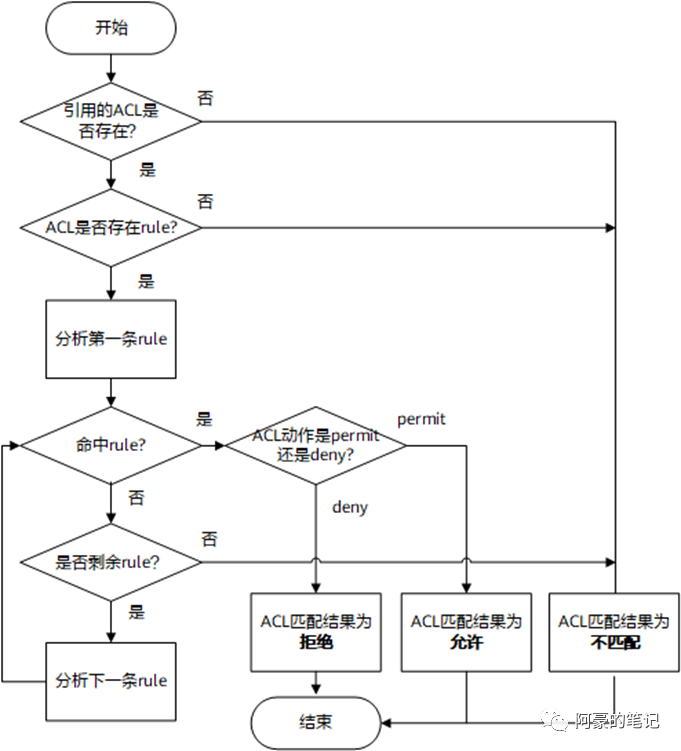

设备将报文与ACL规则进行匹配时,遵循“一旦命中即停止匹配”的机制,如图2所示。

图2 ACL的匹配机制

从上面的ACL匹配流程可以看出,报文与ACL规则匹配后,会产生两种结果:“命中规则”和“未命中规则”。

-

命中规则:指存在ACL,且在ACL中查找到了符合匹配条件的规则。报文命中规则后设备会根据规则匹配结果,对报文进行处理

-

未命中规则:指不存在ACL,或ACL中无规则,再或者在ACL中遍历了所有规则都没有找到符合匹配条件的规则。

ACL配置的注意事项

-

配置ACL规则时:

-

如果配置的ACL规则存在包含关系,应注意严格条件的规则编号需要排序靠前,宽松条件的规则编号需要排序靠后,避免报文因命中宽松条件的规则而停止往下继续匹配,从而使其无法命中严格条件的规则。

-

如果指定的rule-id已存在,且新规则与原规则存在冲突,则冲突的部分新规则代替原规则,相当于编辑一个已经存在的ACL的规则。

-

应用ACL规则时:

在接口上应用ACL时,需注意ACL的应用方向。

-

如果在接口的入方向上应用ACL,交换机会对从该接口进入的报文进行ACL匹配处理;

-

果在接口的出方向上应用ACL,交换机会对从该接口出去的报文进行ACL匹配处理。

-

删除ACL规则时:

规则即使被引用(简化流策略中引用ACL指定rule的情况除外),使用undo rule命令行也可以删除该规则。请谨慎操作,在删除前判断该规则是否已经被引用。

智能推荐

Sandboxie v5.45.2正式版 系统安全工具_sandboxie系统安全工具-程序员宅基地

文章浏览阅读141次。简介:菜鸟高手裸奔工具沙盘Sandboxie是一款国外著名的系统安全工具,它可以让选定程序在安全的隔离环境下运行,只要在此环境中运行的软件,浏览器或注册表信息等都可以完整的进行清空,不留一点痕迹。同时可以防御些带有木马或者病毒的恶意网站,对于经常测试软件或者不放心的软件,可放心在沙盘里面运行!下载地址:http://www.bytepan.com/J7BwpqQdKzR..._sandboxie系统安全工具

Mac技巧|如何在 MacBook上设置一位数登录密码-程序员宅基地

文章浏览阅读230次,点赞4次,收藏5次。Mac老用户都知道之前的老版本系统是可以设置一位数登陆密码的,但是更新到10.14以后就不可以了,今天就教大家怎么在新版本下设置Mac一位数登陆密码。

chatgpt中的强化学习 PPO_chatgpt使用的强化学习-程序员宅基地

文章浏览阅读3.4k次。本该到此结束,但是上述实现的时候其实是把生成的每一步的奖励都使用统一的句子级reward,但该代码其实也额外按照每个token来计算奖励值的,为了获取每个token的奖励,我们在生成模型的隐层表示上,多加一个线性层,映射到一维,作为每个状态的预测奖励值。类似的,在文本生成中我们也可以用蒙特卡洛方法来估计一个模型的状态价值。假如我们只采样到了s1和s2,没有采样到s3,由于7和3都是正向奖励,s1和s2的训练后生成的概率都会变大,且s1的概率变的更大,这看似合理,但是s3是未参与训练的,它的概率反而减小了。_chatgpt使用的强化学习

获取不规则多边形中心点_truf计算重心-程序员宅基地

文章浏览阅读433次,点赞10次,收藏8次。尝试了3种方法,都失败了!_truf计算重心

HDU 1950最长上升子序列 学习nlogn_poj 1631 hdu 1950为啥是最长上升子序列-程序员宅基地

文章浏览阅读406次。学习LIS_poj 1631 hdu 1950为啥是最长上升子序列

kubernetes===》二进制安装_sed -ie 's#image.*#image: ${ epic_image_fullname }-程序员宅基地

文章浏览阅读550次。一、节点规划主机名称IP域名解析k8s-m-01192.168.12.51m1k8s-m-02192.168.12.52m2k8s-m-03192.168.12.53m3k8s-n-01192.168.12.54n1k8s-n-02192.168.12.55n2k8s-m-vip192.168.12.56vip二、插件规划#1.master节点规划kube-apiserverkube-controller-manage_sed -ie 's#image.*#image: ${ epic_image_fullname }#g

随便推点

UAC绕过提权_uac白名单 提权-程序员宅基地

文章浏览阅读106次。UAC绕过提权_uac白名单 提权

Linux一键部署OpenVPN脚本-程序员宅基地

文章浏览阅读664次,点赞7次,收藏12次。每次架设OpenVPN Server就很痛苦,步骤太多,会出错的地方也多,基本很少一次性成功的。

头文件的相互包含问题_多个头文件相互包含-程序员宅基地

文章浏览阅读397次。 今天看了继承以及派生类,并且运行了教程中的一个实例,但是仍然有好多坑。主要如下:建立了一个基类bClass以及由基类bClass派生的一个dClass,并且建立两个头文件.h分别申明这两个类,在cpp程序中进行运行来检验。具体程序如下:#ifndef ITEM_BASE//为避免类重复定义,需要在头文件的开头和结尾加上如这个所示 #define ITEM_BASEclass bClass..._多个头文件相互包含

python -- PyQt5(designer)安装详细教程-程序员宅基地

文章浏览阅读1.3w次,点赞19次,收藏88次。PyQt5安装详细教程,安装步骤很详细

微信小程序scroll-view去除滚动条-程序员宅基地

文章浏览阅读154次。官方文档:https://developers.weixin.qq.com/miniprogram/dev/component/scroll-view.html。_scroll-view去除滚动条

POJ-3233 Matrix Power Series 矩阵A^1+A^2+A^3...求和转化-程序员宅基地

文章浏览阅读146次。S(k)=A^1+A^2...+A^k.保利求解就超时了,我们考虑一下当k为偶数的情况,A^1+A^2+A^3+A^4...+A^k,取其中前一半A^1+A^2...A^k/2,后一半提取公共矩阵A^k/2后可以发现也是前一半A^1+A^2...A^k/2。因此我们可以考虑只算其中一半,然后A^k/2用矩阵快速幂处理。对于k为奇数,只要转化为k-1+A^k即可。n为矩阵数量,m为矩阵..._a^1 a^2 ... a^k