”CG-CTF“ 的搜索结果

1.题目提示说访问127.0.0.1的flag.php,在URL后面添加路径没想到直接访问成功。

题解: ゚ω゚ノ = /`m´)ノ ~┻━┻ / /*´∇`*/ ['_']; o = (゚ー゚) = _ = 3; c = (゚Θ゚) = (゚ー゚) - (゚ー゚); (゚Д゚) = (゚Θ゚) = (o ^ _ ^ o) / (o ^ _ ^ o); (゚Д゚) = { ... ...

Description: What this admin’s password? That is not important at all, just get the flag. Tips: LFI, php://filter Solution: 其实见到LFI已经可以本能地知道这是考察本地包含了,查看源代码发现参数是...

下面是所有现在可以做的web题的wp!建议使用CTRL+F查找所需题目,我都有标注!这样方便!1、签到题直接查看源码即可2、md5 collision解读代码:$md51 = md5('QNKCDZO');$a = @$_GET['a'];$md52 = @md5($a);...

cgctf练习平台RE的最后一道了,希望不伤眼睛 关键运算就是两个函数,0x804B060处的数据是已知的,逆回去就好 48633 分析一下里面,还有一些别的函数,这些函数其实是对esp的操作,最后还有pop 然后有些迷茫...

http://chinalover.sinaapp.com/web2/index.html 题解: 下载图片 记事本方式打开

p85 CTF夺旗-JAVA考点反编译&XXE&反序列化

我有女朋友不靠手速,靠抓!!! 抓包:将search_key.php进行repeater操作 Go!!!

之前沉迷各种实验,咕了真的有点久了……咕咕咕 自己分析虚拟机指令的能力一向是比较弱的,应该说主要就是基本没有练过,打算从简单开始练习 基本就是一个这样的一个ELF文件,拖进IDA分析 ...

新手一枚,如有错误(不足)请指正,...小白学习笔记(0) CG-CTF-re-3 py交易 小白学习笔记(1) BUUCTF-re xor 小白学习笔记(2)BUUCTF-re-新年快乐 小白学习笔记(3) CG-CT re ReadAsm2 小白学习笔记(4)BU...

https://cgctf.nuptsast.com/files/1.exe 题解: 工具:IDA Pro 打开这个.exe之后可以看见输入flag,输入2次之后猜测是一个循环只有输入正确才会停止 直接把它丢进IDA中分析,F5可以得到主代码的汇编语言代码 ...

题目链接 打开界面,emm…JSFuck 丢到解析器里边跑 ... 重新访问拿brupsuite抓一下包 .bash_history 记录Linux输入命令 可以尝试访问这个文件 访问flagbak.zip,下载文件可得flag nctf{bash_history_means_what} ...

一、实验目的: 破解我的第一个pwn,获取flag(虽然也参考了别人*^*O*^*) 二、实验环境: Ubuntu 18.04 / gdb-peda / pwntools Windows7 IDA pro ...1、题目到手,我们拿到了一个网址和ELF文件,首先我们对ELF...

题目链接 <?php function noother_says_correct($number) { $one = ord('1'); $nine = ord('9'); for ($i = 0; $i < strlen($number); $i++) { $digit = ord($numb...

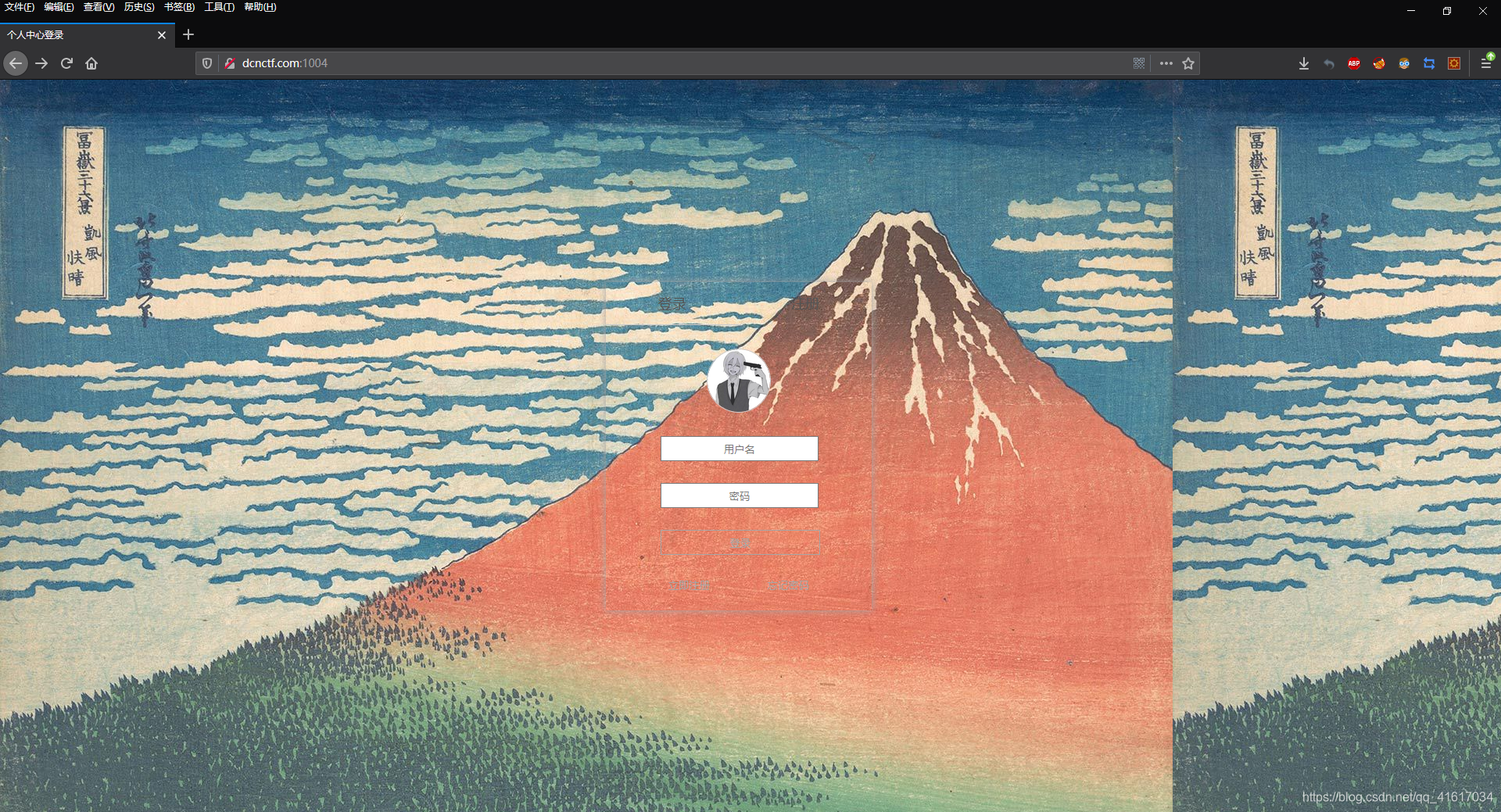

CGCTF 密码重置

标签: 安全

http://nctf.nuptzj.cn/web13/index.php?user1=Y3RmdXNlcg== 这个题很简单,点重置的时候抓包,把用户名改了就行,但是要记得把网址里面base64加密的用户名也改一下 nctf{reset_password_often......

题目链接 GBK Injection想到宽字节注入,首先了解宽字节注入的原理 http://chinalover.sinaapp.com/SQL-GBK/index.php?id=1%df%27 order by 2# 发现#被过滤掉了,遂使用%23(url编码) ...

这道题是解码,先将这段代码保存到本地 <?...function CLsI($ZzvSWE) { $ZzvSWE = gzinflate(base64_decode($ZzvSWE)); for ($i = 0;... strlen($ZzvSWE);... $ZzvSWE[$i] = chr(ord($ZzvSWE[$i])...

题目链接 看源码 判断a和b存不存在当a和b的md5值相等时输出flag 典型的md5碰撞 http://chinalover.sinaapp.com/web17/index.php?a=QNKCDZO&b=s155964671a nctf{php_is_so_cool}

题目链接 打开页面源代码 发现有S0.html和http://www.lunzhiyu.com 依次打开后发现http://www.lunzhiyu.com是存放script代码和css样式的 在S0.html发现又有一个S0.html打开他 ... nctf{this_is_a_fl4g} ......

题目:javascript aaencode 打开链接:出现了一堆看不懂 将页面转成unicode: 这就和题目内容相关了,进行解码就OK了,我们也可以在 控制台 将这写颜文字进行操作 ...

https://pan.baidu.com/s/1o8fVxkI TIPS:Python 2.7 提取密码:kd37 题解: Py.pyc反编译成Python源代码 import base64 def encode(message): s = '' for i in message: ... x = x + 1...

http://chinalover.sinaapp.com/web18/index.php 题解:source.php,打开发现如下关键代码: <?php if ($_SERVER["REQUEST_METHOD"] == "POST") { ?> ... if ($pass == $thepassword_123)...

CGCTF 单身一百年也没用

标签: 安全

http://chinalover.sinaapp.com/web9/ 点进去之后 看网页源代码 没啥东西。回到之前那个页面看它源码 咋一看好像也没啥,但是仔细看就会发现一个问题,那个链接“到这里找...所以抓包看...

CTF密码学-编码基础知识点总结 0x01 目录 常见编码: 1.ASCII编码 2.Base64/32/16编码 3.shellcode编码 4.Quoted-printable编码 5.XXencode编码 6.UUencode编码 7.URL编...

推荐文章

- Java中的代码块_java代码块-程序员宅基地

- Springboot+Swagger生成接口文档---自定义返回Model(兼容Map、Object)_swagger 2.0 返回map-程序员宅基地

- Xml文档验证—基础篇-程序员宅基地

- Hive的元数据存储与元数据表-程序员宅基地

- Linux简介(3)--文件及文件操作命令_:wq!还是no file name-程序员宅基地

- LibreBoard安装_docker libreboard-程序员宅基地

- QtConcurrent命名空间_qtconcurrent::blockingfiltered功能-程序员宅基地

- 一起学设计模式 - 一起开始设计模式的修炼之路_一起来学习设计模式-程序员宅基地

- 第8课 商业需求文档(BRD)撰写方法与技巧-程序员宅基地

- 集成学习(Ensemble Learning)_小型数据集联合学习-程序员宅基地