”DC-3“ 的搜索结果

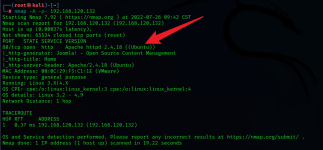

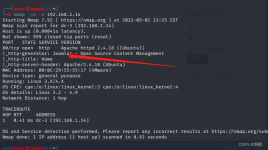

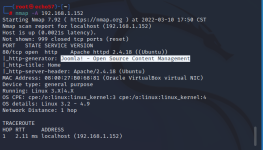

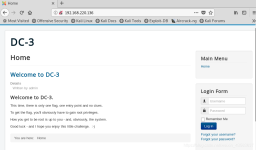

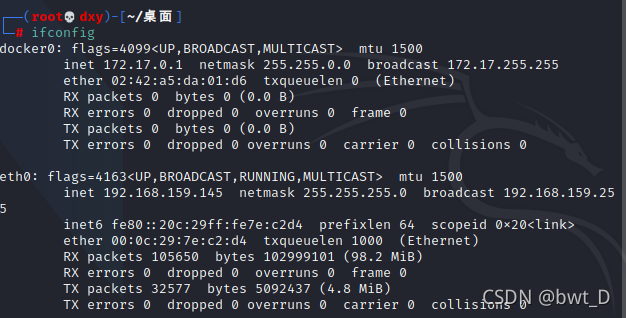

1.此次DC-3的渗透用到了如下几种工具的基础使用①arp-scan②namp③dirsearch⑤sqlmap⑥john⑦nc2.学到了如何用文件上传反弹shell?> #反弹shell脚本nc -lvvp 6666 #kali里nc开启监听3.学会用searchsploit搜索系统漏洞...

DC-3超声操作手册

标签: DC-3 超声

DC-3超声操作手册 DC-3/DC-3T Diagnostic Ultrasound System Operator’s Manual

本期技术文章将与大家分享小星实战“dc-3靶场”的经验,通过分析其渗透过程以及不同的getshell方法,与大家共同探讨该靶场的破解技巧。

DC3靶场打靶记录!

DC系列靶机是一系列专门为渗透测试和网络安全实验室设计的虚拟机器。这些靶机提供了一系列不同的漏洞和攻击场景,使渗透测试者可以在这些环境下测试自的技能和工具。DC系列靶机包含多个不同的主题,例如各种操作系统...

DC-002 DC-005 DC-012 电源接口2D3D三维视图PCB封装库AD库(8个合集) Component Count : 8 Component Name ----------------------------------------------- DC-002 DC-003 DC-003A DC-005 DC-005P DC-012 DC-...

本程序是以matlab为仿真平台,搭建的DC-DC Boost converter。对学习电力电子的同学有帮助。

基于stm32的双向dcdc变换器程序 开发环境是keil5

Vue直流 该脚手架是将Vue与DC-SDK结合,方便用户可以快速建造3DGis项目 启动 yarn run serve 打包 yarn run build 配置说明 请看vue.config.js

DC-DC 转换器设计有迟滞控制。 与 PWM 技术相比,这种控制技术提供了更好的动态响应。

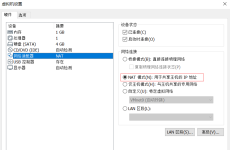

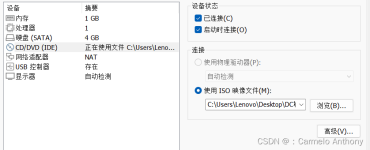

DC-3靶机实战 文章目录DC-3靶机实战1、主机发现2、端口扫描及端口详细信息3、访问web服务(80端口)4、web渗透 没有IP时先修改靶机root密码,然后配置IP 参考链接: ... 1、主机发现 目标ip:192.168.232.167 ...

2015 electronic design competition, two-way dc-cd converter and STC program

dc-sdk-examples DC-SDK开发示例 该示例需要放到 中运行,将 public/examples 目录下的内容替换即可

基于MP2307的负压DC-DC,输出经过TPS7A3001稳压。测试电路分享给大家。

DC-DC PCB layout 指导.docx

推荐文章

- 【Linux】CentOS7 安装,遇到的各种问题,并修复win7启动项-程序员宅基地

- 最新版Onenet云平台HTTP协议接入上传数据_onenet物联网postman软件-程序员宅基地

- uni-app蓝牙打印-程序员宅基地

- 格雷码_(格雷码,gray code)格雷码是对十进制数的一种二进制编码。编码顺序与相应的十进制-程序员宅基地

- 书生浦语 第五课LMDeploy 大模型量化部署实践-程序员宅基地

- IT隔离电源系统在医院安全用电中的应用-程序员宅基地

- Spring学习笔记-程序员宅基地

- oracle中packages使用,oracle中packages的使用-程序员宅基地

- C语言实现排列组合_长度组合 c语言-程序员宅基地

- 工具接口调用报错:“error“: “Unsupported Media Type“_error": "unsupported media type",-程序员宅基地