这个DC-3的靶机主要是利用Joomla这个框架存在的sql注入漏洞拿到后台管理员的账户和密码,在后台管理的页面又发现一个可以执行php,我们就利用了反弹shell,但是在提权这里我们遇到一点问题,不是之前的suid或者sudo...

”DC-3靶机“ 的搜索结果

一次渗透测试练习

Vulnhub靶机渗透测试 DC-3靶机

本期技术文章将与大家分享小星实战“dc-3靶场”的经验,通过分析其渗透过程以及不同的getshell方法,与大家共同探讨该靶场的破解技巧。

DC系列靶机是一系列专门为渗透测试和网络安全实验室设计的虚拟机器。这些靶机提供了一系列不同的漏洞和攻击场景,使渗透测试者可以在这些环境下测试自的技能和工具。DC系列靶机包含多个不同的主题,例如各种操作系统...

DC-3靶机

Vulnhub靶机渗透测试 DC-8靶机

searchsploit是一款kali自带的搜索漏洞信息的模块。可参考searchsploit漏洞查找工具使用指南。

DC-3

渗透测试:DC-3靶机

标签: 渗透测试

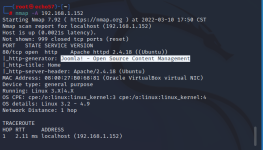

DC-3靶机渗透 和前两个靶机不同的是DC-3不需要找五个flag,这里只需要直接找到后台拿shell提权到root权限,所以没有太多线索,就是一个字,干!! 直接nmap扫描网段ip,开放端口,这里DC-3的IP是192.168.11.136 开放...

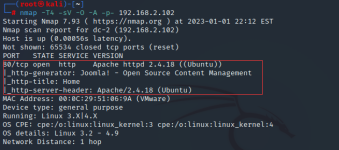

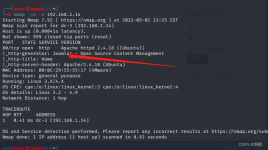

发现网站管理后台等信息,结合浏览器插件发现使用joomla CMS,使用kali当中jooscn工具进行扫描,如果没有安装即可。...根据前面信息收集到的内容,采用得CMS和版本信息,进行漏洞搜索,是否有可利用的漏洞。...

DC-3 靶机渗透详细流程

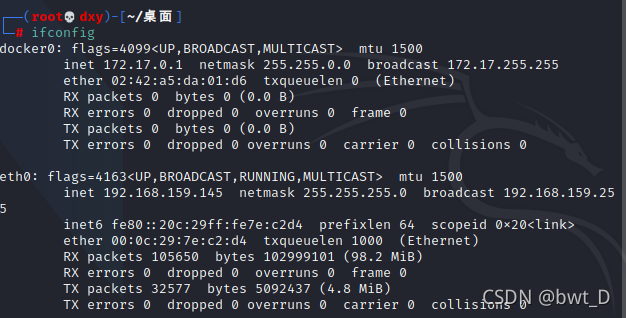

注:开始将DC-3.ova文件导入VMware虚拟机,发现无法获取到靶机IP地址,作者在DC-3靶机下载页面提到可以下载已经搭建好的DC-3VMware,然后导入到VMware中就可以了 描述:从靶机DC-3开始,只有一个最终的flag,只有拿...

针对joomla开发的漏洞扫描器joomscan -u [要攻击的IP或URL]

vulnhub-DC-3靶机实战

标签: 安全

https://www.vulnhub.com/entry/dc-3,312/ 实战步骤 首先我们打开靶机 用nmap探测主机 应该是152,探测一下端口 只开了个80,访问看看 是一个joomla的cms,我们需要确定cms的版本,然后看看有没有...

推荐文章

- Android RIL框架分析-程序员宅基地

- Python编程基础:第六节 math包的基础使用Math Functions_ps math function-程序员宅基地

- canal异常 Could not find first log file name in binary log index file_canal could not find first log file name in binary-程序员宅基地

- 【练习】生成10个1到20之间的不重复的随机数并降序输出-程序员宅基地

- linux系统扩展名大全,Linux系统文件扩展名学习-程序员宅基地

- WPF TabControl 滚动选项卡_wpf 使用tabcontrol如何给切换的页面增加滚动条-程序员宅基地

- Apache Jmeter常用插件下载及安装及软硬件性能指标_jmeter插件下载-程序员宅基地

- SpringBoot 2.X整合Mybatis_springboot2.1.5整合mybatis不需要配置mapper-locations-程序员宅基地

- ios刷android8.0,颤抖吧 iOS, Android 8.0正式发布!-程序员宅基地

- 【halcon】C# halcon 内存暴增_halcon 读二维码占内存-程序员宅基地