”FunBox1“ 的搜索结果

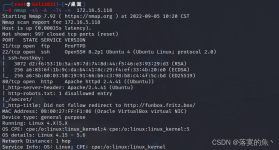

运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:FunBox 1(10.0.2.26)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/funbox-1,518/

【代码】vulnhub靶机:funbox 1。

发现的确有一个计时任务,有两个用户都在运行,一个是UID为1000的,一个是root用户,只要我们能往这里面写的内容就可以拿到一个root的反弹shell。发现这个文件我们是可修改的,在里面添加了一条反弹shell文件,就等...

vulnhub靶机系列之funbox1

发现进不去 需要修改一下hosts。

下载地址:https://www.vulnhub.com/entry/funbox-1,518/ 信息搜集 获取IP地址 扫描端口 这里看到一共开放了四个端口21:ftp,22:ssh,88:http,3306:mysql 21端口 登录ftp的时候需要用户名密码,先放着 80...

一个简单的渗透靶场,其中有一个疑点或者是取巧点:joe/12345的用户名和密码和ssh的一样。提权时候.backup.sh是定时任务而且可以写入,可以由经验猜测出.backup.sh是定时的备份任务。

funbox:测试和工具程序

标签: C

滑稽

中兴funbox固件,b18,android 4.4

FunBox ASM codes for door bell with melody

得到两个用户,admin和joe,继续暴力获取密码,这里有两张方法 第一种使用wpscan,命令: wpscan --url http://funbox.fritz.box -U joe --passwords rockyou.txt

vulnhub靶机:FunBox

标签: 靶机

在下载地址中有也有详细的靶机说明,而FunBox需要寻找的flag总数为1个。 靶机环境配置: 将靶机和kali都桥接到同一张网卡即可,这里我都桥接到virtualBox的Host-only网卡,保证无干扰目标。 靶机渗透开始: 先看下手...

funbox界面需求文档-20160414.docm

该项目是通过引导的。 您将在下面找到一些有关如何执行常见任务的信息。 您可以在找到本指南的最新版本。目录自动格式化代码更改页面<title>... 使用AJAX请求获取数据与API后端集成节点Ruby on Rails 在开发中...

Funbox的测试任务 要启动它: npm安装 凉亭安装 吞咽 喝一口 gulp测试(用于测试) 通过在文本框中输入名称并按Enter,可以添加新的航点。 此后: 输入的路径点显示在已添加点列表的末尾; 标记会出现在地图...

软件介绍 iFunBox是一款小巧的iPhone, iPad 和 iPod Touch文件管理软件。无须越狱和任何破解,可以直接使用,不安装任何守护进程。 界面类似于windows资源管理器,以简练时尚的窗口方式浏览和管理iPhone、iPad、iPod...

推荐文章

- javafx预览PDF_javafx pdf-程序员宅基地

- ipv4与ipv6访问_纯ipv4访问纯ipv6-程序员宅基地

- css强制换行-程序员宅基地

- 链霉亲和素修饰的CdSe–ZnS量子点-程序员宅基地

- 饿了么4年 + 阿里2年:研发路上的一些总结与思考-程序员宅基地

- vue的sync语法糖的使用(组件父子传值)_sync传值-程序员宅基地

- 最大流最小割_网络最大流量与割的容量的关系-程序员宅基地

- queryString模块_querystring模块安装-程序员宅基地

- 安卓电量检测工具Battery Historian的使用记录_battery-historian 电量测试-程序员宅基地

- 基于QPSK的载波同步和定时同步性能仿真,包括Costas环的gardner环_qpsk符号同步-程序员宅基地