用nc开启监听并访问http://192.168.160.47/sky.php 获得一个低级的shell。浏览器访问http://192.168.160.47/contact.php...需要提权,chmod修改权限后,再./LinEnum.sh执行。此时,/usr/bin/find 就具备了SUID 权限。

”VulnHub-Raven“ 的搜索结果

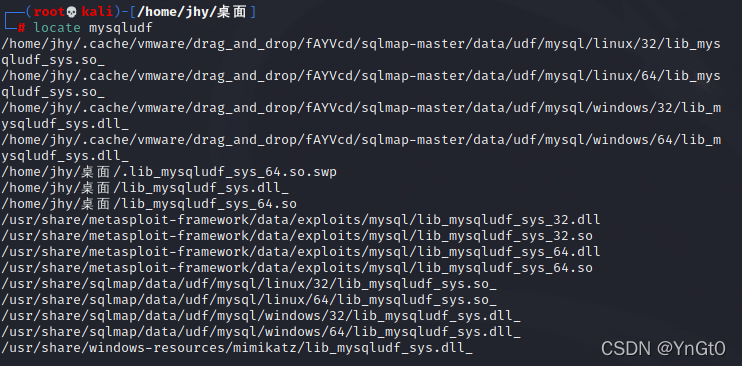

usr/lib/mysql/plugin/是因为当前权限是www-data,大概率是不够的,这里是通过MySQL的root用户权限将/tmp/udf.so导出到了/usr/lib/mysql/plugin/目录。得知当前MySQL版本为5.5.6>5.2,secure_file_priv为空代表可以...

安装npm install --save vue-raven# oryarn add vue-raven用法首先,您需要配置VueRaven以使用 :捆绑器(Webpack,汇总) import Vue from 'vue'import VueRaven from 'vue-raven'Vue . use ( VueRaven , { dsn : '...

Vulnhub-Raven-1

标签: web安全

把两个用户名存储到一个文件使用hydra进行爆破:hydra -L user.txt -P /usr/share/wordlists/rockyou.txt 192.168.1.14 ssh。通过目录扫描发现这是一个利用...登录用户使用sudo -l发现python是可以使用sudo提权。...

find提权 bash提权 vulnhub-RAVEN:2 MYSQL-UDF提权

Laravel开发-raven 用于Laravel项目的Sentry(Raven)错误监控集成

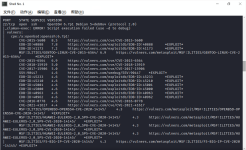

VulnHub-Raven: 2VulnHub-Raven: 2渗透详细思路小知识点常用工具篇 VulnHub-Raven: 2渗透详细思路 VulnHub-Raven: 2渗透详细思路 nmap找目标ip地址,扫可以试用的开放端口和服务(22、80、111) dirb进行目录的爆破...

靶机地址:https://www.vulnhub.com/entry/raven-2,269/ 难度:中等 目标:获取root权限,并获取到4个flag 二、信息收集 1.获取攻击目标 使用nmap或者netdiscover扫描网段信息,获取攻击目标 # nmap扫描网段 nmap -...

端口扫描:nmap -sS -sV -A -p 1-62235 192.168.136.144目录扫描:phpmailer版本。

靶机地址:https://www.vulnhub.com/entry/raven-2,269/ 靶机描述:Raven 2 is an intermediate level boot2root VM. There are four flags to capture. After multiple breaches, Raven Security has taken extra ...

靶机地址:https://www.vulnhub.com/entry/raven-1,256/ 目标:找到四个flag.txt信息 开机界面就是个这 确定本次靶机地址:192.168.125.128 发现了22、80、111和36898端口是开放的 直接访问 康康呗 拿到flag1 ...

通过VulnHub-Raven:2靶机渗透学习 攻击机:kali 靶机:Raven 网段:192.168.123.0/24 知识点: PHPMailer 小于5.2.18 (CVE-2016-10033) UDF提权 工具: LinEnum——Linux枚举漏洞工具 dirsearch——目录扫描...

进行端口扫描,记录有用信息,有22,80,111等端口开放着手从简入繁,首先对80端口进行渗透信息收集,目录扫描等方式可知 wordpress,并存在 phpmailer服务,可以进行漏洞利用getshell方法利用 phpmailer 服务的exp...

VulnHub-Raven: 2-Walkthrough ** 靶机地址:https://www.vulnhub.com/entry/goldeneye-1,240/ 靶机难度:中等(CTF) 靶机发布日期:2018年5月4日 靶机描述:Raven:2是中级boot2root VM。有四个要捕获的标志。在多...

靶机地址:https://www.vulnhub.com/entry/raven-1,256/ 靶机难度:中等(CTF) 靶机发布日期:2018年8月14日 靶机描述:Raven是初学者/中级boot2root计算机。有四个标记可以找到,并且有两个预期的扎根方法。使用...

推荐文章

- 高并发场景以及应对技巧-程序员宅基地

- 登录界面转换实现html,一个登录界面的PS设计和HTML/CSS实现-程序员宅基地

- EM算法 - 2 - EM算法在高斯混合模型学习中的应用_em算法在高斯混合模型中的应用-程序员宅基地

- 【玩转华为云】手把手教你用Modelarts基于YOLO V3算法实现物体检测-程序员宅基地

- WiFi介绍_wifi dfs-程序员宅基地

- RK3568-sata接口_rk3568 sata-程序员宅基地

- java实现循环队列,解决普通队列假溢出问题_但是要利用循环队列的时候,处理假溢出,要使q.front=0的时候,为什么q.rear要加-程序员宅基地

- linux CentOS 7下载步骤_centos7下载-程序员宅基地

- Qt 22 布局管理器1 - QLayout,QBoxLayout,布局管理器的相互嵌套_qt layout可以嵌套layout吗-程序员宅基地

- error MSB6006 rc exe 已退出,代码为 5_vs2010报警 error msb6006: “rc.exe”已退出,代码为 5。-程序员宅基地