OpenNetAdmin 提供了一个数据库管理库存的IP网络.每个主机可以跟踪通过一个集中的AJAX的web界 面,可以帮助减少跟踪误差,并为您提供的一个工具.该项目OpenNetAdmin希望能提供一个有用的网络管理应用程序,用于管理...

”five86靶机“ 的搜索结果

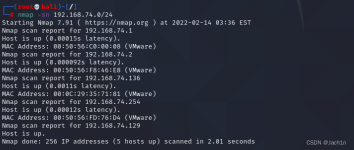

five86-1攻略 下载地址https://www.five86.com/five86-1.html 主机发现 nmap -sP 192.168.8.0/24 目标IP地址为 192.168.8.141 端口扫描 nmap -A 192.168.8.141 -p- 发现22ssh、80http、10000Webmin(基于web的...

Vulnhub靶机渗透测试 Five-1靶机

标题发现:OpenNetAdmin :: 0wn Your Network 这是一款 网络管理器。直接ssh登录,这里是想办法登录更高权限的jen,我们这里发现了公钥,这里只能尝试爆破和sql注入均无果,,还是回到80端口尝试。...

所有网络上的数据包,甚至是那些发送给其他主机的,通过这种机制,都是可以捕获的。表示执行用户模块,这将允许WPScan尝试收集有关目标WordPress网站的用户信息,包括用户名称、角色和其他相关信息。...

喜欢就关注我吧,订阅更多最新消息VulnHub渗透测试实战靶场Jarbas 1.0https://www.hetianlab.com/expc.do?ec=ECIDfe8c-5c48-4...

Vulnhub靶机渗透测试 Five-3靶机

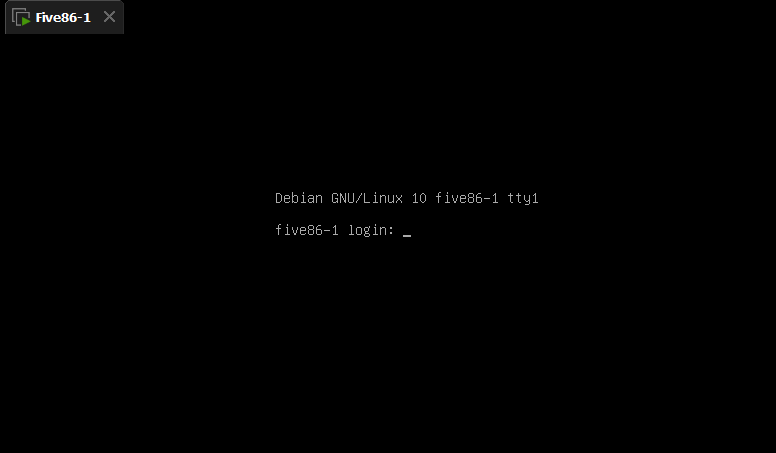

攻击机:kali靶机:Five86-1实验目的:获取flag。

下载连接:https://www.five86.com/five86-3.html 信息收集 nmap扫描 nmap -sS -sV 192.168.93.0/24 可知目标ip:192.168.93.133 只开放80 网站信息收集 cms为drupal7 drupal目录穿越漏洞利用 使用msf发现失败,...

需要修改hosts文件 添加five86-2的解析 信息收集 nmap扫描 nmap -sC -sV 192.168.93.0/24 192.168.93.132开放21ftp 80http 网站信息收集 访问80端口 发现cms为wordpress5.1.4,未发现有效利用漏洞 ...

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢 #提取

靶机下载地址:five86:1 首先扫描端口 nmap 192.168.49.137 -sS -sV -p- -T5 -A 发现只开了80端口访问 发现一个cms opennetadmin 搜索该cms是否有直接可利用的exp,果然存在 反弹回一个webshell 搜集linux系统...

Five86-1 靶机渗透 目标:得到root权限 作者:shadow 时间:2021-04-09 请注意:对于所有计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果...

过程 1. 探测目标主机 nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.148 2. 信息搜集 端口信息 nmap -sV -p 1-65535 192.168.246.148 web站点相关服务信息 css加载不出来,奇怪… ...

喜欢就关注我吧,订阅更多最新消息文章字数1539 预计阅读时长7分钟 涉及知识点实操练习-VulnHub渗透测试实战靶场Node 1.0https://www.hetianlab.c...

这是vulnhub靶机系列文章的第...靶机下载地址:https://www.vulnhub.com/entry/five86-2,418/ 原文链接:https://www.cnblogs.com/PANDA-Mosen/p/13202380.html #001 环境搭建(nat) 攻击机kali:192.168.136.1..

针对目标机器,先扫描找出靶机然后再扫端口查看服务 Nmap -Pn ip网段 是用nmap -A -p- -T4 192.168.127.130 查看详细的端口服务 上图可以得知: 22端口SSH服务开启(攻击方法有 针对第三方SSH软件版本漏洞的...

渗透测试学习之靶机Five86-1

标签: 安全

过程 1. 探测目标主机 nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.147 2. 信息搜集 端口信息 nmap -sV -p 1-65535 192.168.246.147 2个http端口,80是Apache,10000那个查...web站点相关服务信息 ......

DC-1靶机渗透实战教学,非常详细!包学包会

推荐文章

- 记录nvm use node.js版本失败,出现报错: exit status 1: ��û���㹻��Ȩ��ִ�д˲�����_nvm use失败-程序员宅基地

- lua面向对象编程之点号与冒号的差异详细比较-程序员宅基地

- 百度云虚假下载_虚假新闻:关于公共云的5种常见误解-程序员宅基地

- Tesseract图像识别OCR的学习1_tesseract doocr-程序员宅基地

- 不同层级的Android开发者的不同行为,我们该如何进阶和规划?-程序员宅基地

- Pelee: A real-time object detection system on mobile devices-程序员宅基地

- Hadoop环境搭建(保姆级教学)_hadoop平台搭建步骤-程序员宅基地

- ZooKeeper实战之ZkClient客户端实现负载均衡_zookeeper实现负载均衡案例-程序员宅基地

- Android 枚举 VS 枚举注解_android 枚举注解-程序员宅基地

- HDU1715--第i个斐波那契数 大菲波数_返回第i个斐波那契数-程序员宅基地