本教程《Web安全》是Kali大神讲师【苑房弘】的新课,隶属于『Kali Linux工具大全』技术系列的第三部分。向你解密所有Web攻击技术,是你掌握对黑客攻击进行提前检测、提前防御的能力,避免你所服务的机构再次遭受此类...

”joomscan工具使用“ 的搜索结果

可以使用工具如Wappalyzer、Joomscan等来获取这些信息。 2. 漏洞扫描:使用漏洞扫描工具如Nikto、OpenVAS等对网站进行扫描,检查是否存在已知的漏洞。 3. 基于Web的漏洞测试:进行常见的Web漏洞测试,如SQL注入、...

在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。恭喜你,如果学到...

这个靶机考察了使用者对于cms的利用手段,hash密文爆破方式,sqlmap的使用方式,对于漏洞的利用能力。

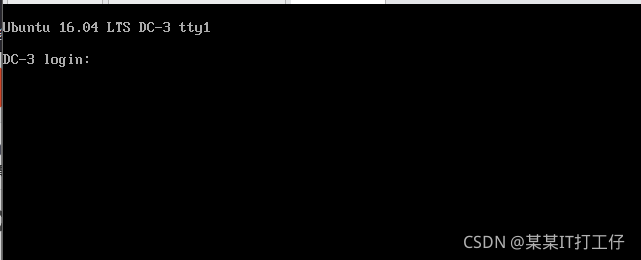

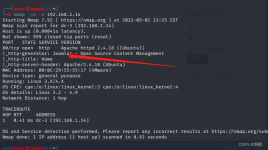

[ vulnhub靶机通关篇 ] 渗透测试综合靶场 DC-3 通关详解 从信息收集到拿到低权限,最后提权获取最高权限,详细解读

韩国国内很多人都在使用WordPress,因为它是几乎全部公开的平台,所以尤其需要定期检查可能发生的漏洞。本节将介绍CMS代表工具joomla和WordPress漏洞诊断的方法,希望对大家有所帮助。Joomscan:收集服务漏洞信息...

1、Bup简单介绍&使用说明2、Xray简单介绍&使用说明3、AWWS简单介绍&使用说明4、Goby简单介绍&使用说明5、Afrog简单介绍&使用说明6、ulmap简单介绍&使用说明7、Pocassist简单介绍&使用说明8、掌握工具安装使用&原理&...

DC3靶场通关记录-----sqlmap的使用:sql注入john爆破密码:对加密的密码进行解密msf的使用:生成反弹shell的木马和进行反弹shell监听linux内核漏洞检测脚本:linux-exploit-suggester.sh,可以直接在github下载,下载...

DC-3 详细讲解,不会让你后悔的哦。 ^_^

Nagini是3盒哈利波特虚拟机系列的第二个虚拟机,你需要找到隐藏在机器内的3个魂器(哈利波特系列的3个虚拟机中总共隐藏了8个魂器),并最终击败伏地魔

根据之前得到的bak配置文件,我们知道服务器启用了Mysql数据库,并且用户名为goblin,密码为空,接下来我们可以使用gopher协议查询Joomla的后台管理员账密,从而登陆至Web后台进行下一步操作。在hermoine用户文件夹...

在此方法论中我们的目标范围仅是一个域名或一个子域名,因此你应当针对你测试范围内的每一个不确定其web服务的域名,子域名或ip进行测试

TCP协议TCP是因特网中的传输层协议,使用三次握手协议建立连接。当主动方发出SYN连接请求后,等待对方回答SYN+ACK ,并最终对对方的 SYN 执行 ACK 确认。这种建立连接的方法可以防止产生错误的连接,TCP使用的流量控...

Exploit-DB是一个漏洞库,Kali Linux中保存了一个该漏洞库的拷贝,可以查找需要的渗透模块,它将搜索所有的漏洞和shellcode而且该漏洞库是保存在本地的,在没有网络的情况下也可以使用。利用John工具,对该密码进行...

searchsploit是一款kali自带的搜索漏洞信息的模块。可参考searchsploit漏洞查找工具使用指南。

Web渗透测试实战(Metasploit5.0) 一 什么是渗透测试 渗透测试(penetration testing)是对计算机系统的一种授权攻击,旨在评估系统/网络的安全性,执行测试以识别漏洞及其带来的风险。 渗透测试的类型 ...

利用John工具,对该密码进行爆破拆解,先在桌面创建一个文件,将上面的hash密码复制进去并保存,接着使用John指向该文件。文本中写的是漏洞产生的原因、描述和漏洞利用的方法,还附上了exp,就是最后一行的连接。...

1.主机发现 2.扫描端口服务版本 3.访问80端口 4.扫描后台目录 ...分别访问,除了空白页、首页、就是404页面,只发现下面入口 ...也可以用joomscan扫描 ...5.直接使用sqlmap工具跑库名 sql...

发现开启了端口,访问端口页面(页面有点似曾相识)使用 可以得知是一个 的系统 也可以使用网站指纹工具进行探测。 使用 进行目录扫描 查看 发现后台 可以看出目录泄露了。 访问和 这里获取到了账号和密码 这里要...

安全评估信息收集笔记

Awesome Penetration Testing A collection of awesome penetration testing resources Online Resources Penetration Testing ResourcesExploit developmentSocial Engineering ResourcesLock ... P

利用John(john 设置为使用特定的哈希格式进行破解,有多种方法可以做到对哈希类型进行识别)工具,对该密码进行爆破拆解。接着我们下载该压缩包并放到kali桌面里,解压该文件,然后在桌面开启http服务,将下载好的...

来来回回打了一些靶场,现在对靶场利用到的一些手段和语句进行一个记录。某些工具的参数大小写具有区分,所以使用的时候一定要查看说明。

多多探测,多多fuzz。这一项也有多种方式,可以通过Zoomeye(https://www.zoomeye.org/)、Shodan(https://www.shodan.io/)...也可以用NC和Telnet获取Banner信息进行识别,Web方面可以用Whatweb工具或者通过Headers信息。

joomscan 漏洞扫描工具使用CVE-2017-8917 SQL 注入漏洞john、hashcat 暴力破解后台 getshell 方式linux 内核提权——CVE-2016-5195 脏牛漏洞。

Vulmap是一款web漏洞扫描和验证工具,可对webapps进行漏洞扫描,并且具备漏洞利用。Vulfocus-框架扫描-特定-Goby&Vulmap&Afrog&Pocassist。某资产特征-联动扫描-综合&调用-Goby&Awvs&Xray&Vulmap。某APP-Web扫描-...

推荐文章

- http作业

- KVstore :键值映射存储服务器

- java-php-python-ssm社区志愿者服务管理系统计算机毕业设计_社区 志愿服务系统源码 php-程序员宅基地

- java/php/node.js/python病人跟踪治疗信息管理系统【2024年毕设】-程序员宅基地

- 空间数据引擎oracle_空间数据库引擎及其解决方案分析-程序员宅基地

- java发布rest服务器,使用Java restlet发布到服务器-程序员宅基地

- 使用flex-wrap实现弹性盒自动换行-程序员宅基地

- 改变Android Studio的背景background_as怎么设置背景-程序员宅基地

- 桩筏有限元中的弹性板计算_专栏 l 增材制造点阵结构在压力容器优化设计中的应用...-程序员宅基地

- Firefox安装广告屏蔽插件(uBlock Origin)_ublock origin插件-程序员宅基地