”joomscan工具使用“ 的搜索结果

Vulnhub-DC系列第三个靶机,joomla专属扫描工具joomscan、searchsploit找exp、文件上传漏洞、nc无-e参数反弹shell、Ubuntu 16.04提权

匹配程度:0.06)93@SpringBootApplication详解和使用场并附有代码@DS程序员70中94使用JoomScan扫描Joomla中的漏洞@xiaoma92069初95785. 快速排序@m0_6459970869初(领域:算法;匹配程度:0.07)96域 概 述@陌72668初...

发现是Ubuntu16.04,使用searchsploit工具查找Ubuntu 16.04的提权漏洞,发现一个“拒绝服务漏洞”,可以用来提权。解压exploit.tar的文件,执行其中的compile.sh和doubleput的文件。得到加密的密码,将加密的密码...

在当今社会网络安全行业越来越发达,也有越来越多的人去学习,为了更好地进行工作,除了学好知识外还要应对企业的面试。 所以在这里我归总了一些网络安全方面的常见面试题,希望对大家有所帮助。...

一名不知名小白黑盒测试DC-3靶场的一些思路,希望大家交流经验共同学习

网站的IP地址明明是192.168.0.101,但是ip a命令,看到IP地址是192.168.93.120。>在/tmp/mysql/test.txt中发现账号密码 wwwuser/wwwuser_123Aqx。web-cenctos,开启后要输入/etc/init.d/network restart 重启网卡。...

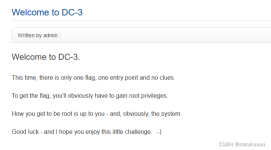

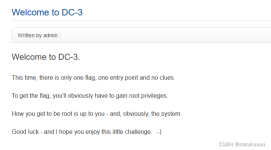

DC-3靶机渗透测试记录

第 1 阶段 Web 技术入门 1.0 学习导论 此阶段,我们的学习目标是了解网络安全行业的法律法规 / 学习方法 / 求职目标,搭建属于自己的博客 / 论坛 / 网站(成为一名站长)、掌握 Web 技术架构、搞懂浏览器和网站...

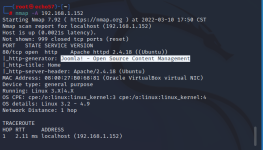

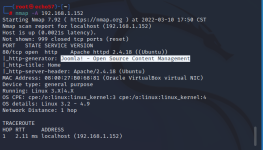

之后使用nmap 来探测网页的开放端口,使用***nmap -T4 -A 192.168.41.143 -p- -oN nmap136.A*** ,如图1-2所示。 图 1-1 靶机的IP地址 图 1-2 探测开放端口 2)知道靶机有开放的80端口,我们尝试去访问网页,发现

本文章主要详细讲解DC-3主机渗透全过程

ifconfig nmap 192.168.61.0/24 ...使用joomscan扫描工具扫描Joomla相关配置内容、已知漏洞等等 扫描后得知Joomla版本3.7.0,管理员登录页面,及一些可以访问的网站目录 joomscan --u 192.168.61

设计知识:端口服务探测、敏感目录收集、HTTP3的运用、SSRF(服务器请求伪造)、Joomla后台getshell、主机信息搜集、浏览器密码提取等。

今天继续给大家介绍渗透测试相关知识,本文主要内容是Web应用漏洞发现概述。 一、常见Web框架概述 二、已知类型CMS漏洞测试 三、未知类型CMS漏洞测试

Vulnhub DC-1、DC-2靶机通关手册

上篇文章《ATT&CK V10版本战术介绍-侦察》中介绍了侦察的一些理论知识,本章主要对侦察进行技术验证。侦察包括涉及对手主动或被动收集可用于支持目标定位的信息的技术。

vulhub dc-3 渗透记录 靶机:DC-3(VirtualBox) DC-3靶机下载链接:http://www.five86.com/dc-3.html

外网信息收集 ...CMS:Joomla ...web服务器:nginx 1.9.4 端口信息: 22端口开放 应该可以SSH登录 敏感目录扫描: [16:57:11] 403 - 278B - /.htaccess.bak1 [16:57:11] 403 - 278B - /.htaccess.orig ...

一、靶机的环境搭配 攻击机(KALI):192.168.226.129 ...arp-scan命令: 是一个用来进行系统发现的ARP命令行扫描工具(可以发现本地网络中的隐藏设备)它可以构造并发送ARP请求到指定的IP地址,...

TRY HACK ME 渗透测试靶场,以基础为主层层深入,知识点讲解详细,对于想实现从零到一飞跃的白客,TRY HACK ME无非是最好的选择。而网络上资源良莠不齐,好的资源难找的一逼。因此,今天起我将与大家一起详细学习THM...

cadaver这个工具是一个用来浏览和修改WebDAV共享的Unix命令行程序。这种工具就是以一种客户端,命令行的格式链接webdavDAVtest测试对支持WebDAV的服务器上传文件等语法:davtest -url ...

靶机描述 ... Description This box is all about CMS as its name suggests. You need to enumerate the box, find the CMS, and exploit in order to gain access to other and finally get the user and root flag. ...

vulnhub-dc3靶机复现

实验环境 靶机(DC-3),IP地址未知; 测试机kali,IP地址:192.168.85.131 实验步骤: 1、 主机扫描 ...命令:1....没有发现靶机IP,判断靶机没有分配到IP地址,因此先进去单用户设置网络 ... 进入编辑...

vlunstack是红日安全团队出品的一个实战环境,具体介绍请访问:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/ 拓扑结构大体如下: ... 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启...

三个地址建议使用磁力下载,比较快。下载后解压为.ova文件,该格式可直接在VMware上打开,如果显示打开失败,点击重试即可成功,如果仍无法成功可百度、谷歌解决。 需要说明的是DC-3相较前两个靶机,它只有一个flag...

DC-3 靶机渗透笔记 靶机环境搭建 攻击渗透机: kali IP地址:192.168.75.128 靶机:DC-3 IP地址未知 靶机下载地址:https://www.vulnhub.com/entry/dc-32,312/

注:开始将DC-3.ova文件导入VMware虚拟机,发现无法获取到靶机IP地址,作者在DC-3靶机下载页面提到可以下载已经搭建好的DC-3VMware,然后导入到VMware中就可以了 描述:从靶机DC-3开始,只有一个最终的flag,只有拿...

DC-3 DC-3 | Five86 | DC Challenges (靶机下载地址) 环境:DC-3靶机地址:192.168.1.152 kali地址:192.168.1.176 都是桥接模式 1 ....nmap -A 192.168.1.152 #发现...知道网站用的是joomla cms,那我们就可以使用

文章目录

kail攻击机IP:192.168.178.154dc-3 IP:未知。