SSTI(Server-Side Template Injection)是一种服务器端模板注入漏洞,它出现在使用模板引擎的Web应用程序中。模板引擎是一种将动态数据与静态模板结合生成最终输出的工具。然而,如果在构建模板时未正确处理用户...

”ssti“ 的搜索结果

SSTI

以上为SSTI漏洞原理分析并结合攻防世界Web_python_template_injection实例进行解题详解,希望读者躬身实践。我是秋说,我们下次见。

fenjing工具,ssti

标签: 软件/插件

fenjing一把梭哈ssti,简单绕过waf

返回一个包含Python中所有类的列表,这些类都是直接或间接从。选择了列表中的第133个元素(因为索引是从0开始的)。它将arg过滤掉了,所以没有办法直接GET传参。但是传参会自动补齐双引号,所以索性不加了。...

乍眼一看是一个python代码,想到是利用ssti模板注入,利用{{7*7}}返回49表明存在模板注入,但是{{config}}返回错误,显然被过滤了。就用flask内置函数来绕过获取config,下面两个方法都可以,然后就发现了flag。做题...

找一个可利用的function来执行,比如popen的话,就可以这样利用:''.__class__.__bases__[0].__subclasses__()[138].__init__.__globals__['popen']('dir').read()lipsum flask的一个方法,可以用于得到__builtins__...

SSTI有效载荷发生器 该生成器是针对特定类型的Java SSTI的,其受以下启发: ${T(org.apache.commons.io.IOUtils).toString(T(java.lang.Runtime).getRuntime().exec(T(java.lang.Character).toString(99)....

首先,在介绍ssti漏洞之前,需要了解web前端框架(MVC)中对模版文件的调用和渲染,Web框架比如Flask(以使用 Python 编写的轻量级 Web 应用框架),函数调用模版引擎(模板引擎是一种将动态数据与静态模板结合生成...

使用Popen类来执行cat /flag命令,这个命令通常用于读取名为flag的文件。8.调用read()方法来读取Popen对象的输出,即cat /flag命令的输出。payload。

1、原理简述 2、常用payload及相关脚本 函数调用、高危函数 3、实战:攻防世界 Web_python_template_injection

举个例子,我想买裙子,这时候我会打开某宝,直接在搜索框输入“裙子”,就会出现跟裙子相关的一系列商品,各种颜色,各种样式。那我们来想一下,这么多商品的各种信息是直接全部写死在页面上的嘛?...

payload。

CTF题型 SSTI(1)基础必过 学会自己手动构造payload

(1)打开环境后就看到一个很特别的文件上传的界面,以为是一题简单的文件上传漏洞,实不然后面做了才发现并非那样(2)这里本来应该是先上传php文件,但是我想着它可能会有过滤啥的,所以直接上传一个png上去,发现...

外链图片转存中…(img-6fV9ce6x-1713552193682)]

一种自动化工具,可以扫描子域,子域接管,然后过滤出xss,ssti,ssrf和更多注入点参数。 要求: Go语言,Python 2.7或Python 3。 系统要求:建议在具有1VCPU和2GB内存的vps上运行。 使用的工具-您必须安装这些工具...

可以编码绕过 python解析器支持 hex ,unicode编码 (不建议用base64仅python2支持)建议用nssctf在线 https://www.nssctf.cn/problem/13 直接用。完全可以替换为 request.args.参数名(get方式)用[] 代替 ....

没有接触过flask框架的小伙伴看到可能会有点懵,简单分析一下,运行这个py文件就会启动web服务,默认在本机的5000端口,@app.route(‘/test’)?...申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,...

ctfshow_ssti模块

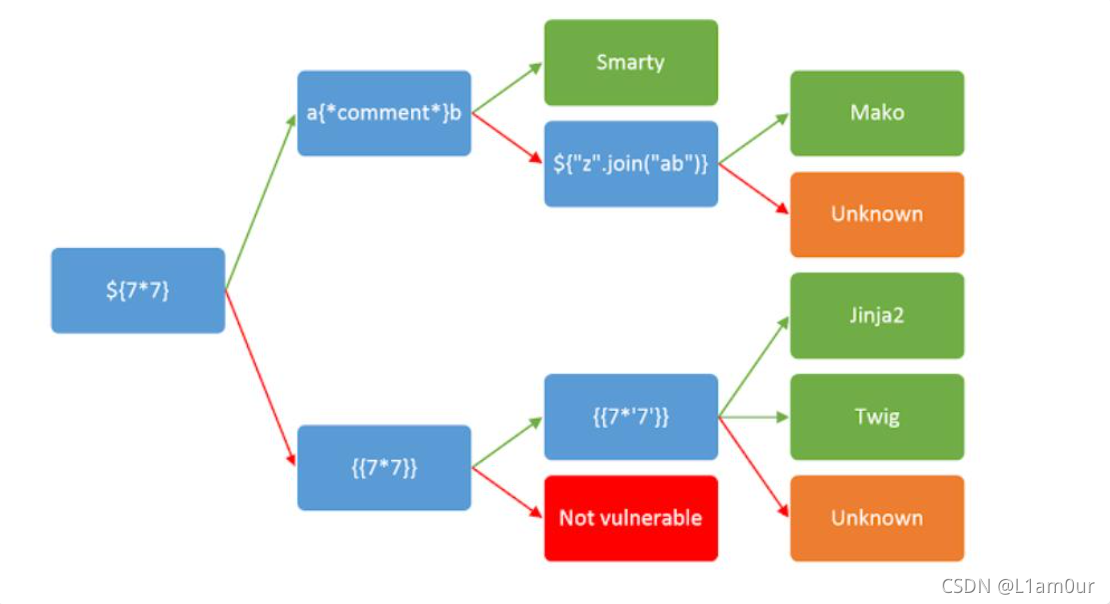

详解SSTI模板注入SSTI简介常见的模板引擎PHPJAVAPYTHONRUBYGOLANGSSTI产生的原因常用检测工具 TplmapFlask/Jinja模板引擎的相关绕过Flask简介demo漏洞代码基础知识沙盒逃逸Python的内建函数名称空间类继承寻找Python...

打开网址发现一串英文,提示“You need pass in a parameter named flag”(“您需要传入一个名为 flag 的参数”),根据题目提示SSTI,搜索一下SSTI,发现一篇文章介绍。显示为flag参数的值,可以知道页面会显示被...

做的ctf题里有好几道跟SSTI有关,故对SSTI进行学习,在此做个小结与记录

简单总结一下学习到的SSTI相关知识

推荐文章

- 机器学习之超参数优化 - 网格优化方法(随机网格搜索)_网格搜索参数优化-程序员宅基地

- Lumina网络进入SDN市场-程序员宅基地

- python引用传递的区别_php传值引用的区别-程序员宅基地

- 《TCP/IP详解 卷2》 笔记: 简介_tcpip详解卷二有必要看吗-程序员宅基地

- 饺子播放器Jzvd使用过程中遇到的问题汇总-程序员宅基地

- python- flask current_app详解,与 current_app._get_current_object()的区别以及异步发送邮件实例-程序员宅基地

- 堪比ps的mac修图软件 Pixelmator Pro 2.0.6中文版 支持Silicon M1_pixelmator堆栈-程序员宅基地

- 「USACO2015」 最大流 - 树上差分_usaco 差分-程序员宅基地

- Leetcode #315: 计算右侧小于当前元素的个数_找元素右边比他小的数字-程序员宅基地

- HTTP图解读书笔记(第六章 HTTP首部)响应首部字段_web响应的首部内容-程序员宅基地