本文只是总结一些常用的方法,更多方法请参考官方文档,下面进入正题 首先,实例化一个对象,本文以下都使用此对象$model $model= M("表名"); //或 $model = D("表名或模型名");//使用模型名时,必须生成一个模型...

”thinkphp3.2.“ 的搜索结果

3.寻找程序上传,上传件 1.功能代码中的assign法中第个变量为可控变量: 3.赋值结束后进display法中,display法开始解析并获取模板件内容,此

ThinkPHP3.2完整版, 2013-12-31更新 环境要求:PHP5.3+ 支持SAE等云平台

由于目前维护的系统是thinkphp3.2版本的代码,升级无望,当时还没用composer包的自动更新。1.首先在项目的根目录下创建一个vendor目录,将来这个目录会和代码一起提交,因为不是composer自动更新的。在空白目录里面...

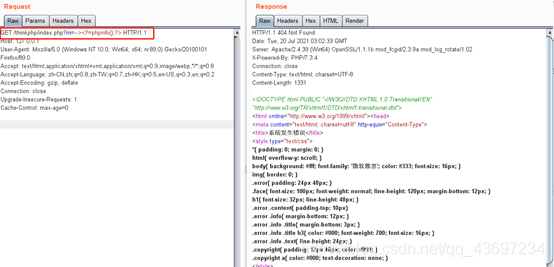

ThinkPHP 3.2远程代码执行漏洞,该漏洞产生原因是由于在业务代码中如果对模板赋值方法assign的第一个参数可控,则导致模板路径变量被覆盖为携带攻击代码路径,造成文件包含,代码执行等危害。1.访问http://ip:port,...

调用方式很简单 get_sc($cover_id,[$width=180,$height=auto,$cut]) @param $cover_id 图片ID___ @param $width 宽度___ @param $height 高___ @param $cut 是否切割 默认不切割___ 直接返回新图片的url ...

学籍管理系统源码教学管理系统基于Thinkphp3.2框架

首先作为一套前台模板框架的学习总结成果。 ... ...这种特性使得开发者能够轻松地在静态网页中插入动态内容,实现数据渲染、条件判断、循环处理等功能,极大地简化了Web开发流程。...它支持面向过程、面向对象以及函数式...

2.1 MVC设计模式 MVC(Model View Controller)设计模式,是模型-视图-控制器的缩写,作为一种分层设计理念,它的目的是实现一种动态的、可分离的程序设计,在后续对于程序的修改和扩展时更加简化,并且提高程序某...

PHP 本科生毕业设计 基于Thinkphp3.2的毕设选题系统.zip

本项目是demo,内含数据集以及教程说明、环境搭建方法,可以直接使用。

个人花大量时间整理出的真实毕业设计实战成果,内容丰富,文档也很详细。无论做毕业设计还是用于学习技能,或工作中当做参考资料,都能发挥重要作用 亲们下载我任何一个付费资源后,即可私信联系我免费下载其他相关...

本科生毕业设计 基于Thinkphp3.2的毕设选题系统

在开发使用ThinkPHP 3.2框架的Web应用时,你可能会遇到一个常见的错误:“could not find driver”。这个错误通常意味着PHP无法找到或加载数据库驱动。在这篇文章中,我们将深入探讨这个问题的原因,并提供详细的...

主要介绍了thinkPHP3.2使用RBAC实现权限管理的实现,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧

程序部分 1.入口文件加入SQL关键字过滤(立刻要做), API的有多维数据的需要注意 2.任何密码要有等级检测, 密码位数提高到8位以上 ... ... ...6.涉及API接口对接的项目全部使用AES加密(每个项目最好使用不同的密...

这个漏洞的原因是在ThinkPHP 3.2.x版本的核心代码中没有对用户的输入进行充分的过滤和校验。攻击者可以利用这个漏洞来执行各种恶意操作,比如上传恶意文件、修改数据库内容或者获取系统敏感信息等。 为了利用这个...

把Classes目录下的文件(PHPExcel.php和PHPExcel文件夹),放到ThinkPHP\Library\Org\Util目录下 PHPExcel.php 改名为 :PHPExcel.class.php // 导出exl public function look_down(){ $id = I('get.id'); $m =...

图片上传在网站里是很常用的功能.ThinkPHP里也有自带的图片上传类(UploadFile.class.php) 和图片模型类(Image.class.php)。方便于我们去实现图片上传功能,可视化专题,下面是实现方法1.我们首先需要创建一个表复制...

驾校在线考试系统 手机+PC+平板 自适应 Thinkphp3.2在线考题源码下载

推荐文章

- 阿里云企业邮箱的stmp服务器地址_阿里云stmp地址-程序员宅基地

- c++ 判断数学表达式有效性_高考数学大题如何"保分"?学霸教你六大绝招!...-程序员宅基地

- 处理office365登录出现服务器问题_o365登陆显示网络异常-程序员宅基地

- Nginx RTMP源码分析--ngx_rtmp_live_module源码分析之添加stream_ngx_rtmp_live_module 原理-程序员宅基地

- 基于Ansible+Python开发运维巡检工具_automation_inspector.tar.gz-程序员宅基地

- Linux Shell - if 语句和判断表达式_shell if elif-程序员宅基地

- python升序和降序排序_Python排序列表数组方法–通过示例解释升序和降序-程序员宅基地

- jenkins 构建前执行shell_Jenkins – 在构建之前执行脚本,然后让用户确认构建-程序员宅基地

- 如何完全卸载MySQL_mysql怎么卸载干净-程序员宅基地

- AndroidO Treble架构下HIDL服务查询过程_found dead hwbinder service-程序员宅基地