”vulnhub靶场“ 的搜索结果

子域名扫描,PHP开启web服务(php -S 0:80),任意文件下载,sudo -u切换用户

VulnHub靶场之CHILI: 1 扫描IP以及端口: 访问80端口,一个小辣椒,目录扫描,啥都没有,只能从ftp下手了: 看了看hint,用chili当作用户名试试破解一下密码: 利用hydra破解ftp密码: hydra -l chili -P /usr/...

Vulnhub靶场实战———DC1

标签: 安全

Vuln靶场实战

https://www.vulnhub.com/entry/the-planets-venus,705/ ![8b10717b2e9b3e632be8d3ce5d0f2d34.png][8b10717b2e9b3e632be8d3ce5d0f2d34] 信息搜集与利用 主机发现 python3 ping.py -H 192.168.91.0/24

基本是按下载地址中的顺序打的,第二个下载地址:GitHub - rishabhkant07/Privilege-Escalation-Cheatsheet-Vulnhub-: This is a Cheatsheet for CTF Challenges categorized by different Privilege Escalation ...

我们在/home/目录下发现了clapton文件夹,里面有user.txt,我们进行查看,发现了第一个flag。我们查看源代码,发现版本号是ApPHP MicroBlog v....开启的端口有点多,首先我们一个一个进行渗透测试,我们先渗透靶场7。

该漏洞环境主要是复现脏牛漏洞dirty cow,先通过msf查找漏洞后进行利用,再用dirty cow进行提权。

如果你得到了任何正确的参数,就按照下面的步骤操作。漏洞查找工具,可以通过操作系统或cms的版本号搜索到相应漏洞,通过查看说明即可找到漏洞利用方法。...在现实生活中的渗透测试中,我们应该使用我们的工具来深入...

靶机:ME AND MY GIRLFRIEND: 1靶机需求:靶机里有2个flag,我们的目标就是找出这2个flag。

vulnhub靶场,RED: 1 环境准备 靶机下载地址:https://www.vulnhub.com/entry/red-1,753/ 攻击机:kali(192.168.109.128) 靶机:RED: 1(192.168.109.197) 下载好靶机之后直接使用VMware Workstation Pro虚拟机...

DC-3跟DC-1一样是一个易受攻击的实验环境,最终目的是让攻击者获得root权限,并读取flag。

vulnhub靶场,Durian

标签: 渗透测试

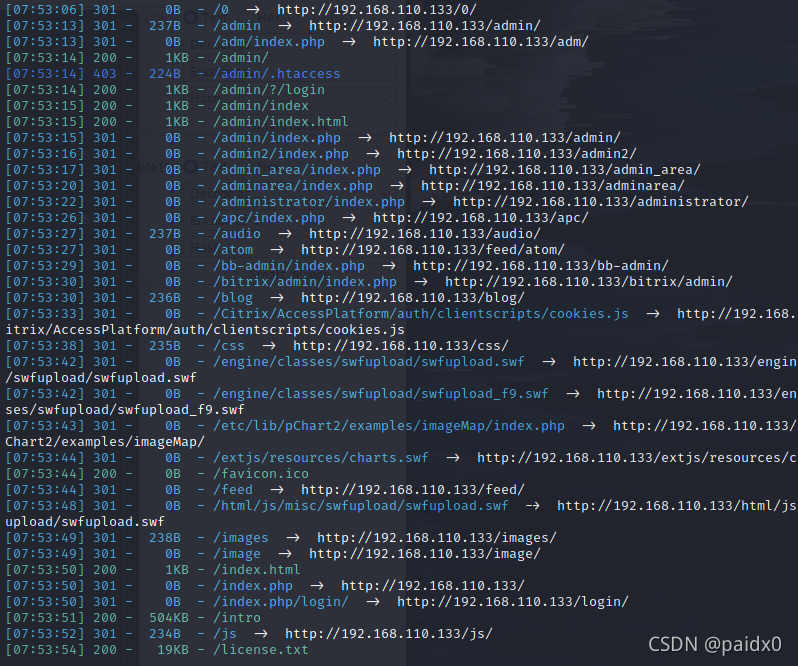

靶机地址:DerpNStink:1~ VulnHub 难易程度:3.0 / 10.0 文章简要记录渗透靶机每一个过程,对于渗透过程中的每一步并非十分的详细,其中部分内容会有错,望读者指出错误,谢谢! 摘要:基础信息扫描后,访问网站...

推荐文章

- lazyload.css,图片加载优化及图片lazyload自适应 - 轩枫阁-程序员宅基地

- 【正点原子】STM32电机应用控制学习笔记——5.BLDC直流无刷电机无感控制_带传感器的无刷电机驱动芯片不接传感器-程序员宅基地

- 在vue3+vite3中使用socket.io-client踩坑记录_vite-plugin-optimizer-程序员宅基地

- oracle填坑之PLSQL中文显示为问号-程序员宅基地

- linux ping策略打开_linux ping策略打开_如何在Linux服务器禁止和开启ping包 互联网技术圈 互联网技术圈......-程序员宅基地

- IDC许可证是什么,如何办理IDC增值电信业务经营许可证年报_idc业务年报申报-程序员宅基地

- pta6-1 快速排序_给一个无序表,使用快速排序算法对它进行排序。 函数接口定义: int partition(sqli-程序员宅基地

- IDEA git操作技巧大全,持续更新中_idea上的git操作-程序员宅基地

- sublime text3 python找不到文件路径_Sublime text 3 集成python 3 环境配置-程序员宅基地

- vue常用插件_vue插件-程序员宅基地