”攻击“ 的搜索结果

SQL 注入攻击介绍

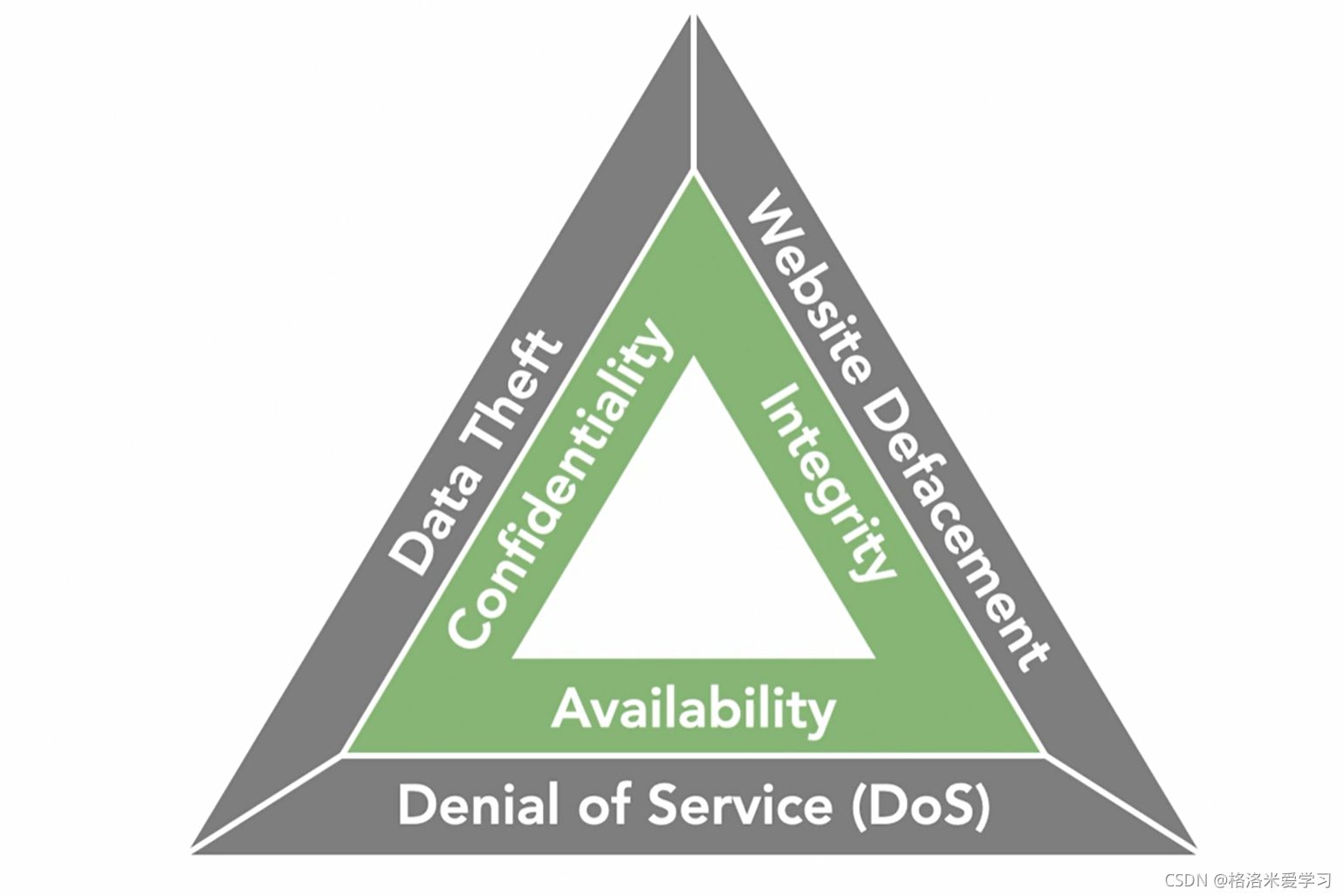

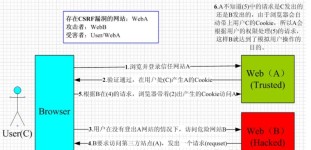

网络安全 -- 常见的攻击方式和防守

注入攻击 ...这种类别的攻击包括跨站脚本攻击(XSS)、SQL 注入攻击、头部注入攻击、日志注入攻击和全路径暴露。当然限于篇幅,这里只是一个简单的介绍。 这类攻击是每个程序员的梦魇。它们数量庞大、攻

文章目录攻击图技术概述攻击图生成技术攻击图定义攻击图种类状态攻击图属性攻击图贝叶斯攻击图0day 攻击图和社会工程攻击图攻击图生成工具MulVAL原理模型框架MulVAL 的输入MulVAL 的推导系统**推导规则****主机访问...

分布式拒绝服务(DDoS:Distributed Denial of Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。通常该攻击方式利用目标...

DDoS攻击(Distributed denial of service attack)即分布式拒绝服务攻击,分布式拒绝服务攻击可以使很多的计算机在同一时间遭受到攻击,使攻击的目标无法正常使用,分布式拒绝服务攻击已经出现了很多次,导致很多的...

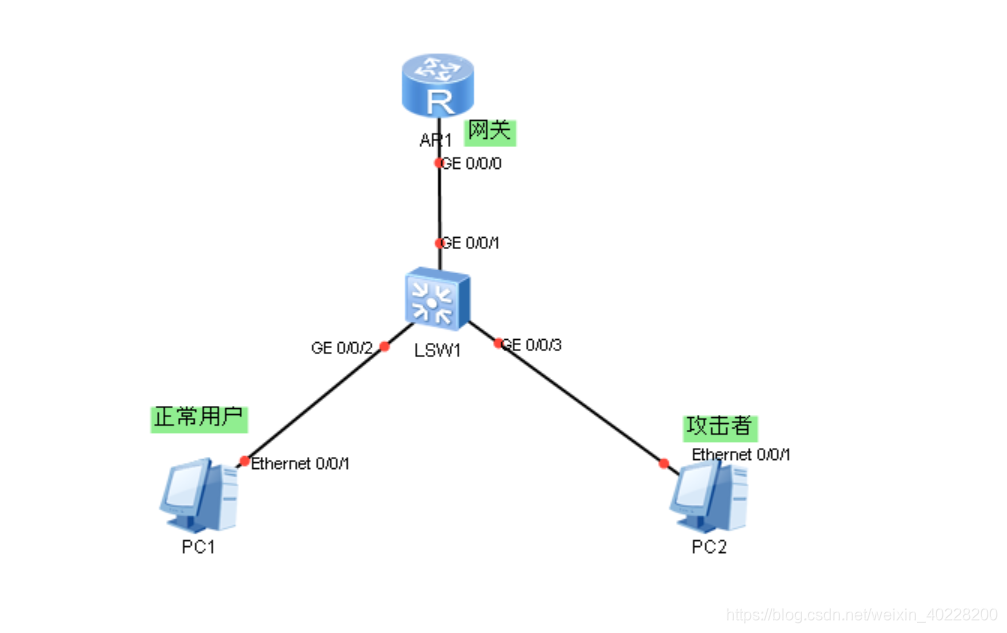

本篇文章介绍了什么是ARP欺骗,并使用了代码来模拟ARP的欺骗攻击,ARP 欺骗攻击是一种高危网络攻击,对网络安全造成严重威胁。因此,不应该对任何目标进行 ARP 欺骗攻击。做一个遵纪守法的公民,从我做起!!!ARP ...

联邦学习模型鲁棒性攻击

标签: 机器学习

网络攻击案例 1、超2亿中国求职者简历疑泄露,数据“裸奔”将近一周 2019年1月,HackenProof的网络安全人员Bob Diachenko在推特上爆料称,一个包含2.02亿中国求职者简历信息的数据库泄露,被称为中国有史以来最大的...

在区块链的Token经济下,智能合约漏洞、黑客攻击等攻击方式层出不穷。这些攻击来自很多地方,不仅仅是区块链本身的不完善,还包括一些钓鱼网站、对交易所的DDoS攻击、欺骗等手段。 转存失败重新上传取消 目前对...

社会工程攻击,是一种利用“社会工程学” (Social Engineering)来实施的网络攻击行为。比如免费下载的软件中捆绑了流氓软件、免费音乐中包含病毒、钓鱼网站、垃圾电子邮件中包括间谍软件等,都是近来社会工程学的...

DDoS攻击(Distributed Denial-of-Service attack)是指利用多台主机对目标服务器发起大量的请求,从而使其无法处理正常的网络流量并导致服务不可用。这些请求通常是恶意的、占用大量带宽的和重复的,导致服务器在...

推荐文章

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地

- Python 攻克移动开发失败!_beeware-程序员宅基地

- Swift4.0_Timer 的基本使用_swift timer 暂停-程序员宅基地

- 元素三大等待-程序员宅基地

- Java软件工程师职位分析_java岗位分析-程序员宅基地

- Java:Unreachable code的解决方法_java unreachable code-程序员宅基地

- 标签data-*自定义属性值和根据data属性值查找对应标签_如何根据data-*属性获取对应的标签对象-程序员宅基地