目录前言跨站脚本攻击HTTP 首部注入攻击SQL 注入攻击OS 命令注入攻击不正确的错误消息处理开放重定向点击劫持DoS 攻击后记 前言 对 Web 应用的攻击模式有以下两种:主动攻击和被动攻击 主动攻击: 以服务器为目标的...

”攻击“ 的搜索结果

主动攻击和被动攻击的区别

标签: 网络

主动攻击和被动攻击的区别

XML注入攻击总结普通的XML注入 普通的XML注入 原理 XML注入攻击和SQL注入攻击的原理一样,利用了XML解析机制的漏洞,如果系统对用户输入"<",">"没有做转义的处理,攻击者可以修改XML的数据格式,或者添加新...

2.1、网络攻击概述 2.1.1、什么是网络攻击:指损害网络系统安全属性的行为 网络系统安全属性(详见第一章):CIA三大特性(机密性、完整性、可用性)、可控性、真实性、抗抵赖性等 常见的危害行的基本类型:...

相信大家对攻击溯源都不陌生,特别是游戏业务公司,在接入一些SDK的防护产品时,比如SDK游戏盾,这类网络安全产品,都会听到攻击溯源这个名词。 那么攻击溯源到底是有什么作用呢? 答案就是可以根据当前您所遇到的...

1.低加密指数攻击 低加密指数攻击的原理此处不再赘述,仅列举题型和exp。 2.低加密指数广播攻击 3.低解密指数攻击 识别:e特别大 在RSA中d也称为解密指数,当d比较小的时候,e也就显得特别大了,所以发现e特别大的...

由于网络拓扑本身就是图结构,攻击图方法主要描述从初始节点到目标节点的攻击路径,可以用来描述攻击者的攻击行为。攻击图模型用有向无环图来描述抽象的网络拓扑,并显示网络攻击的节点、路径和后果。攻击图中的每个...

Dos攻击和DDoS攻击

区块链中的日蚀攻击是什么?作为简单的基础攻击,干扰被攻击者网络上的节点。日蚀攻击(Eclipse Attack)是比特币中的一种攻击手段,最早在2015年于《Eclipse Attacks on Bitcoin’s Peer-to-Peer Network》(比特币的点...

一、SQL注入式攻击 1.所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令。 2.在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令...

K8s集群往往会因为组件的不安全配置存在未授权访问的情况,如果攻击者能够进行未授权访问,可能导致集群节点遭受入侵。比较常见的的组件未授权访问漏洞,主要包括 API Server 未授权访问、kubelet 未授权访问、etcd ...

一、前言 你加密的压缩包比你想象中的还不安全! ...但事实是,很多情况下,你的... 而本文讨论的攻击方式只需要知道加密压缩包内容的12个字节,即可进行攻击破解降低了已知明文的攻击难度。同时,结合各类已知的...

本人近期一直在研究DDOS攻击,并通读了《破坏之王-DDOS攻击与防范》一书,书中对于DDOS的攻击方式与防范写的很详细,很推荐阅读,并针对本书中的DDOS攻击方式做了总结。 1、攻击网络宽带资源 1.1直接攻击 &...

也就是说很难去确定是不是APT攻击,只能从已发生过的APT攻击事件,分析其特点,进而与上述解释性概念相关联,得出APT攻击的一般规律。大致有这些规律: 1)高度目的性 2)高度隐蔽性 3)高度危害性 4)目标实体化 5)极强...

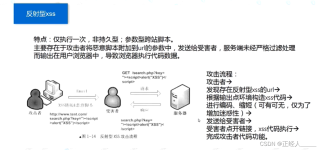

前端安全之XSS攻击,以及常用防范XSS攻击的解决方案

可以说,DDoS是目前最凶猛、最难防御的网络攻击之一。现实情况是,这个世界级难题还没有完美的、彻底的解决办法,但采取适当的措施以降低攻击带来的影响、减少损失是十分必要的。将DDoS防御作为整体安全策略的重要...

域名系统(DNS)是一种...目前,针对DNS的攻击已经成为网络安全中的一个严重问题,每年都有数千个网站成为此类攻击的受害者。为了保护网络免受此类攻击,重要的是要了解不同类型的DNS攻击,并找到相对应的缓解方法。

2019-2020年网络攻击事件 由于数据泄露、高危漏洞、网络攻击以及相关的网络犯罪呈现新的变化,个人安全意识缺乏、企业安全投入不足,也加重了网络安全事件所带来的损失和影响。 案例一:勒索病毒攻击部分政府部门和...

从论文里抠出来的工具列表如下,后面有...1. 超强CC攻击器:只要输入攻击目标服务器的IP地址,设置好相关参数即可进行攻击。可设置攻击线程、攻击频率,利用大量代理服务器形成僵尸网络(设置代理服务器ip列表)。CC...

推荐文章

- confluence搭建部署_ata confluence-程序员宅基地

- SpringCloud与SpringBoot版本对应关系_springboot 2.1.1 对于的cloud-程序员宅基地

- 如何恢复硬盘数据?简单解决问题_磁盘恢复 csdn-程序员宅基地

- 苹果手机测试网络速度的软件,App Store 上的“网速测试大师-测网速首选”-程序员宅基地

- 教了一年少儿编程,说说感想和体验-程序员宅基地

- 22东华大学计算机专硕854考研上岸实录-程序员宅基地

- 如何用《玉树芝兰》入门数据科学?-程序员宅基地

- macOS使用brew包管理器_brew清理缓存-程序员宅基地

- 【echarts没有刷新】用按钮切换echarts图表的时候,该消失的图表还在,加个key属性就解决了_echarts 怎么加key值-程序员宅基地

- 常用机器学习的模型和算法_常见机器学习模型算法整理和对应超参数表格整理-程序员宅基地