”靶机渗透“ 的搜索结果

lazysysadmin靶机渗透*1. 信息收集2. Web渗透3. 共享服务4. ssh服务5. 文件上传 一. lazysysadmin靶机安装 1. 下载靶机 百度网盘链接提取码 lazysysadmin.zip 提取码:m02v 2. 打开靶机 打开 VMware,在左上...

Vulnhub靶机渗透测试 DC-8靶机

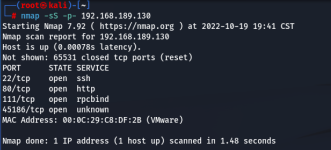

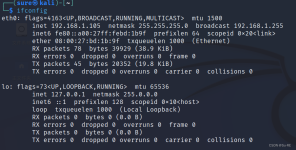

渗透测试:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法渗透测。1.确定目标:在本靶场中,确定目标就是使用nmap进行ip扫描,确定ip即为目标,只是针对此靶场而言。其他实战中确定...

渗透测试-靶机打靶思路与方法 文章目录渗透测试-靶机打靶思路与方法一.对靶机进行信息收集1.首先对目标存活靶机发起嗅探:2.对目标主机开放端口及服务发起探测3.对非web端口的服务发起迅速的嗅探,尝试使用nday进行...

DC-1

DC-6

DC-9

综合靶机渗透测试解析

标签: apache

7.root家目录下存在一个***.txt文件,文件名+文件内容当作flag提交,用+号连接(例:***.txt+qwoingqwoighoqisfhoasf)7.root家目录下存在一个...1. 扫描目标靶机将靶机开放的所有端口,当作 flag 提交(例:21,22,23)

提示更新成功,接下来访问hello.php文件,位置:/wordpress/wp-content/plugins/hello.php。...已有sudo权限,至此,对靶机的渗透结束。有phpmyadmin,但不知道密码。列出分享目录的列表,没有密码,直接回车。

“hackme”是一个初学者难度等级框。目标是通过web漏洞获得有限的权限访问,然后权限升级为root。 此靶机重点在于SQL注入,爆出管理员用户及密码。

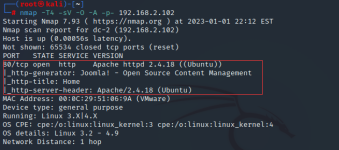

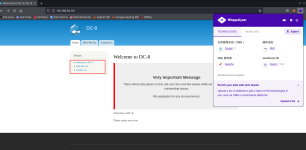

DC-4

DC-8

Metasploitable2靶机渗透 实验环境:KALI Metasploitable2 Metasploitable2介绍 Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本2已经可以下载,并且...

思路清晰先说步骤:1....以上就是对这个靶机的渗透总结了,这里用了mysql udf提权,这个方法现在已经不常用了5.1以后的版本基本无法使用,但是思路是永不过期的,希望大家能好好学习思路,而不是花里胡哨的漏洞偏门。

推荐文章

- Response使用 application/octet-stream 响应到前端_application/octet-stream;charset=utf-8-程序员宅基地

- 利用MultipartFile实现文件上传_实现了multipartfile file上传文件时要选择一个栏目,传给后端一个栏目id,如何实现-程序员宅基地

- muduo之Singleton_muduo singleton-程序员宅基地

- html5 动态存储 localStorage.name 和localStorage.setItem()的差别_localstorage.setitem('aa')和localstorage.aa一样吗-程序员宅基地

- 02.loadrunner之http接口脚本编写_http脚本-程序员宅基地

- The server time zone value ‘�й���ʱ��‘ is unrecognized or represents more than one time zone.-程序员宅基地

- 如何打造企业短视频账号的人设?_做的比较有人格化的公司短视频账号-程序员宅基地

- 一个会做饭的程序员如何每天给女朋友带不同的便当?-程序员宅基地

- PendingIntent重定向:一种针对安卓系统和流行App的通用提权方法——BlackHat EU 2021议题详解 (下)_getrunningservicecontrolpanel-程序员宅基地

- python 之 面向对象(反射、__str__、__del__)-程序员宅基地